La seguridad informática es un tema crítico en la actualidad. Con un incremento en las violaciones de seguridad y el robo de datos, es vital que las organizaciones mantengan sus sistemas protegidos. Una de las herramientas más efectivas para lograr esto es el software de monitoreo de integridad de archivos (FIM).

El propósito principal del software FIM es detectar cambios no autorizados o inesperados en los archivos rápidamente. Esto no solo mejora la seguridad de los datos, sino que también ayuda a las empresas a cumplir con diversas normativas de seguridad como PCI DSS, HIPAA y Sarbanes-Oxley.

Índice

- ¿Qué es la supervisión de la integridad de los archivos?

- ¿Para quién es la supervisión de la integridad de los archivos?

- Mejores herramientas de monitoreo de integridad de archivos

¿Qué es la supervisión de la integridad de los archivos?

La supervisión de la integridad de los archivos es un componente esencial de la gestión de la seguridad de TI. Su objetivo es asegurar que cualquier modificación en un sistema de archivos se registre y que cualquier cambio inesperado se identifique de inmediato.

- Monitoreo en tiempo real - Ofrece un análisis continuo pero puede afectar el rendimiento.

- Monitoreo por instantáneas - Menos invasivo, compara los cambios en intervalos regulares.

¿Para quién es la supervisión de la integridad de los archivos?

Casi cualquier organización puede beneficiarse de la monitoreo de integridad de archivos. Sin embargo, es esencial para aquellas que manejan información sensitiva, como:

- Sector financiero

- Atención médica

- Compañías que procesan pagos con tarjeta

Incluso pequeñas empresas deben considerar esta herramienta, ya que hay opciones adaptadas a diferentes presupuestos.

Mejores herramientas de monitoreo de integridad de archivos

A continuación, incluimos una lista de las mejores herramientas de monitoreo de integridad de archivos disponibles en el mercado en 2023:

| Software |

Características |

Precio |

Enlace |

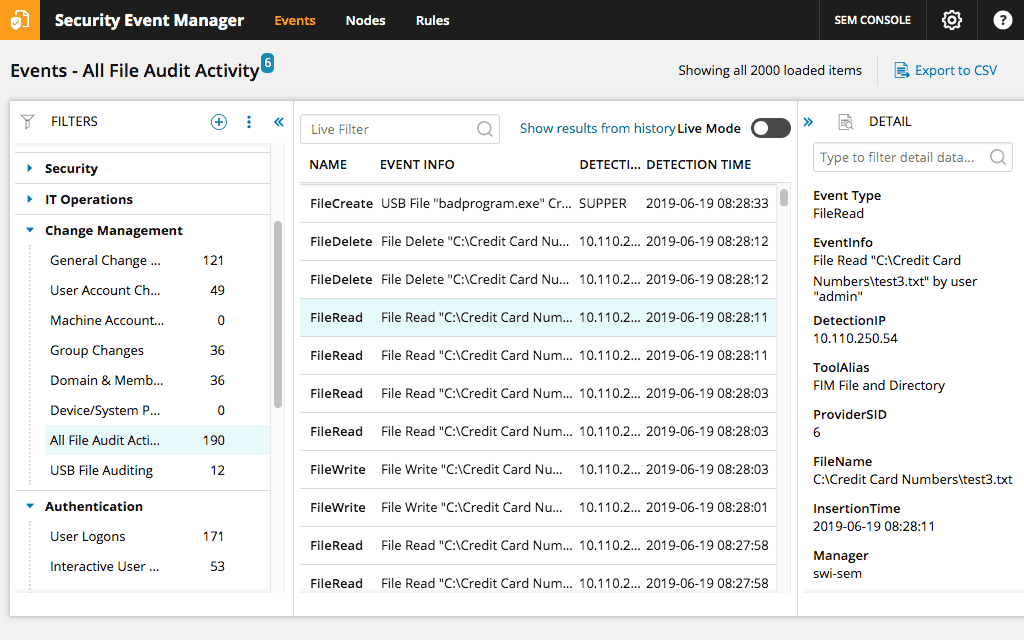

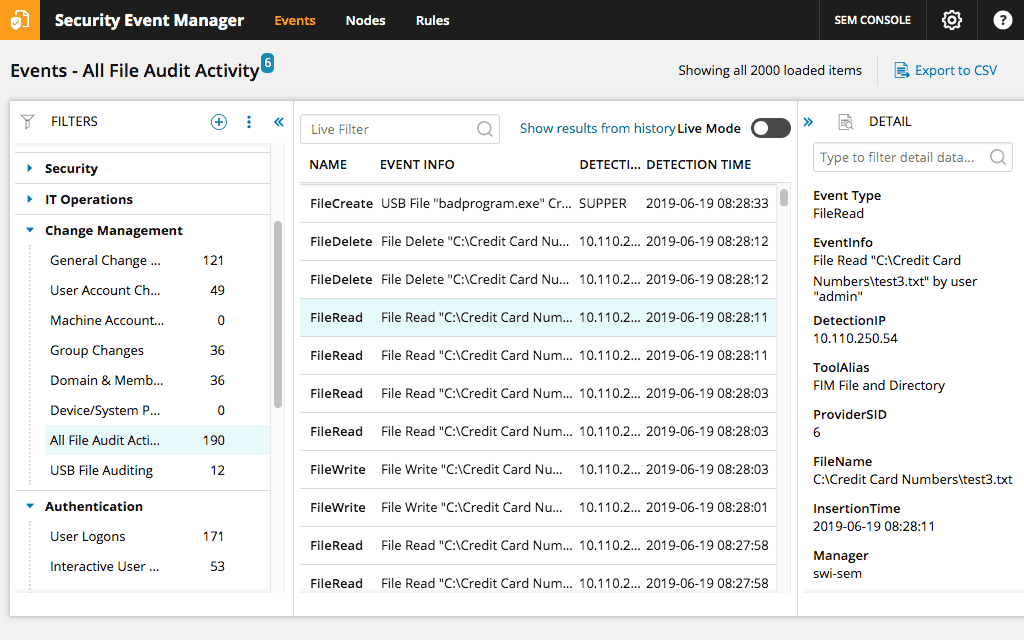

| SolarWinds Security Event Manager |

Gestion de eventos, alertas y monitoreo de archivos. |

A partir de $4,500 |

Descargar |

| OSSEC |

Sistema de detección de intrusos, verificación de integridad de archivos |

Gratis |

Ver más |

| Samhain |

Monitoreo de integridad, detección de rootkits |

Gratis |

Ver más |

| Tripwire FIM |

Gestión de cambios y cumplimiento normativo |

Precio bajo consulta |

Ver más |

| AFICK |

Verificación de cambios, ligero y portátil |

Gratis |

Ver más |

| AIDE |

Verificador de integridad y detección de intrusiones |

Gratis |

Ver más |

| Qualys File Integrity Monitoring |

Solución en la nube, notificaciones en tiempo real |

Precio bajo consulta |

Ver más |

En conclusión, el uso de software de monitoreo de integridad de archivos es esencial para cualquier organización que busque proteger sus datos y cumplir con las normativas de seguridad. La elección del software adecuado puede hacer una gran diferencia en la efectividad de la seguridad de su infraestructura de TI.

Juan Carlos -

¡Excelente artículo! He estado buscando un software de monitoreo de integridad de archivos y esta lista me ha ayudado mucho. Me gustaría saber cuál piensan que es el mejor para pequeñas empresas

Vanessa C. -

¡Qué buen artículo! Yo usaba el software Z antes y me falló cuando más lo necesitaba. Ahora estoy considerando la opción W, ¿alguien ha tenido problemas con eso

Gloria 76 -

Me gusta el artículo pero creo que falta mencionar precios en los softwares. A veces el costo es un factor decisivo. ¿Alguien sabe de software gratuito que funcione bien

Maria del Sol -

Gracias por la información. No conocía algunos de estos programas. Estaba usando uno que no era eficiente y creo que cambiaré a uno de estos. ¿Alguien ha probado el software X?

Javi el divertido -

¡Ja! La integridad de archivos suena aburrido, pero la verdad es que es superimportante. He perdido documentos valiosos y no quiero que me pase nuevamente. ¿Alguno de estos de verdad es infalible?

Antonio L. -

¡Gran trabajo! Me gusta que hayan incluido diferentes opciones. Cada empresa tiene necesidades diferentes y esto es realmente útil

Felipe R. -

Gracias por la información, estaba un poco perdido en este tema. Ahora tengo una mejor idea de qué buscar en un software de monitoreo.

Ricardo M. -

Me parece genial todo lo que han mencionado aquí. El tema de la integridad de archivos es crucial. Sin embargo, me parece que sería útil incluir algunos casos de uso específicos para cada software, ¿no creen

Camila R. -

La seguridad de mis documentos es una de mis prioridades absolutos. Voy a revisar las recomendaciones. Muchas gracias, realmente aprecio este artículo

Esteban 89 -

Soy nuevo en esto, y la verdad me perdí un poco con tantos nombres. ¿Podrían darme un resumen de los más fáciles de usar para principiantes

Luz Elena -

Me sorprendió lo fácil que es encontrar opciones útiles en este listado. Estoy considerando probar el software B, espero que funcione como promete

Adela 22 -

¡Increíble! He compartido esto con mis amigos, creo que todos deberíamos ser más conscientes de la integridad de nuestros archivos. ¡Buen trabajo!

Julio G. -

Este tipo de software es fundamental, ¡no puedo creer que no lo sabía antes! Gracias por compartir estos valiosos recursos

Carlos M. -

Definitivamente voy a probar algunos de estos softwares. Siempre he tenido miedo de perder datos. La seguridad es vital en el trabajo. Gracias por compartir

Pedro IT -

Muy buen post, pero me gustaría saber más sobre la seguridad de estos softwares. A veces, la privacidad es una preocupación mayor. ¿Ustedes cómo ven este aspecto

Luis el curioso -

Gran información, pero quizás deberían hacer una comparación más extendida entre los softwares. Me ayudaría a decidir mejor. Gracias por el esfuerzo en la investigación.

Diego P. -

Me encanta que hablen de la importancia de la seguridad en la integridad de archivos. Voy a compartir esto con varios colegas en mi empresa. ¡Gracias

Sofía VG -

El software que recomendaron me ha salvado la vida. Desde que lo tengo, no he perdido ningún archivo importante. ¡Mil gracias por la recomendación

Ana Sofía -

¡Me encanta! Estoy a punto de implementar uno de estos y espero que me ayude a mantener el orden en mis proyectos. ¿Alguien ha tenido una experiencia positiva con el software Y

Hugo G. -

¿Alguien aquí ha probado el software A? Estoy curioso porque he oído cosas buenas pero también tengo mis dudas. ¡Gracias de antemano!

Patrícia M. -

Este tema es increíblemente relevante en el mundo digital actual. Gracias por poner todo junto de manera tan clara. Voy a investigar más sobre algunos softwares mencionados

Carmen Ruiz -

¡Wow! Este artículo llegó justo a tiempo. He estado batallando con la integridad de mis archivos y estos softwares suenan prometedores. ¿Alguien tiene recomendaciones específicas basadas en experiencia