La seguridad es un tema candente y lo ha sido durante bastante tiempo. Hace muchos años, los virus eran la única preocupación de los administradores de sistemas. Los virus eran tan comunes que abrieron el camino para una asombrosa variedad de herramientas de prevención de virus. Hoy en día, casi nadie pensaría en ejecutar una computadora desprotegida. Sin embargo, la intrusión informática o el acceso no autorizado a sus datos por parte de usuarios malintencionados es la "amenaza del día". Las redes se han convertido en el objetivo de numerosos piratas informáticos malintencionados que harán todo lo posible para acceder a sus datos. Su mejor defensa contra este tipo de amenazas es un sistema de detección o prevención de intrusiones. Hoy, estamos revisando diez de las mejores herramientas gratuitas de detección de intrusos.

Antes de comenzar, primero analizaremos los diferentes métodos de detección de intrusos que se utilizan. Así como hay muchas formas en que los intrusos pueden ingresar a su red, existen tantas formas, quizás incluso más, de detectarlos. Luego, analizaremos las dos categorías principales de sistemas de detección de intrusos: detección de intrusiones en la red y detección de intrusiones en el host. Antes de continuar, explicaremos las diferencias entre la detección de intrusiones y la prevención de intrusiones. Y finalmente, le daremos una breve revisión de diez de las mejores herramientas gratuitas de detección de intrusos que pudimos encontrar.

Métodos de detección de intrusiones

Básicamente, se utilizan dos métodos diferentes para detectar intentos de intrusión. Podría estar basado en firmas o en anomalías. Veamos en qué se diferencian. La detección de intrusiones basada en firmas funciona mediante el análisis de datos en busca de patrones específicos que se han asociado con intentos de intrusión. Es algo así como los sistemas antivirus tradicionales que se basan en definiciones de virus. Estos sistemas compararán datos con patrones de firma de intrusión para identificar intentos. Su principal inconveniente es que no funcionan hasta que se carga la firma adecuada en el software, lo que suele suceder después de que se haya atacado una determinada cantidad de máquinas.

La detección de intrusiones basada en anomalías proporciona una mejor protección contra los ataques de día cero, aquellos que ocurren antes de que cualquier software de detección de intrusiones haya tenido la oportunidad de adquirir el archivo de firma adecuado. En lugar de intentar reconocer patrones de intrusión conocidos, estos buscarán anomalías. Por ejemplo, detectarían que alguien intentó acceder a un sistema con una contraseña incorrecta varias veces, un signo común de un ataque de fuerza bruta. Como habrás adivinado, cada método de detección tiene sus ventajas. Esta es la razón por la que las mejores herramientas a menudo usan una combinación de ambas para obtener la mejor protección.

Dos tipos de sistemas de detección de intrusos

Al igual que existen diferentes métodos de detección, también existen dos tipos principales de sistemas de detección de intrusos. Se diferencian principalmente en la ubicación donde se realiza la detección de intrusiones, ya sea a nivel de host o de red. Aquí nuevamente, cada uno tiene sus ventajas y la mejor solución, o la más segura, es posiblemente usar ambos.

Sistemas de detección de intrusiones en el host (HIDS)

El primer tipo de sistema de detección de intrusos opera a nivel de host. Podría, por ejemplo, comprobar varios archivos de registro para detectar cualquier signo de actividad sospechosa. También podría funcionar comprobando archivos de configuración importantes en busca de cambios no autorizados. Esto es lo que harían los HIDS basados en anomalías. Por otro lado, los sistemas basados en firmas mirarían los mismos archivos de registro y configuración, pero buscarían patrones de intrusión conocidos específicos. Por ejemplo, se puede saber que un método de intrusión particular funciona agregando una determinada cadena a un archivo de configuración específico que el IDS basado en firmas detectaría.

Como podría haber imaginado, los HIDS se instalan directamente en el dispositivo que deben proteger, por lo que deberá instalarlos en todas sus computadoras. sin embargo, la mayoría de los sistemas tienen una consola centralizada donde puede controlar cada instancia de la aplicación.

Sistemas de detección de intrusiones en la red (NIDS)

Los sistemas de detección de intrusiones en la red, o NIDS, funcionan en la frontera de su red para hacer cumplir la detección. Utilizan métodos similares a los de los sistemas de detección de intrusiones en el host. Por supuesto, en lugar de buscar archivos de registro y configuración, buscan el tráfico de la red, como las solicitudes de conexión. Se sabe que algunos métodos de intrusión aprovechan las vulnerabilidades enviando paquetes deliberadamente mal formados a los hosts, haciéndolos reaccionar de una manera particular. Los sistemas de detección de intrusiones en la red podrían detectarlos fácilmente.

Algunos dirían que los NIDS son mejores que los HIDS, ya que detectan ataques incluso antes de que lleguen a sus computadoras. También son mejores porque no requieren que se instale nada en cada computadora para protegerlos de manera efectiva. Por otro lado, brindan poca protección contra ataques internos que, lamentablemente, no son infrecuentes. Este es otro caso en el que la mejor protección proviene del uso de una combinación de ambos tipos de herramientas.

Detección de intrusiones frente a prevención

Hay dos géneros diferentes de herramientas en el mundo de la protección contra intrusiones: sistemas de detección de intrusiones y sistemas de prevención de intrusiones. Aunque tienen un propósito diferente, a menudo existe cierta superposición entre los dos tipos de herramientas. Como su nombre lo indica, la detección de intrusos detectará intentos de intrusión y actividades sospechosas en general. Cuando lo haga, normalmente activará algún tipo de alarma o notificación. Depende del administrador tomar las medidas necesarias para detener o bloquear este intento.

Los sistemas de prevención de intrusiones, por otro lado, funcionan para evitar que ocurran intrusiones por completo. La mayoría de los sistemas de prevención de intrusiones incluirán un componente de detección que activará alguna acción cada vez que se detecten intentos de intrusión. Pero la prevención de intrusiones también puede ser pasiva. El término puede usarse para referirse a cualquier paso que se implemente para prevenir intrusiones. Podemos pensar en medidas como el refuerzo de contraseñas, por ejemplo.

Las mejores herramientas gratuitas de detección de intrusiones

Los sistemas de detección de intrusos pueden ser costosos, muy costosos. Afortunadamente, existen bastantes alternativas gratuitas disponibles. Hemos buscado en Internet algunas de las mejores herramientas de software de detección de intrusos. Encontramos bastantes y estamos a punto de revisar brevemente los diez mejores que pudimos encontrar.

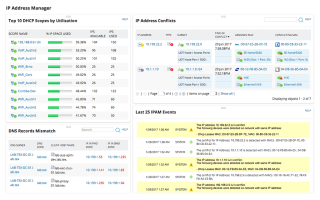

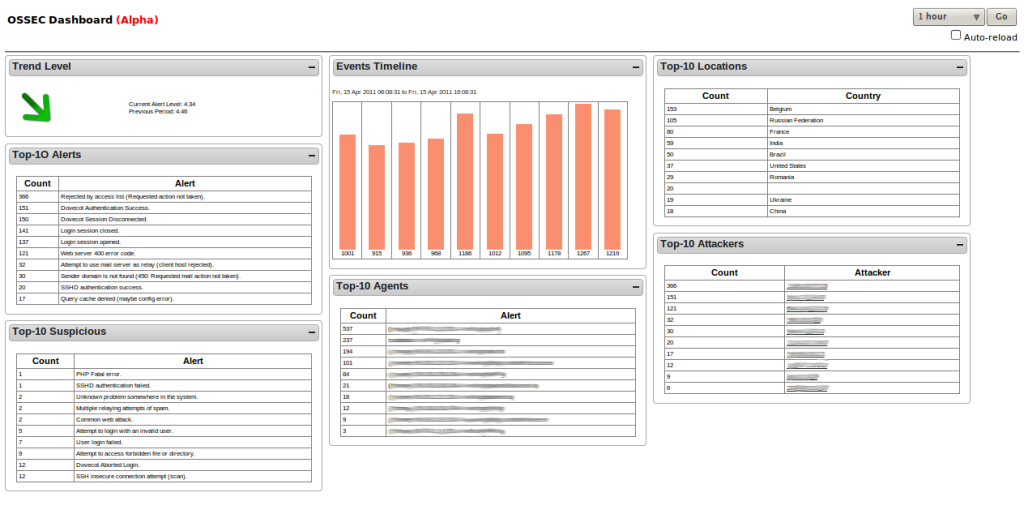

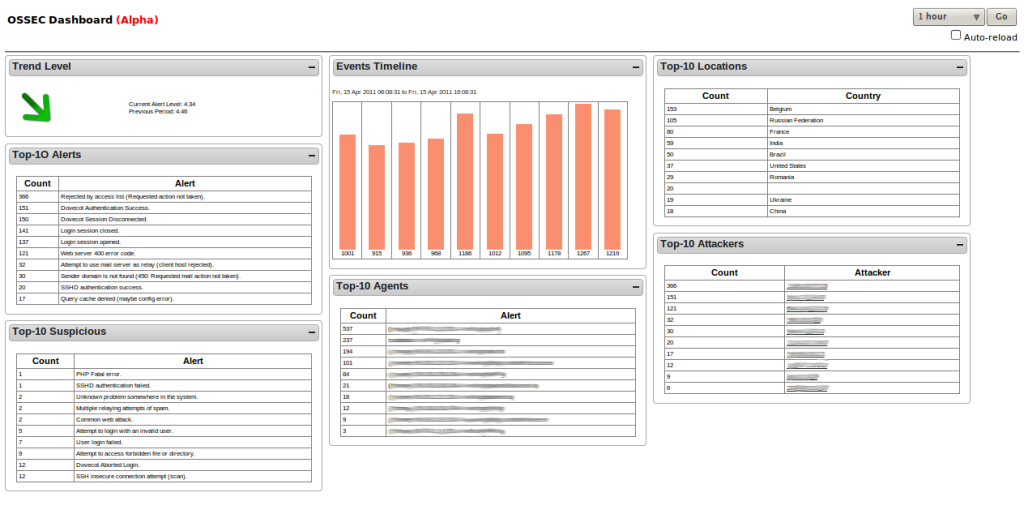

OSSEC , que significa Open Source Security, es, con mucho, el principal sistema de detección de intrusiones de host de código abierto. OSSEC es propiedad de Trend Micro, uno de los nombres líderes en seguridad de TI. El software, cuando se instala en sistemas operativos similares a Unix, se centra principalmente en los archivos de registro y configuración. Crea sumas de verificación de archivos importantes y los valida periódicamente, alertándote si sucede algo extraño. También monitoreará y detectará cualquier intento extraño de obtener acceso de root. En Windows, el sistema también está atento a las modificaciones de registro no autorizadas.

OSSEC, al ser un sistema de detección de intrusiones de host, debe instalarse en cada computadora que desee proteger. Sin embargo, consolidará la información de cada computadora protegida en una sola consola para facilitar la administración. El software solo se ejecuta en sistemas similares a Unix, pero hay un agente disponible para proteger los hosts de Windows. Cuando el sistema detecta algo, se muestra una alerta en la consola y se envían notificaciones por correo electrónico.

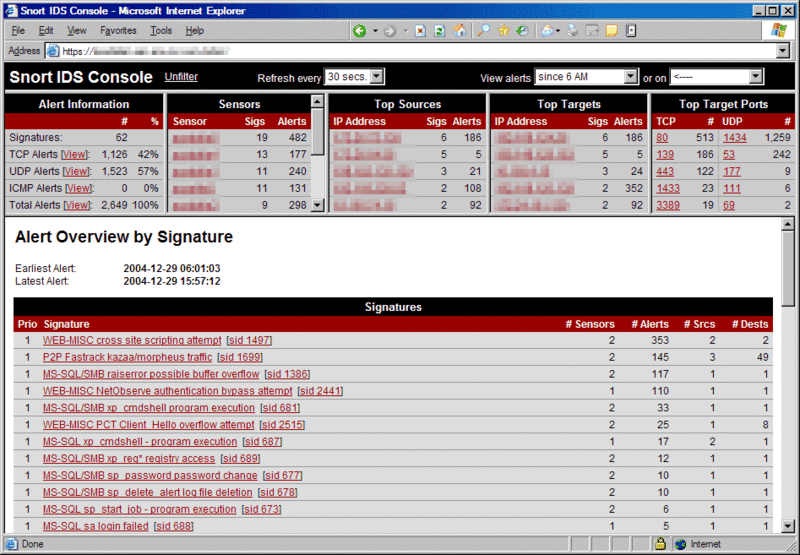

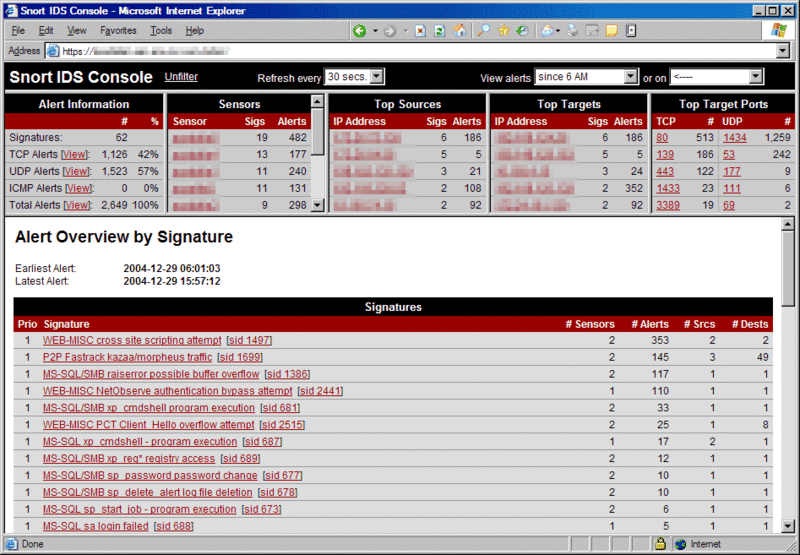

Al igual que OSSEC fue el principal HIDS de código abierto, Snort es el NIDS líder de código abierto. Snort es en realidad más que una herramienta de detección de intrusos. También es un rastreador de paquetes y un registrador de paquetes. Pero lo que nos interesa por ahora son las funciones de detección de intrusos de Snort. Algo parecido a un cortafuegos, Snort se configura mediante reglas. Las reglas básicas se pueden descargar del sitio web de Snort y personalizarlas según sus necesidades específicas. También puede suscribirse a las reglas de Snort para asegurarse de obtener siempre las más recientes a medida que evolucionan a medida que se identifican nuevas amenazas.

Las reglas básicas de Snort pueden detectar una amplia variedad de eventos, como escaneos de puertos sigilosos, ataques de desbordamiento de búfer, ataques CGI, sondas SMB y huellas dactilares del sistema operativo. Lo que detecta su instalación de Snort depende únicamente de las reglas que haya instalado. Algunas de las reglas básicas que se ofrecen se basan en firmas, mientras que otras se basan en anomalías. Usar Snort puede brindarle lo mejor de ambos mundos

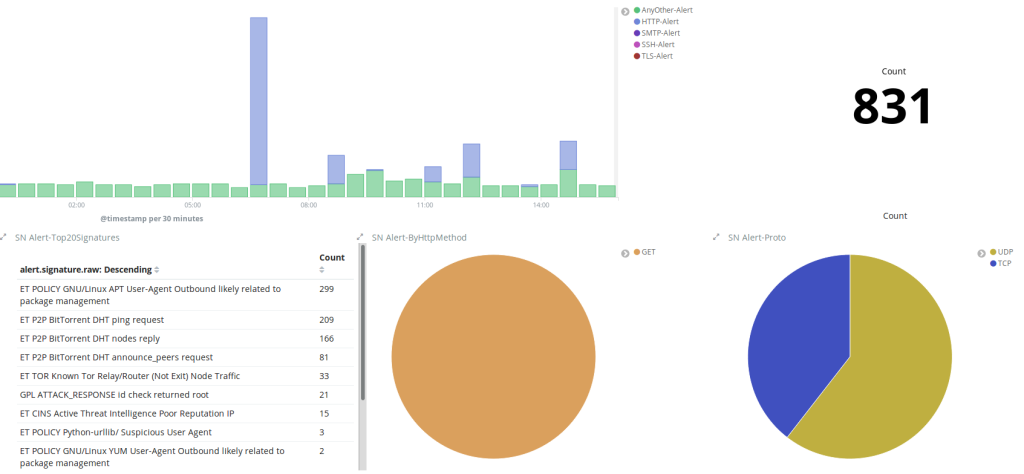

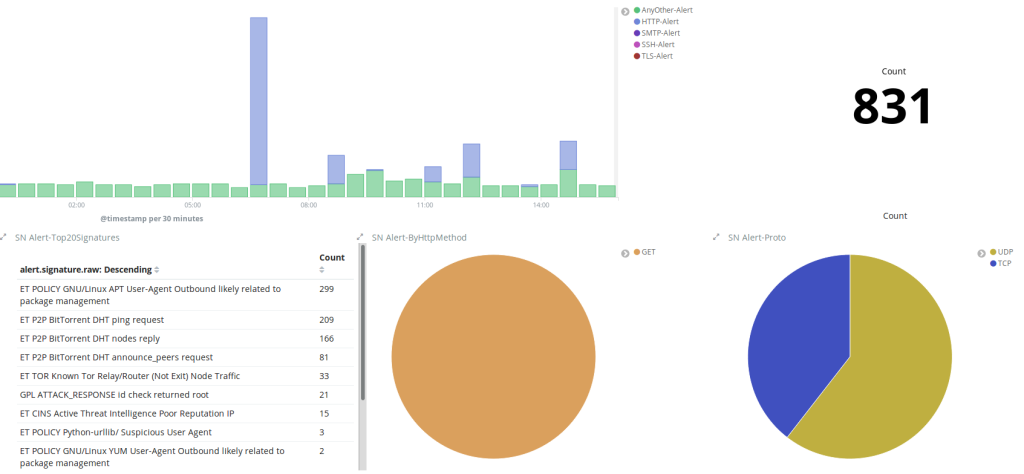

Suricata se anuncia a sí mismo como un sistema de prevención y detección de intrusiones y como un ecosistema completo de monitoreo de seguridad de red. Una de las mejores ventajas de esta herramienta sobre Snort es que funciona hasta la capa de aplicación. Esto permite que la herramienta detecte amenazas que podrían pasar desapercibidas en otras herramientas al dividirse en varios paquetes.

Pero Suricata no solo funciona en la capa de aplicación. También supervisará el protocolo de nivel inferior, como TLS, ICMP, TCP y UDP. La herramienta también comprende protocolos como HTTP, FTP o SMB y puede detectar intentos de intrusión ocultos en solicitudes normales. También hay una capacidad de extracción de archivos que permite a los administradores examinar ellos mismos los archivos sospechosos.

En cuanto a la arquitectura, Suricata está muy bien hecho y distribuirá su carga de trabajo entre varios núcleos de procesador y subprocesos para obtener el mejor rendimiento. Incluso puede descargar parte de su procesamiento a la tarjeta gráfica. Esta es una gran característica de los servidores, ya que su tarjeta gráfica está casi inactiva.

El siguiente en nuestra lista es un producto llamado Bro Network Security Monitor , otro sistema gratuito de detección de intrusiones en la red. Bro opera en dos fases: registro y análisis de tráfico. Al igual que Suricata, Bro opera en la capa de aplicación, lo que permite una mejor detección de los intentos de intrusión dividida. Parece que todo viene en pares con Bro y su módulo de análisis se compone de dos elementos. El primero es el motor de eventos que rastrea los eventos desencadenantes, como conexiones TCP de red o solicitudes HTTP. Luego, los eventos se analizan más a fondo mediante scripts de políticas que deciden si activar o no una alerta y lanzar una acción, lo que convierte a Bro en un sistema de prevención de intrusiones además de un sistema de detección.

Bro le permitirá rastrear la actividad HTTP, DNS y FTP, así como monitorear el tráfico SNMP. Esto es bueno porque, si bien SNMP se usa a menudo para monitorear la red , no es un protocolo seguro. Bro también le permite ver los cambios de configuración del dispositivo y las trampas SNMP. Bro se puede instalar en Unix, Linux y OS X pero no está disponible para Windows, quizás su principal inconveniente.

Open WIPS NG lo incluyó en nuestra lista principalmente porque es el único que se dirige específicamente a las redes inalámbricas. Open WIPS NG, donde WIPS significa Wireless Intrusion Prevention System, es una herramienta de código abierto que consta de tres componentes principales. Primero, está el sensor, que es un dispositivo tonto que solo captura el tráfico inalámbrico y lo envía al servidor para su análisis. El siguiente es el servidor. Éste agrega datos de todos los sensores, analiza los datos recopilados y responde a los ataques. Es el corazón del sistema. Por último, pero no menos importante, está el componente de interfaz, que es la GUI que utiliza para administrar el servidor y mostrar información sobre las amenazas en su red inalámbrica.

Sin embargo, no a todo el mundo le gusta Open WIPS NG. El producto es del mismo desarrollador que Aircrack NG, un rastreador de paquetes inalámbrico y un descifrador de contraseñas que forma parte del kit de herramientas de todos los piratas informáticos WiFi. Por otro lado, dados sus antecedentes, podemos suponer que el desarrollador sabe bastante sobre seguridad Wi-Fi.

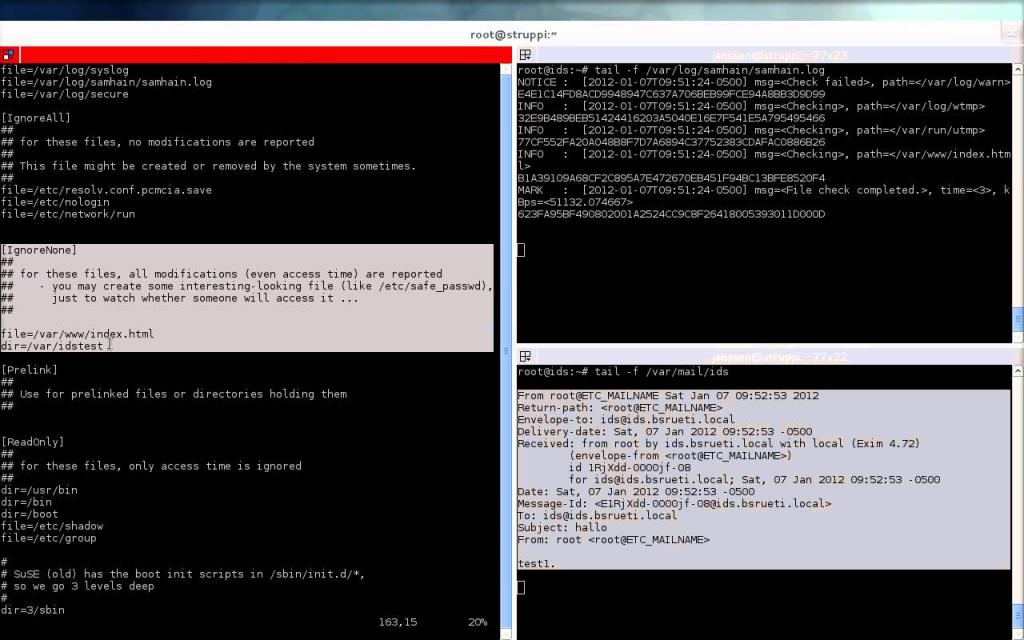

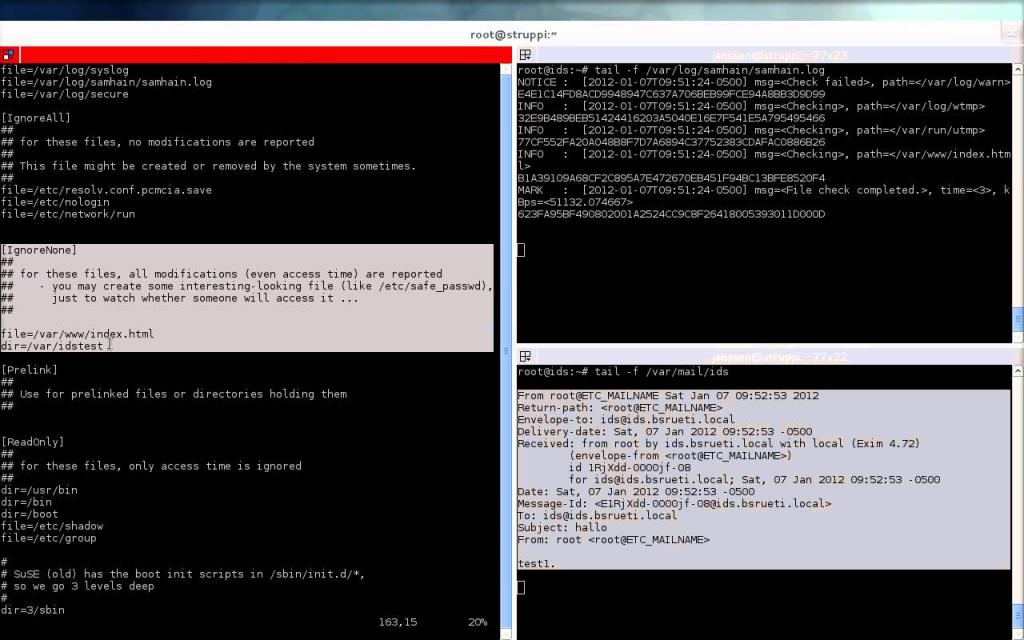

Samhain es un sistema de detección de intrusiones de host gratuito que proporciona verificación de integridad de archivos y monitoreo / análisis de archivos de registro. Además, el producto también realiza detección de rootkits, monitoreo de puertos, detección de ejecutables SUID no autorizados y procesos ocultos. Esta herramienta ha sido diseñada para monitorear múltiples sistemas con varios sistemas operativos con registro y mantenimiento centralizados. Sin embargo, Samhain también se puede utilizar como una aplicación independiente en una sola computadora. Samhain puede ejecutarse en sistemas POSIX como Unix Linux u OS X. También puede ejecutarse en Windows bajo Cygwin, aunque solo se ha probado el agente de monitoreo y no el servidor en esa configuración.

Una de las características más singulares de Samhain es su modo sigiloso que le permite ejecutarse sin ser detectado por posibles atacantes. Con demasiada frecuencia, los intrusos matan los procesos de detección que reconocen, lo que les permite pasar desapercibidos. Samhain utiliza la esteganografía para ocultar sus procesos a los demás. También protege sus archivos de registro central y las copias de seguridad de la configuración con una clave PGP para evitar alteraciones.

Fail2Ban es un interesante sistema gratuito de detección de intrusiones en el host que también tiene algunas funciones de prevención. Esta herramienta opera monitoreando los archivos de registro en busca de eventos sospechosos, como intentos fallidos de inicio de sesión, búsquedas de exploits, etc. Cuando detecta algo sospechoso, actualiza automáticamente las reglas del firewall local para bloquear la dirección IP de origen del comportamiento malicioso. Esta es la acción predeterminada de la herramienta, pero se puede configurar cualquier otra acción arbitraria, como enviar notificaciones por correo electrónico.

El sistema viene con varios filtros prediseñados para algunos de los servicios más comunes, como Apache, Courrier, SSH, FTP, Postfix y muchos más. La prevención se lleva a cabo modificando las tablas de firewall del host. La herramienta puede funcionar con Netfilter, IPtables o la tabla hosts.deny de TCP Wrapper. Cada filtro se puede asociar con una o varias acciones. Juntos, los filtros y las acciones se denominan cárcel.

AIDE es un acrónimo de Advanced Intrusion Detection Environment. El sistema de detección de intrusiones de host gratuito se centra principalmente en la detección de rootkit y las comparaciones de firmas de archivos. Cuando instale AIDE por primera vez, compilará una base de datos de datos de administrador a partir de los archivos de configuración del sistema. Esto se utiliza luego como una línea de base con la que se puede comparar cualquier cambio y eventualmente revertir si es necesario.

AIDE utiliza análisis basados en firmas y en anomalías que se ejecutan a pedido y no se programan ni se ejecutan continuamente. Este es en realidad el principal inconveniente de este producto. Sin embargo, AIDE es una herramienta de línea de comandos y se puede crear un trabajo CRON para ejecutarlo a intervalos regulares. Y si lo ejecuta con mucha frecuencia, como cada minuto aproximadamente, obtendrá datos casi en tiempo real. En esencia, AIDE no es más que una herramienta de comparación de datos. Se deben crear scripts externos para que sea un verdadero HIDS.

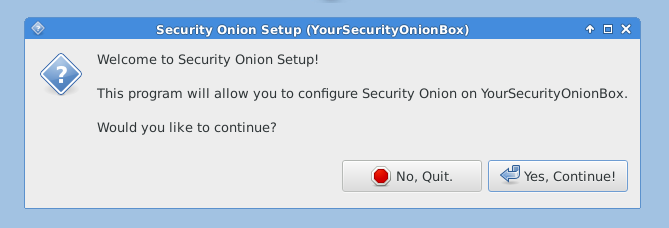

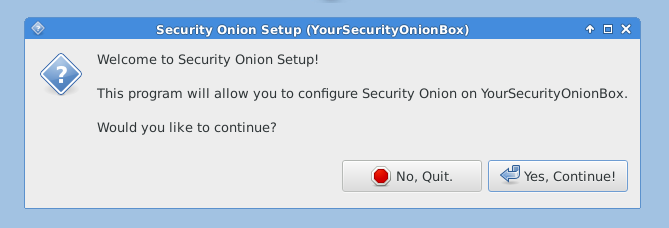

Security Onion es una bestia interesante que puede ahorrarle mucho tiempo. Este no es solo un sistema de detección o prevención de intrusiones. Security Onion es una distribución completa de Linux que se centra en la detección de intrusiones, la supervisión de la seguridad empresarial y la gestión de registros. Incluye muchas herramientas, algunas de las cuales acabamos de revisar. Por ejemplo, Security Onion tiene Elasticsearch, Logstash, Kibana, Snort, Suricata, Bro, OSSEC, Sguil, Squert, NetworkMiner y más. Todo esto se incluye con un asistente de configuración fácil de usar, que le permite proteger su organización en minutos. Puede pensar en Security Onion como la navaja suiza de la seguridad informática empresarial.

Lo más interesante de esta herramienta es que obtienes todo en una simple instalación. Y obtiene herramientas de detección de intrusiones tanto en la red como en el host. Hay herramientas que utilizan un enfoque basado en firmas y algunas que se basan en anomalías. La distribución también incluye una combinación de herramientas de GUI y basadas en texto. Realmente hay una excelente combinación de todo. El inconveniente, por supuesto, es que obtienes tanto que configurarlo todo puede llevar un tiempo. Pero no es necesario utilizar todas las herramientas. Puede elegir solo los que prefiera.

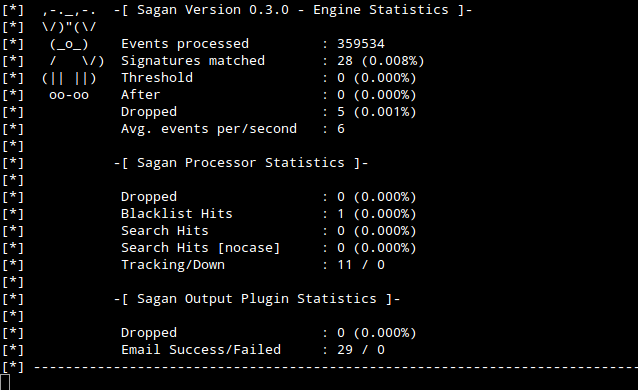

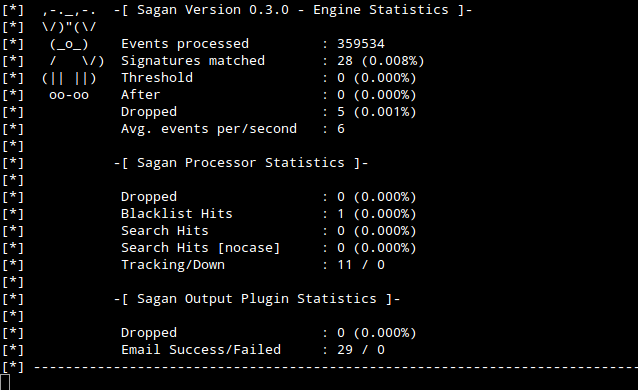

Sagan es en realidad más un sistema de análisis de registros que un verdadero IDS, pero tiene algunas características similares a IDS que pensamos que justificaban su inclusión en nuestra lista. Esta herramienta puede ver los registros locales del sistema donde está instalada, pero también puede interactuar con otras herramientas. Podría, por ejemplo, analizar los registros de Snort, agregando efectivamente algunas funciones NIDS a lo que es esencialmente un HIDS. Y no solo interactuará con Snort. También puede interactuar con Suricata y es compatible con varias herramientas de creación de reglas como Oinkmaster o Pulled Pork.

Sagan también tiene capacidades de ejecución de scripts, lo que lo convierte en un sistema de prevención de intrusiones rudimentario. Es probable que esta herramienta no se utilice como su única defensa contra la intrusión, pero será un gran componente de un sistema que puede incorporar muchas herramientas al correlacionar eventos de diferentes fuentes.

Conclusión

Los sistemas de detección de intrusos son solo una de las muchas herramientas disponibles para ayudar a los administradores de redes y sistemas a garantizar el funcionamiento óptimo de su entorno. Cualquiera de las herramientas discutidas aquí es excelente, pero cada una tiene un propósito ligeramente diferente. El que elija dependerá en gran medida de sus preferencias personales y necesidades específicas.