ITIL es un marco relativamente extenso y muy completo para la gestión de servicios de TI. Originario del Reino Unido y diseñado para servir tanto al gobierno como a empresas privadas, es un conjunto de procesos, recomendaciones y prácticas altamente estructurados. Está dividido en varias áreas específicas y la gestión de la seguridad no es más que uno de sus muchos aspectos. Pero dado que la seguridad es un tema tan importante, especialmente cuando se considera la escena de amenazas moderna y cómo las organizaciones son atacadas constantemente por piratas informáticos sin escrúpulos, hemos decidido echar un vistazo a algunas de las mejores herramientas de administración de seguridad de ITIL.

Comenzaremos explicando con mayor detalle qué es ITIL antes de pasar al área específica de la gestión de seguridad de ITIL. A continuación, presentaremos el concepto de información de seguridad y gestión de eventos, describiremos en qué consiste y explicaremos cómo se puede relacionar con la gestión de seguridad de ITIL. Finalmente llegaremos a la parte interesante y presentaremos una revisión rápida de algunas de las mejores herramientas de administración de seguridad ITIL, describiendo las mejores características y funcionalidades de cada herramienta.

ITIL en pocas palabras

ITIL, que solía significar Biblioteca de Infraestructura de Tecnología de la Información, comenzó en los años 80 como un esfuerzo de la Agencia Central de Computación y Telecomunicaciones (CCTA) del Gobierno del Reino Unido para desarrollar un conjunto de recomendaciones y prácticas estándar para la gestión de servicios de TI en el gobierno y el sector privado también. Se originó como una colección de libros, cada uno de los cuales cubría una práctica específica dentro de la gestión de servicios de TI y se construyó en torno a una visión basada en el modelo de proceso de las operaciones de control y gestión.

Inicialmente compuesto por más de 30 volúmenes, luego se simplificó algo y se agruparon los servicios, reduciendo el número de volúmenes a 5. Sigue en constante evolución y el último libro de la Fundación se publicó el pasado mes de febrero, ITIL agrupa varios elementos de la gestión de servicios de TI en las prácticas, siendo ITIL Security Management solo uno de muchos.

Acerca de la gestión de seguridad de ITIL

En cuanto al proceso ITIL de gestión de la seguridad, "describe el ajuste estructurado de la seguridad de la información en la organización de gestión". Se basa en gran medida en el código de prácticas para el sistema de gestión de seguridad de la información (SGSI) ahora conocido como ISO / IEC 27001.

El principal objetivo de la gestión de la seguridad es, obviamente, garantizar una seguridad de la información adecuada. Y, a su vez, el objetivo principal de la seguridad de la información es proteger los activos de información contra los riesgos, manteniendo así su valor para la organización. Por lo general, esto se expresa en términos de asegurar su confidencialidad, integridad y disponibilidad, pero también con propiedades u objetivos relacionados como autenticidad, responsabilidad, no repudio y confiabilidad.

Hay dos aspectos principales de la gestión de la seguridad. En primer lugar, están los requisitos de seguridad que podrían definirse dentro de los acuerdos de nivel de servicio (SLA) u otros requisitos especificados en los contratos, la legislación y las políticas internas o externas. El segundo aspecto es simplemente la seguridad básica que garantiza la gestión y la continuidad del servicio. Está algo relacionado con el primer aspecto, ya que es necesario lograr una gestión simplificada del nivel de servicio para la seguridad de la información.

Si bien la gestión de la seguridad de ITIL es un concepto amplio, está algo más circunscrito en el contexto de las herramientas de software. Cuando se habla de herramientas de gestión de la seguridad, pueden venir a la mente varios tipos de herramientas. Sin embargo, un tipo parece ser más interesante que los demás: herramientas de gestión de eventos e información de seguridad (SIEM).

Introducción a la gestión de eventos e información de seguridad (SIEM)

En su forma más simple, la gestión de eventos e información de seguridad es el proceso de gestión de eventos e información de seguridad. Concretamente, un sistema SIEM no proporciona ninguna protección real. Esto es diferente, por ejemplo, del software antivirus que evita activamente que los virus infecten los sistemas protegidos. El propósito principal de SIEM es facilitar la vida de los administradores de red y seguridad. Un sistema SIEM típico simplemente recopila información de varios sistemas, incluidos dispositivos de red y otros sistemas de detección y protección. Luego correlaciona toda esta información, reuniendo eventos relacionados y reacciona a eventos significativos de varias maneras. Los sistemas SIEM también incluyen alguna forma de informes y, lo que es más importante, paneles de control y subsistemas de alerta.

¿Qué hay en un sistema SIEM?

Los sistemas SIEM varían mucho de un proveedor a otro. Sin embargo, hay una cierta cantidad de componentes que parecen estar presentes en muchos de ellos. No todos incluirán todos esos componentes y, cuando lo hagan, podrían funcionar de manera diferente. Repasemos algunos de los componentes más importantes (y más comunes) de los sistemas SIEM con mayor detalle.

Gestión y recopilación de registros

La recopilación y gestión de registros es sin duda el componente más importante de un sistema SIEM. Sin él, no hay SIEM. Lo primero que tiene que hacer un sistema SIEM es adquirir datos de registro de una variedad de fuentes diferentes. Puede extraerlo (utilizando, por ejemplo, un agente instalado localmente) o diferentes dispositivos y sistemas pueden enviarlo a la herramienta SIEM.

Dado que cada sistema tiene su propia forma de categorizar y registrar datos, la siguiente tarea de la herramienta SIEM es normalizar los datos y hacerlos uniformes, sin importar de qué fuente provengan. La forma en que se realiza ese paso varía principalmente según el formato original de los datos recibidos.

Una vez que se normaliza, los datos registrados a menudo se compararán con patrones de ataque conocidos en un intento de reconocer el comportamiento malicioso lo antes posible. Los datos también se pueden comparar con los datos recopilados anteriormente, lo que ayuda a construir una línea de base que mejorará aún más la detección de actividad anormal.

Respuesta al evento

Una cosa es detectar un evento, pero una vez que se detecta un evento, se debe iniciar algún proceso de respuesta. De esto se trata el módulo de respuesta a eventos de la herramienta SIEM. La respuesta al evento puede tomar muchas formas. En su implementación más básica, se generará un mensaje de alerta en el tablero del sistema. También se pueden generar alertas por correo electrónico o SMS como respuesta principal.

Sin embargo, los mejores sistemas SIEM van un paso más allá y normalmente pueden iniciar algún tipo de proceso de reparación. Nuevamente, esto es algo que puede tomar muchas formas. Los mejores sistemas tienen un sistema de flujo de trabajo de respuesta a incidentes completo que se puede personalizar, proporcionando exactamente el tipo de respuesta que necesita. La respuesta a incidentes no tiene que ser uniforme y diferentes eventos, o diferentes tipos de eventos, pueden desencadenar diferentes procesos. Las mejores herramientas SIEM pueden brindarle un control completo sobre el flujo de trabajo de respuesta a incidentes.

Reportando

Una cosa es tener la recopilación y gestión de registros y tener un sistema de respuesta a eventos en su lugar, pero también necesita otro elemento importante: informes. Aunque todavía no lo sepa, necesitará informes; simple y llanamente. Los ejecutivos de su organización necesitarán que vean por sí mismos que su inversión en un sistema SIEM está dando sus frutos. Pero eso no es todo, es posible que también necesite informes para fines de conformidad. Cumplir con estándares como PCI DSS, HIPAA o SOX es mucho más fácil cuando su sistema SIEM puede generar informes de conformidad.

Es posible que los informes no sean el núcleo de todos los sistemas SIEM, pero siguen siendo uno de sus componentes esenciales. En realidad, la presentación de informes es uno de los principales factores de diferenciación entre los sistemas en competencia. Los informes son como caramelos, nunca puedes tener demasiados. Al evaluar sistemas, observe qué informes están disponibles y cómo se ven y tenga en cuenta que los mejores sistemas le permitirán crear informes personalizados.

Tablero de mandos

El último componente importante de la mayoría de las herramientas SIEM es el tablero. Es importante ya que es su ventana al estado de su sistema SIEM y, por extensión, a la seguridad de su entorno de TI. Podríamos haber dicho paneles, con una S, tan bien como podría haber varios paneles disponibles en algunos sistemas. Diferentes personas tienen diferentes prioridades e intereses y el tablero perfecto para un administrador de red será diferente al de un administrador de seguridad. Del mismo modo, un ejecutivo también necesitará un panel de control completamente diferente.

Si bien no podemos evaluar los sistemas SIEM solo por la cantidad de paneles que ofrecen, debe elegir uno que tenga los paneles que necesita. Definitivamente, esto es algo que querrá tener en cuenta al evaluar a los proveedores. Y al igual que ocurre con los informes, las mejores herramientas le permiten crear cuadros de mando personalizados a su gusto.

Uso de SIEM como herramienta de gestión de seguridad ITIL

No importa cuán complejo pueda ser el concepto de gestión de la seguridad en el contexto del marco ITIL. En realidad, se resume en un objetivo principal: garantizar la seguridad de los datos. Y aunque todo el paradigma de gestión de la seguridad de TI tiene varios aspectos diferentes, cuando se trata de las herramientas de software que puede utilizar, no parece haber un paquete de software de gestión de seguridad ITIL. Por otro lado, existen innumerables ofertas de varios editores de software de herramientas destinadas a garantizar la seguridad de sus datos.

También hemos visto cómo las herramientas SIEM tienen un objetivo similar de preservar la seguridad de los datos. En nuestra opinión, ese objetivo común es lo que los convierte en uno de los mejores tipos de herramientas para la gestión de la seguridad de TI. Sin embargo, tenga en cuenta que la práctica de la gestión de seguridad ITIL va mucho más allá de SIEM y, aunque son un buen punto de partida, son solo una parte de la solución, aunque importante.

Las mejores herramientas de gestión de seguridad ITIL

Desde que establecimos que las mejores herramientas de administración de seguridad de ITIL eran de hecho herramientas SIEM, hemos buscado en el mercado lo mejor de ellas. Encontramos una gran variedad de herramientas de algunas de las organizaciones más conocidas. Todas las herramientas de nuestra lista tienen todas las características principales que esperaría de una herramienta de administración de seguridad. Elegir el que mejor se adapte a sus necesidades particulares suele ser una cuestión de gusto personal. O quizás una de las herramientas tiene una característica única que le atrae.

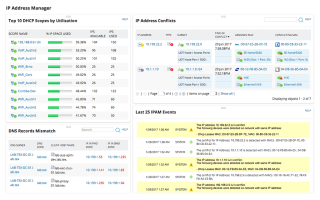

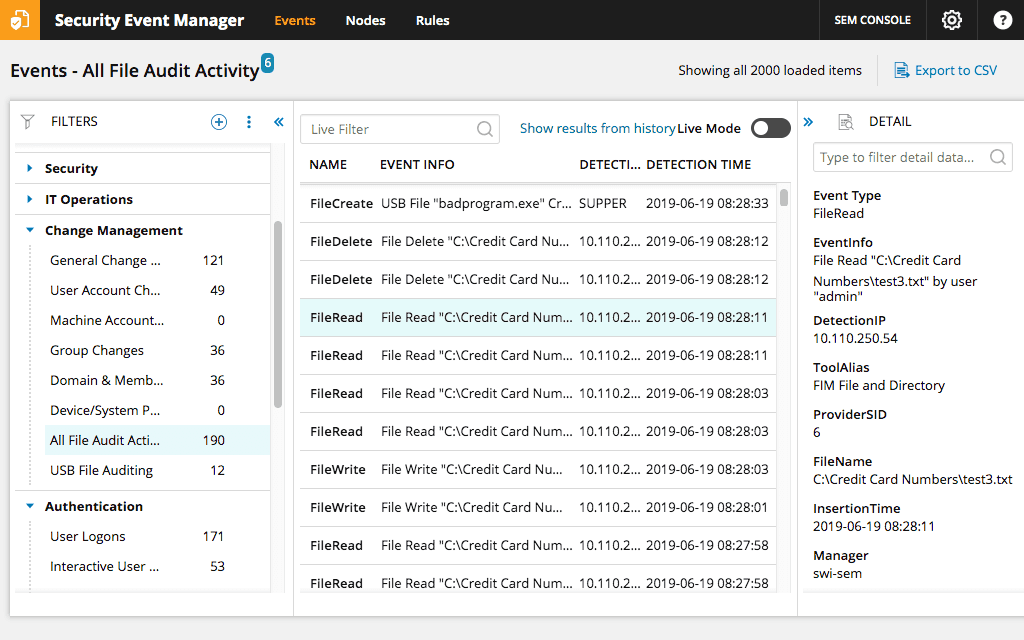

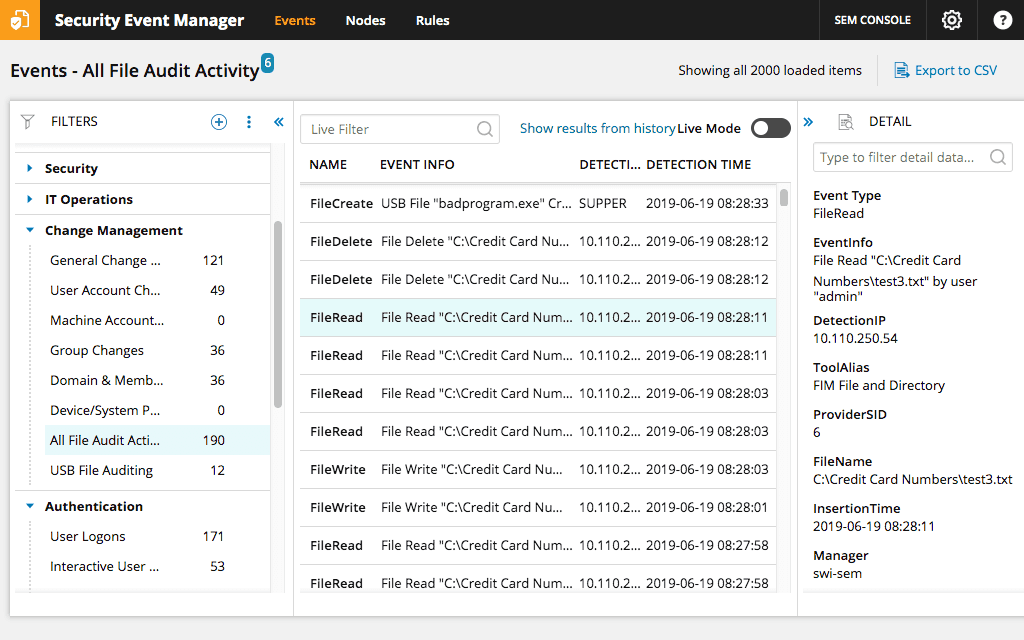

1. Administrador de eventos de seguridad de SolarWinds (PRUEBA GRATUITA)

SolarWinds es un nombre común en el mundo de la monitorización de redes. Su producto estrella, llamado Network Performance Monitor, es una de las mejores herramientas de monitoreo SNMP disponibles. La compañía también es conocida por sus numerosas herramientas libres tales como su avanzada Calculadora de subred o su libre SFTP S erver .

Cuando se trata de SIEM, SolarWinds oferta 'es el SolarWinds Seguridad Administrador de Eventos . Anteriormente llamada SolarWinds Log & Event Manager , la herramienta se describe mejor como una herramienta SIEM de nivel de entrada. Sin embargo, es uno de los mejores sistemas de nivel de entrada del mercado. La herramienta tiene casi todo lo que puede esperar de un sistema SIEM. Esto incluye una excelente gestión de registros y funciones de correlación, así como un impresionante motor de informes.

La herramienta también cuenta con excelentes funciones de respuesta a eventos que no dejan nada que desear. Por ejemplo, el detallado sistema de respuesta en tiempo real reaccionará activamente a cada amenaza. Y dado que se basa en el comportamiento más que en la firma, está protegido contra amenazas desconocidas o futuras y ataques de día cero.

Además de su impresionante conjunto de funciones, el panel de control de SolarWinds Security Event Manager es posiblemente su mejor activo. Con su diseño simple, no tendrá problemas para orientarse en la herramienta e identificar rápidamente las anomalías. A partir de alrededor de $ 4 500, la herramienta es más que asequible. Y si desea probarlo y ver cómo funciona en su entorno, una versión de prueba gratuita de 30 días completamente funcional está disponible para descargar.

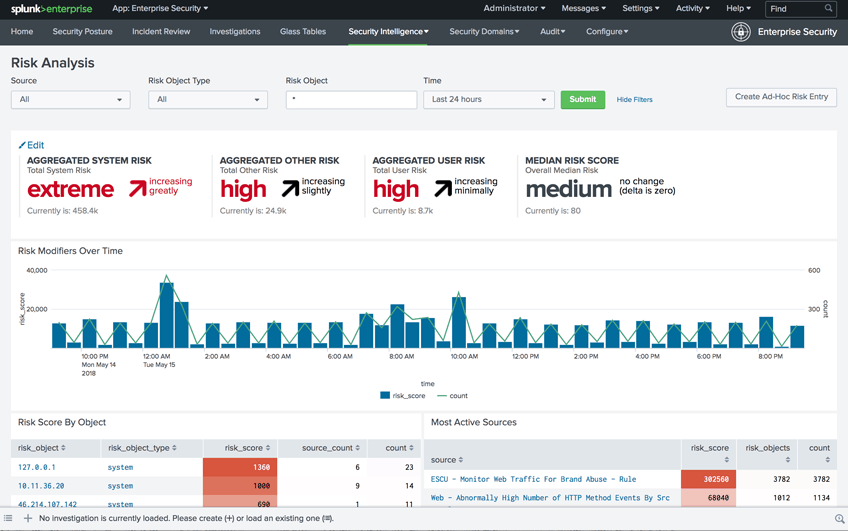

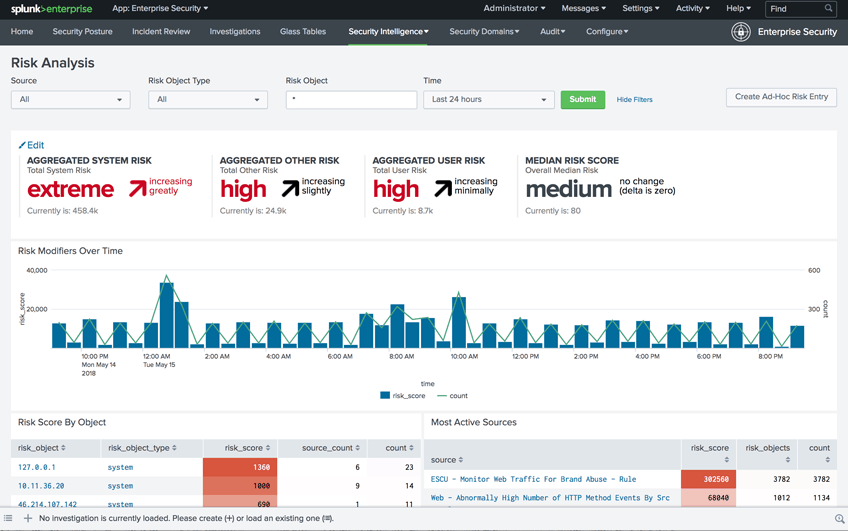

2. Seguridad empresarial de Splunk

Splunk Enterprise Security, o Splunk ES , como se le llama a menudo, es posiblemente uno de los sistemas SIEM más populares. Es particularmente famoso por sus capacidades analíticas. Splunk ES monitorea los datos de su sistema en tiempo real, buscando vulnerabilidades y signos de actividad anormal y / o maliciosa.

Además de una excelente supervisión, la respuesta de seguridad es otro de los puntos fuertes de Splunk ES . El sistema utiliza lo que Splunk llama Adaptive Response Framework ( ARF ) que se integra con equipos de más de 55 proveedores de seguridad. El ARF realiza una respuesta automática, lo que acelera las tareas manuales. Esto le permitirá ganar rápidamente la ventaja. Agregue a eso una interfaz de usuario simple y ordenada y tendrá una solución ganadora. Otras características interesantes incluyen la función Notables que muestra alertas personalizables por el usuario y el Asset Investigator para marcar actividades maliciosas y prevenir problemas adicionales.

Splunk ES es verdaderamente un producto de nivel empresarial y eso significa que viene con una etiqueta de precio de tamaño empresarial. Lamentablemente, la información sobre precios no está disponible en el sitio web de Splunk . Deberá ponerse en contacto con el departamento de ventas para obtener una cotización. Ponerse en contacto con Splunk también le permitirá aprovechar una prueba gratuita, en caso de que desee probar el producto.

3. RSA NetWitness

Desde 2016, NetWitness se ha centrado en productos que respaldan el " conocimiento profundo de la situación de la red en tiempo real y la respuesta ágil de la red ". Después de ser adquirida por EMC que luego se fusionó con Dell , el Ne tW itness marca es ahora parte de la RSA rama de la corporación. Esta es una buena noticia, ya que RSA es un nombre muy respetado en seguridad de TI.

RSA NetWitness es ideal para organizaciones que buscan una solución completa de análisis de redes. La herramienta integra información sobre su organización que utiliza para ayudar a priorizar las alertas. Según RSA , el sistema " recopila datos en más puntos de captura, plataformas informáticas y fuentes de inteligencia de amenazas que otras soluciones SIEM ". La herramienta también cuenta con detección de amenazas avanzada que combina análisis de comportamiento, técnicas de ciencia de datos e inteligencia de amenazas. Y finalmente, el sistema de respuesta avanzado cuenta con capacidades de orquestación y automatización para ayudar a deshacerse de las amenazas antes de que afecten a su negocio.

Uno de los principales inconvenientes de RSA NetWitness según lo informado por su comunidad de usuarios es que no es el más fácil de configurar y usar. Sin embargo, existe documentación completa disponible que puede ayudarlo a configurar y utilizar el producto. Este es otro producto de nivel empresarial y, como suele ser el caso, deberá ponerse en contacto con el departamento de ventas para obtener información sobre los precios.

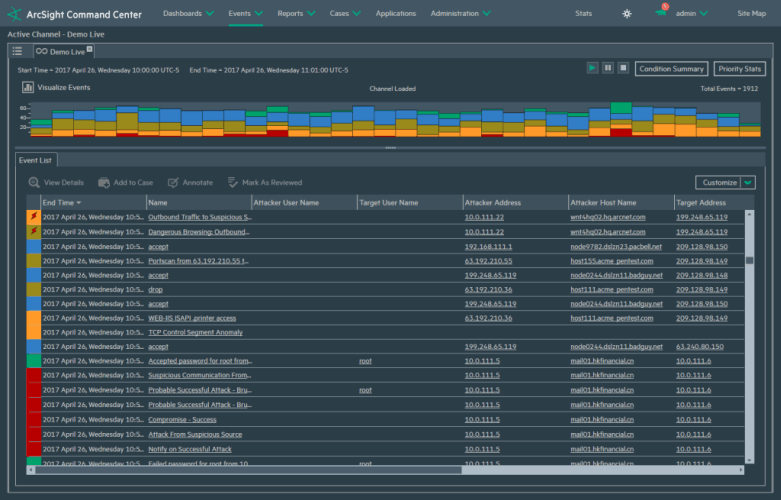

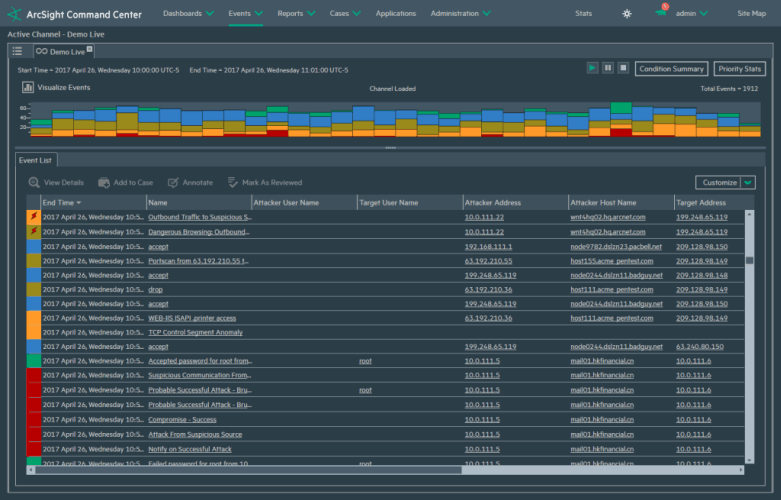

4. Administrador de seguridad empresarial de ArcSight

ArcSight Enterprise Security Manager ayuda a identificar y priorizar las amenazas de seguridad, organizar y rastrear las actividades de respuesta a incidentes y simplificar las actividades de auditoría y cumplimiento. Solía venderse bajo la marca HP , pero ArcSight ahora se ha fusionado en Micro Focus , otra subsidiaria de HP .

Con más de quince años de existencia , ArcSight Enterprise Security Manager es otra herramienta SIEM inmensamente popular. Compila datos de registro de varias fuentes y realiza un análisis de datos exhaustivo, en busca de signos de actividad maliciosa. Para facilitar la identificación de amenazas rápidamente, la herramienta le permite ver los resultados del análisis en tiempo real.

En cuanto a las características del producto, no deja nada que desear. Tiene una potente correlación de datos distribuidos en tiempo real, automatización del flujo de trabajo, orquestación de seguridad y contenido de seguridad impulsado por la comunidad. El ArcSight Enterprise Security Manager también se integra con otros ArcSight productos tales como la Plataforma de Datos ArcSight y el gestor de eventos o ArcSight Investigar . Este es otro producto de nivel empresarial y, como tal, la información sobre precios no está disponible. Será necesario que se comunique con el equipo de ventas de ArcSight para obtener un presupuesto personalizado.

5. McAfee Enterprise Security Manager

McAfee es definitivamente otro nombre familiar en la industria de la seguridad. Sin embargo, es más conocido por su línea de productos de protección contra virus. A diferencia de otros productos en esta lista, el McAfee Empresa S eguridad M anager no es sólo software, es un aparato que se puede obtener ya sea como una pieza de hardware o en una forma virtual.

En términos de sus capacidades de análisis, muchos consideran que McAfee Enterprise Security Manager es una de las mejores herramientas SIEM. El sistema recopila registros en una amplia gama de dispositivos y sus capacidades de normalización son insuperables. El motor de correlación compila fácilmente fuentes de datos dispares, lo que facilita la detección de eventos de seguridad a medida que ocurren.

Pero, para ser verdad, hay más en esta solución de McAfee que solo su Enterprise Security Manager . Para obtener una solución SIEM completa, también necesita Enterprise Log Manager y Event Receiver . Afortunadamente, todos los productos se pueden empaquetar en un solo aparato. Y para aquellos de ustedes que quieran probar el producto antes de comprarlo, hay una prueba gratuita disponible.

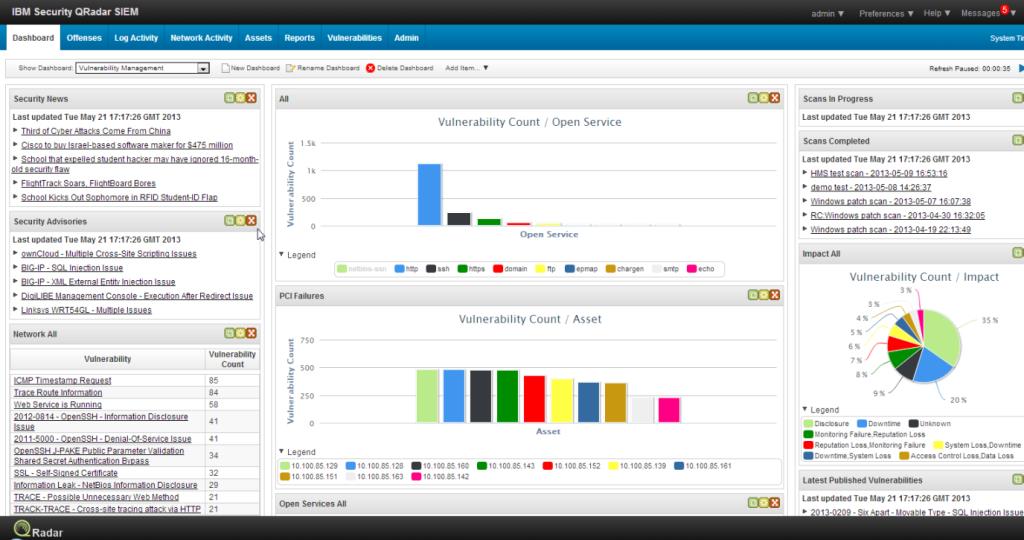

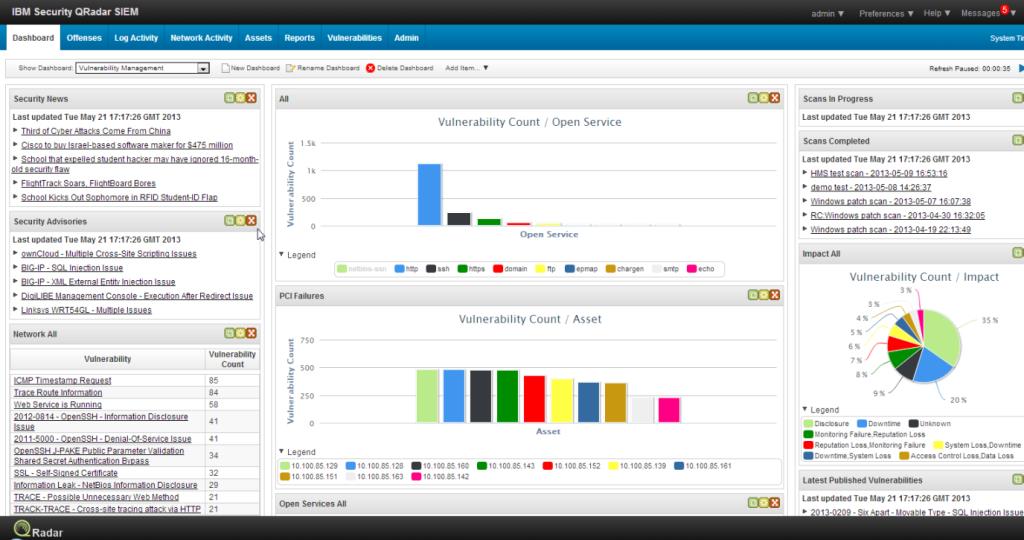

6. IBM QRadar

IBM es sin duda uno de los nombres más conocidos en la industria de las TI. No es de extrañar entonces que la compañía haya logrado establecer su solución SIEM, IBM QRadar, como uno de los mejores productos del mercado. La herramienta permite a los analistas de seguridad detectar anomalías, descubrir amenazas avanzadas y eliminar falsos positivos en tiempo real.

IBM QRadar cuenta con un conjunto de funciones de gestión de registros, recopilación de datos, análisis y detección de intrusiones. Juntos, ayudan a mantener su infraestructura de red en funcionamiento. También hay análisis de modelos de riesgo que pueden simular posibles ataques.

Algunas de las características clave de IBM QRadar incluyen la capacidad de implementar la solución en las instalaciones o en un entorno de nube. Es una solución modular y se puede agregar de forma rápida y económica más capacidad de almacenamiento o procesamiento a medida que crecen sus necesidades. El sistema utiliza la inteligencia experiencia de IBM X-Force y se integra perfectamente con cientos de IBM y no IBM productos.

Sin embargo, siendo IBM IBM , puede esperar pagar un precio superior por su solución SIEM. Pero si necesita una de las mejores herramientas SIEM del mercado y una herramienta respaldada por una organización sólida, IBM QRadar podría valer la pena la inversión.