Si está en la industria de la salud o de alguna manera está involucrado con TI en esa industria, es probable que haya oído hablar de HIPAA. La Ley de Responsabilidad de Portabilidad de Seguros de Salud existe desde hace un par de décadas para ayudar a proteger los datos personales de los pacientes. Hoy, analizaremos en profundidad la HIPAA y analizaremos un puñado de herramientas que pueden ayudarlo a obtener o mantener su certificación HIPAA.

Comenzaremos explicando brevemente qué es HIPAA y luego profundizaremos en algunos de los aspectos más importantes del estándar y discutiremos algunas de sus reglas principales. A continuación, presentaremos nuestra lista de verificación de cumplimiento de HIPAA. Una lista de tres pasos que debe seguir para lograr y mantener el cumplimiento de HIPAA. Y finalmente, revisaremos algunas herramientas que puede utilizar para ayudarlo en sus esfuerzos de cumplimiento de HIPAA.

Explicación de la HIPAA

La Ley de Portabilidad y Responsabilidad de Seguros de Salud, o HIPAA, se introdujo en 1996 para regular el manejo de datos médicos. El principio subyacente era salvaguardar los datos personales de los usuarios del sistema de salud. Más precisamente, se ocupa de la información médica protegida (PHI) y la información médica protegida electrónicamente (ePHI). Cuando se promulgaron, se establecieron estándares para toda la industria para el manejo de datos, la ciberseguridad y la facturación electrónica.

Su principal objetivo era, y sigue siendo, garantizar que los datos médicos personales se mantengan confidenciales y solo puedan acceder a ellos quienes necesiten acceder a ellos. Concretamente, significa que todos los registros de pacientes mantenidos por una organización de salud deben estar protegidos contra el acceso de personas o grupos no autorizados. Si bien no es la única regla asociada con HIPAA, esta es, con mucho, la más importante y la idea subyacente es proteger los datos médicos del uso malintencionado o fraudulento.

En nuestra era de sistemas distribuidos y computación en la nube, los puntos de acceso potenciales a los datos médicos son numerosos, lo que hace que su protección sea un tema complejo. En pocas palabras, todos los recursos y sistemas físicos y virtuales deben estar completamente protegidos contra posibles ataques para proteger completamente los datos del paciente. El estándar especifica qué prácticas deben implementarse pero, lo que es más importante, requiere la construcción de una infraestructura de red hermética.

Además, cualquier organización que no mantenga la seguridad de los datos protegidos se enfrenta a graves consecuencias financieras. Se pueden aplicar multas de hasta $ 50,000 por día por malas prácticas con un límite anual de $ 1.5 millones. Esto es suficiente para hacer un hueco enorme en el presupuesto de cualquier organización. Y para complicar aún más las cosas, cumplir con las regulaciones no es solo una cuestión de completar algunos formularios. Deben tomarse medidas concretas para proteger los datos de forma eficaz. Por ejemplo, se debe demostrar la gestión proactiva de vulnerabilidades.

En las siguientes secciones, entraremos en mayor detalle sobre los elementos principales del cumplimiento de la HIPAA con el objetivo de ayudarlo a comprender lo más posible este complejo asunto.

La regla de privacidad

En el contexto de la tecnología de la información, la parte más importante de HIPAA es la Regla de Privacidad. Especifica cómo se puede acceder y manejar ePHI. Por ejemplo, exige que todas las organizaciones de atención médica, proveedores de planes de salud y socios comerciales (más sobre esto más adelante) de las entidades cubiertas tengan procedimientos establecidos para proteger activamente la privacidad de los datos de los pacientes. Esto significa que todas y cada una de las entidades, desde el proveedor original hasta los centros de datos que contienen los datos y los proveedores de servicios en la nube que los procesan, deben proteger los datos. Pero no se detiene allí, un socio comercial también puede referirse a cualquier contratista que ofrezca servicios a la organización mencionada anteriormente y que también debe cumplir con la HIPAA.

Si bien está claro que el requisito básico de HIPAA es proteger los datos del paciente, hay otro aspecto. Las organizaciones también deben respaldar los derechos que tienen los pacientes sobre esos datos. Concretamente, hay tres derechos específicos bajo HIPAA que deben preservarse. El primero es el derecho a autorizar (o no) la divulgación de su sPHI. El segundo es el derecho a solicitar (y obtener) una copia de sus registros médicos en cualquier momento. Y finalmente, está el derecho de los pacientes a solicitar correcciones a sus registros.

Para desglosarlo aún más, la Regla de privacidad de HIPAA establece que se requiere el consentimiento del paciente para divulgar datos de ePHI. En el caso de que un paciente solicite acceso a sus datos, las organizaciones tienen 30 días para responder. No responder a tiempo puede dejar a una empresa expuesta a responsabilidades legales y posibles multas.

La regla de seguridad

La regla de seguridad de HIPAA es una subsección de la regla anterior. Describe cómo se debe administrar ePHI desde el punto de vista de la seguridad. Básicamente, esta regla establece que las empresas deben " implementar las salvaguardias necesarias " para proteger los datos de los pacientes. Lo que hace que esta regla sea una de las más complejas de administrar y cumplir es la ambigüedad que se deriva de los términos “salvaguardas necesarias”. Para que sea algo más fácil de administrar y cumplir, esta regla de HIPAA se divide en tres secciones principales: salvaguardas administrativas, salvaguardas técnicas y salvaguardas físicas. Veamos qué conlleva cada uno.

Salvaguardias administrativas

Según la Regla de seguridad de HIPAA, las salvaguardas administrativas se definen como "acciones administrativas, y políticas y procedimientos para gestionar la selección, desarrollo, implementación y mantenimiento de medidas de seguridad para proteger la información de salud electrónica". Además, la norma establece que la gestión de la conducta de la población activa también forma parte de esta responsabilidad. Hace que las organizaciones sean responsables de las acciones de sus empleados.

Las salvaguardias administrativas indican que las organizaciones deben implementar procesos administrativos para controlar el acceso a los datos de los pacientes, así como proporcionar cualquier capacitación que permita a los empleados interactuar con la información de forma segura. Se debe designar a un empleado para administrar las políticas y procedimientos de HIPAA a fin de administrar la conducta de la fuerza laboral.

Salvaguardias físicas

Si bien las salvaguardias administrativas tenían que ver con procedimientos y procesos, el requisito de salvaguardia física es diferente. Se trata de asegurar las instalaciones donde se manejan o almacenan los datos de los pacientes y los recursos que acceden a dichos datos. El control de acceso es el aspecto más importante de esta sección de la especificación HIPAA.

En pocas palabras, lo que necesita es tener medidas para controlar el acceso al lugar donde se procesan y almacenan los datos del paciente. También necesita proteger aquellos dispositivos donde los datos se procesan y almacenan contra el acceso no autorizado, utilizando métodos como la autenticación de dos factores, por ejemplo, y necesita controlar y / o el movimiento de dispositivos dentro y fuera de la instalación.

Salvaguardias técnicas

Esta sección trata sobre las políticas y los procedimientos técnicos asociados con la protección de los datos del paciente. Hay varias formas en que se pueden proteger estos datos, incluidas, entre otras, la autenticación, los controles de auditoría, los informes de auditoría, el mantenimiento de registros, el control de acceso y los cierres de sesión automáticos, solo por nombrar algunas de ellas. Además, se deben tomar medidas para garantizar que los datos siempre se mantengan seguros, sin importar si se almacenan en un dispositivo o se mueven entre sistemas o entre ubicaciones.

Para identificar los factores de riesgo y las amenazas a la seguridad de los datos ePHI, se debe completar un ejercicio de evaluación de riesgos. Y no solo eso, se deben tomar medidas concretas para abordar los riesgos y / o amenazas identificados. El aspecto de las salvaguardias técnicas de HIPAA es probablemente el más complejo y es un área donde la asistencia de un consultor de cumplimiento de HIPAA calificado puede ayudar a cualquier organización a garantizar que no quede piedra sin remover.

La regla de notificación de infracciones

La siguiente regla importante de la especificación HIPAA es la regla de notificación de incumplimiento. Su propósito es especificar cómo deben responder las organizaciones a las violaciones de datos u otros eventos de seguridad. Entre otras cosas, establece que, en caso de violación de datos, las organizaciones deben notificar a las personas, los medios de comunicación o la Secretaría de Salud y Servicios Humanos.

El rol también define qué constituye una infracción. Se describe como "un uso o divulgación no permitidos según la regla de privacidad que compromete la seguridad o la privacidad de la información médica protegida". La regla también establece que las organizaciones tienen hasta 60 días para notificar a las partes necesarias. Va incluso más allá al requerir que dicha notificación indique qué identificadores personales fueron expuestos, la persona que usó los datos expuestos y si los datos simplemente fueron vistos o adquiridos. Además, la notificación también debe especificar si el riesgo o daño se ha mitigado y cómo.

Otra parte integral de la regla de notificación de infracciones se ocupa de los informes. Las pequeñas infracciones, las que afectan a menos de 500 personas, deben informarse anualmente a través del sitio web de Salud y Servicios Humanos. Las infracciones más importantes, las que afectan a más de 500 pacientes, también deben informarse a los medios de comunicación. Con tales requisitos, rápidamente se vuelve obvio que la clave del éxito de sus esfuerzos de cumplimiento de HIPAA es monitorear de cerca las infracciones.

Nuestra lista de verificación de cumplimiento de HIPAA

está bien. Ahora que hemos cubierto las bases de lo que es HIPAA y cuáles son sus requisitos principales, hemos compilado una lista de verificación de los diversos pasos que una organización debe tomar para lograr o mantener su estado de cumplimiento. Como hemos indicado anteriormente, se recomienda encarecidamente contratar la ayuda de un profesional experimentado en cumplimiento de HIPAA. No solo haría el proceso mucho más fácil y menos estresante, sino que también deberían poder auditar a fondo sus prácticas y procesos de seguridad e identificar áreas que pueden beneficiarse de las mejoras.

1. Complete una evaluación de riesgos

El primer elemento de esta breve lista de verificación, lo primero que debe hacer cualquier persona al prepararse para el cumplimiento de la HIPAA es una evaluación completa de sus riesgos actuales y su estado de preparación. La razón por la que debe hacer eso primero es que su estado actual dictará qué pasos adicionales se deben tomar para lograr el cumplimiento. Una evaluación de riesgo global que determinará cómo se manejan los datos de PHI y ePHI le permitirá descubrir cualquier brecha en sus políticas y procedimientos de seguridad.

Este es el primer lugar donde un consultor externo haría maravillas. Primero, por lo general vendrá con una vasta experiencia en la preparación para el cumplimiento de HIPAA pero, y quizás lo más importante, verá las cosas desde un punto de vista diferente. Además, ese consultor tendrá un conocimiento profundo de los diversos requisitos de HIPAA y cómo se aplican a su situación específica.

Una vez que se complete la fase de evaluación de riesgos, se le dejará una lista de recomendaciones para ayudarlo a lograr el cumplimiento. Puede pensar en esa lista como una lista de tareas pendientes de los próximos pasos. No podemos enfatizar lo suficiente lo importante que es este paso. Será, más que nada, el factor más determinante del éxito.

2. Corregir los riesgos de cumplimiento y perfeccionar los procesos

El segundo paso es mucho más sencillo que el primero. Lo que debe hacer a continuación es seguir todas las recomendaciones del primer paso y abordarlas. Este es el paso en el que deberá cambiar sus procesos y procedimientos. Es probable que aquí encuentre la mayor resistencia de los usuarios. El grado de resistencia, por supuesto, variará dependiendo de qué tan cerca estuvo inicialmente, cuántos cambios deben realizarse y la naturaleza exacta de esos cambios.

Es una buena idea abordar primero el problema menor del cumplimiento. Por ejemplo, implementar medidas básicas como capacitar a su personal en prácticas básicas de ciberseguridad o enseñarles cómo usar la autenticación de dos factores debería ser fácil y puede ayudarlo a comenzar con bastante rapidez y sin problemas.

Una vez que haya completado las tareas fáciles, a continuación, debe establecer objetivos de remediación, ya que lo ayudarán a priorizar las tareas restantes. Por ejemplo, si los resultados de los primeros pasos muestran que necesita implementar algún tipo de informe de cumplimiento, aquí es donde comenzaría a buscar una herramienta con informes de cumplimiento automatizados. Esta es otra área en la que un consultor externo puede ahorrarle mucho dolor al brindarle información valiosa sobre los cambios que debe implementar para lograr el cumplimiento.

3. Gestión de riesgos continua

Es posible que sienta la tentación de pensar que lograr el cumplimiento de la HIPAA es un trato único y que una vez que lo obtiene, lo tiene. Desafortunadamente, esto no puede estar más lejos de la verdad. Si bien lograr el cumplimiento es un esfuerzo de una sola vez, mantenerlo es un esfuerzo diario. Deberá gestionar continuamente el riesgo y asegurarse de que los datos del paciente estén seguros y no se hayan accedido a ellos ni se hayan manipulado de forma no autorizada.

Concretamente, querrá ejecutar análisis de vulnerabilidades con regularidad. También deberá estar atento a los registros del sistema para detectar cualquier signo de actividad sospechosa antes de que sea demasiado tarde. Aquí es donde los sistemas automatizados serán más útiles. Mientras que un consultor externo fue su mejor activo durante las dos primeras fases, las herramientas de software son ahora lo que necesita. Y hablando de herramientas de software, tenemos algunas que nos gustaría recomendar.

Algunas herramientas para ayudar con el cumplimiento de HIPAA

Varios tipos de herramientas pueden ayudarlo con sus esfuerzos de cumplimiento de HIPAA. Dos de ellos son particularmente útiles. En primer lugar, las herramientas de auditoría y gestión de la configuración pueden garantizar que la configuración de sus sistemas cumpla con los requisitos de HIPAA o cualquier otro marco normativo. Pero también pueden vigilar constantemente la configuración de su equipo y asegurarse de que no se realicen cambios no autorizados de que cualquier cambio autorizado no infrinja el cumplimiento. Nuestra lista incluye un par de estas herramientas.

Otro tipo de herramienta útil en el contexto del cumplimiento de HIPAA se ocupa de la detección de violaciones de datos. Para ese propósito, los sistemas de gestión de eventos e información de seguridad (SIEM) le brindarán la tranquilidad que se merece y se asegurarán de que se le notifique rápidamente en caso de que ocurra algo sospechoso. Nuestra lista también incluye algunas herramientas SIEM.

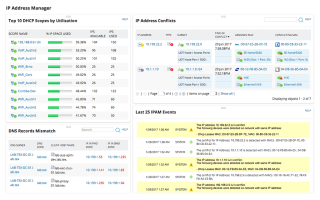

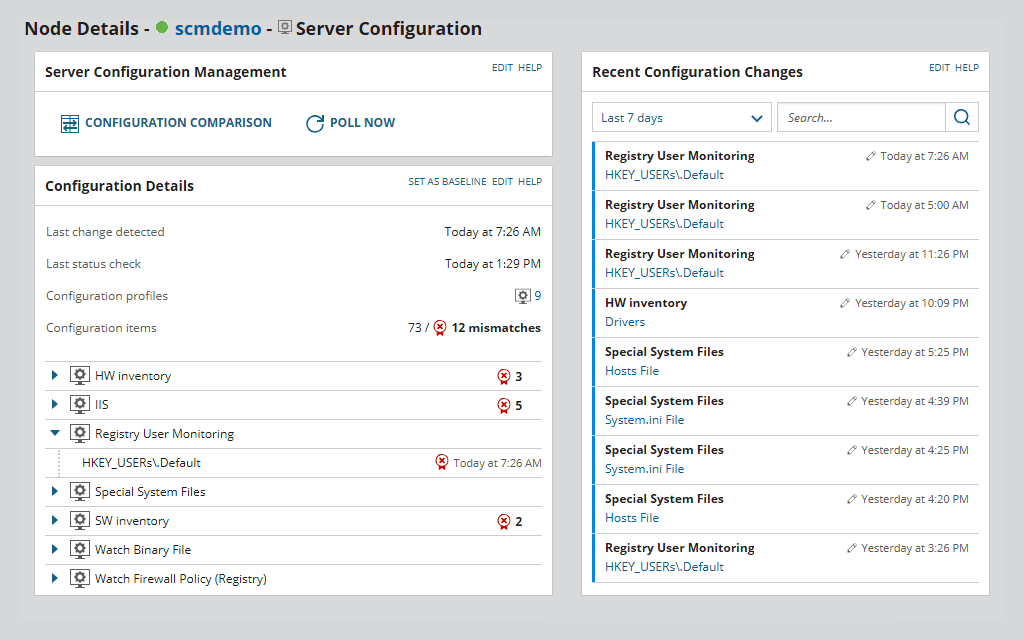

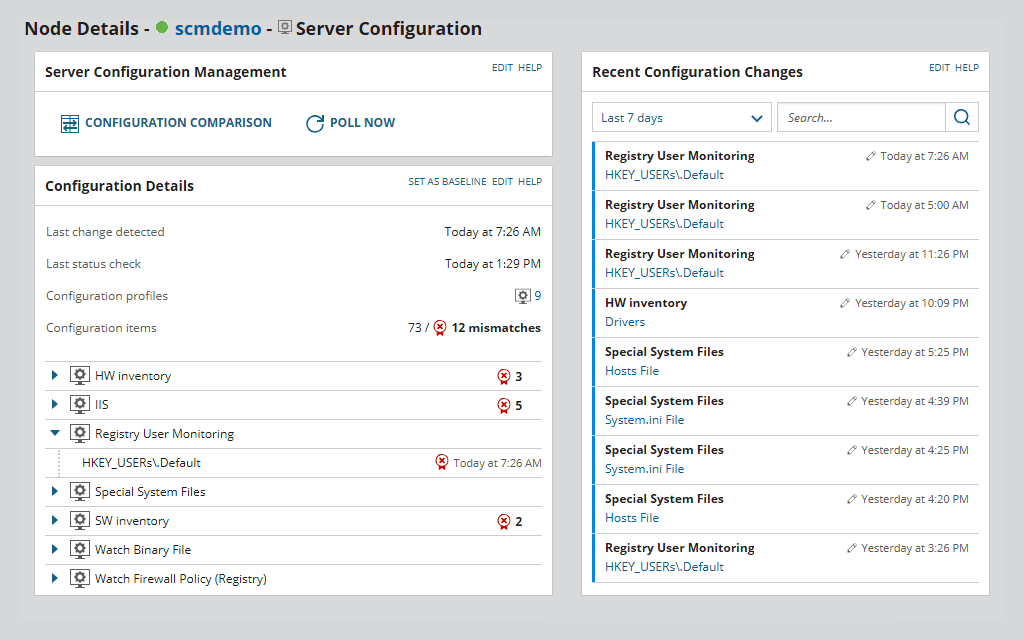

1. Monitor de configuración del servidor SolarWinds (PRUEBA GRATUITA)

Cuando se trata de monitorear y auditar las configuraciones del servidor, lo que necesita es el Monitor de configuración del servidor SolarWinds o SCM . Este es un producto poderoso y fácil de usar que está diseñado para proporcionar un seguimiento de los cambios en el servidor y las aplicaciones en su red. Como herramienta de resolución de problemas, puede brindarle la información necesaria sobre los cambios de configuración y sus correlaciones con la desaceleración del rendimiento. Esto puede ayudarlo a encontrar la causa raíz de algunos problemas de rendimiento causados por cambios de configuración.

La configuración de supervisión de SolarWinds servidor es una herramienta basada en agentes, con el agente desplegado en cada ser monitoreado servidor. La ventaja de esta arquitectura es que el agente puede seguir recopilando datos incluso cuando el servidor está desconectado de la red. Luego, los datos se envían a la herramienta tan pronto como el servidor vuelve a estar en línea.

En cuanto a características, este producto no deja nada que desear. Además de lo que ya se mencionó, esta herramienta detectará automáticamente los servidores que son elegibles para monitoreo. Viene con perfiles de configuración listos para usar para los servidores más comunes. La herramienta también le permitirá ver inventarios de hardware y software e informar sobre ellos también. Puede integrar fácilmente SCM en la solución de monitoreo de su sistema gracias a la plataforma Orion de SolarWinds. Esta es una gran herramienta que puede usarse para monitorear su servidor físico y virtual local, así como su entorno basado en la nube.

Los precios del Monitor de configuración del servidor SolarWinds no están disponibles. Deberá solicitar una cotización formal de SolarWinds. Sin embargo, se puede descargar una versión de evaluación de 30 días .

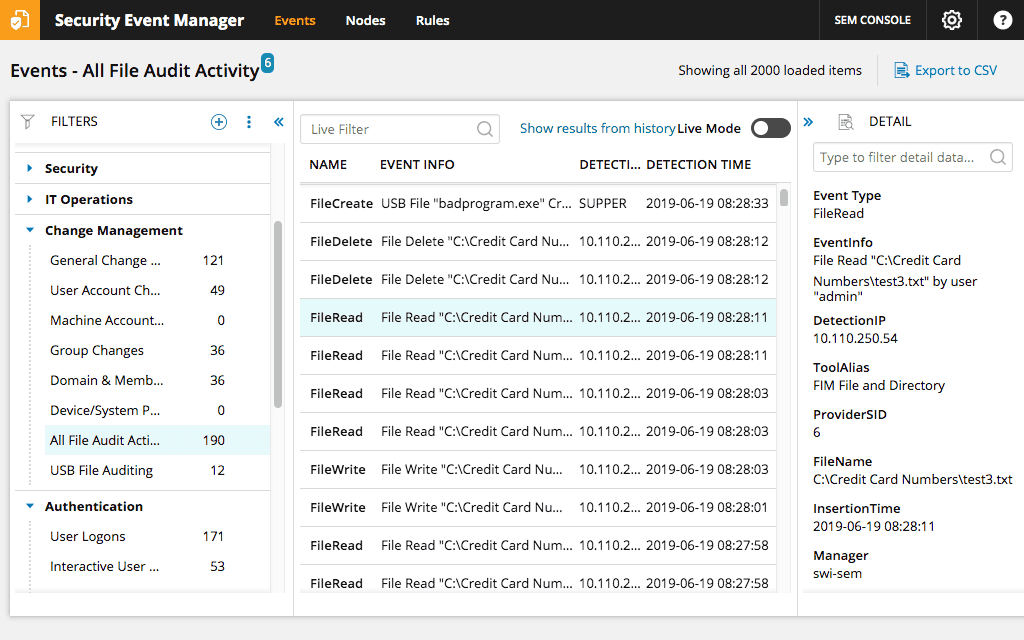

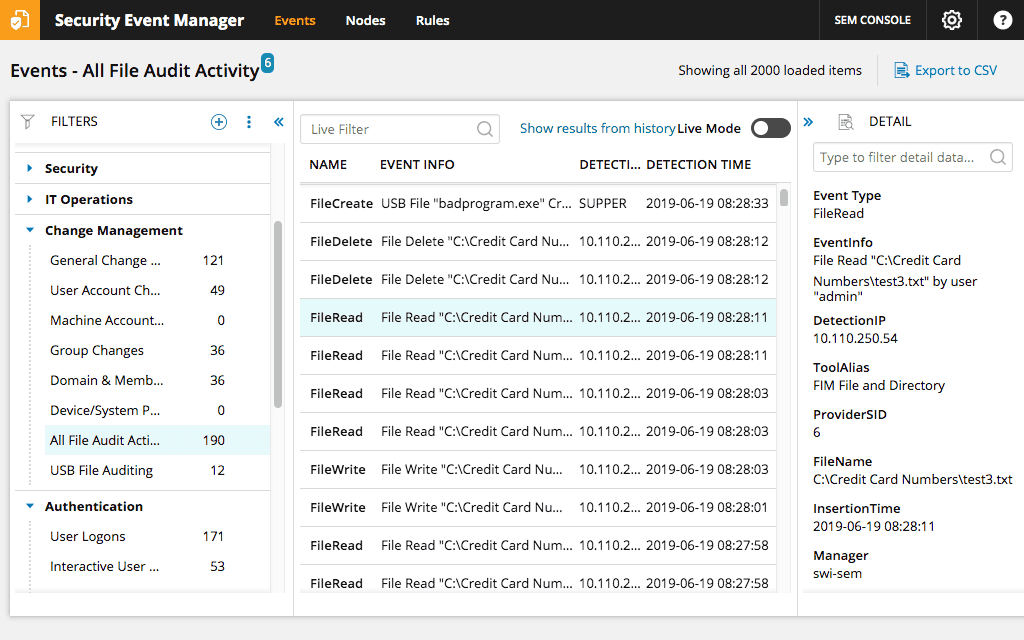

2. SolarWinds Security Event Manager (PRUEBA GRATUITA)

Cuando se trata de información de seguridad y gestión de eventos, SolarWinds Security Event Manager , anteriormente llamado SolarWinds Log & Event Manager, es lo que necesita. La herramienta se describe mejor como una herramienta SIEM de nivel de entrada. Sin embargo, es uno de los mejores sistemas de nivel de entrada del mercado. La herramienta tiene casi todo lo que puede esperar de un sistema SIEM. Esto incluye una excelente gestión de registros y funciones de correlación, así como un impresionante motor de informes.

La herramienta también cuenta con excelentes funciones de respuesta a eventos que no dejan nada que desear. Por ejemplo, el detallado sistema de respuesta en tiempo real reaccionará activamente a cada amenaza. Y dado que se basa en el comportamiento más que en la firma, está protegido contra amenazas desconocidas o futuras y ataques de día cero.

Además de su impresionante conjunto de funciones, el panel de control de SolarWinds Security Event Manager es posiblemente su mejor activo. Con su diseño simple, no tendrá problemas para orientarse en la herramienta e identificar rápidamente las anomalías. A partir de alrededor de $ 4 500, la herramienta es más que asequible. Y si desea probarlo y ver cómo funciona en su entorno, una versión de prueba gratuita de 30 días completamente funcional está disponible para descargar.

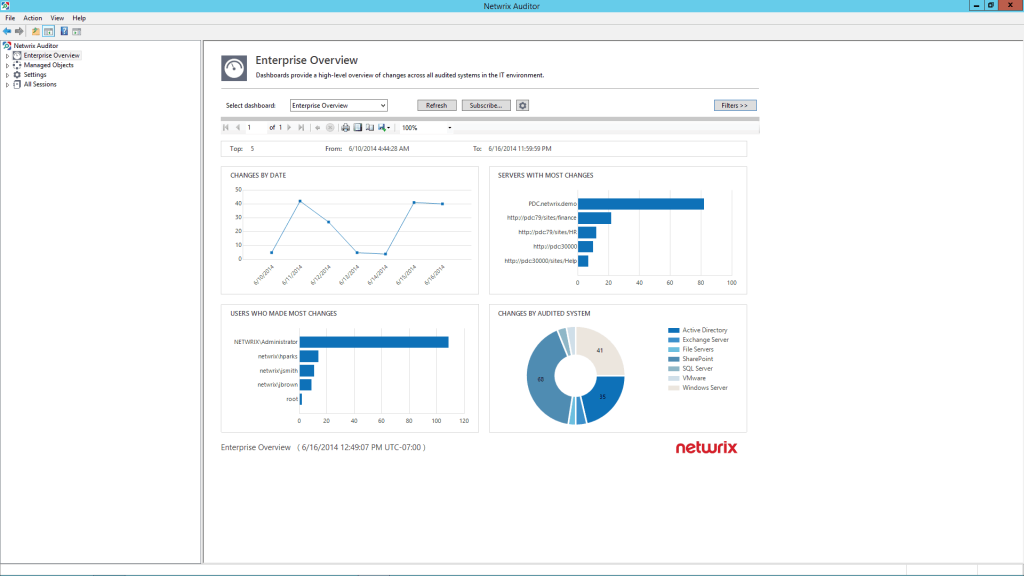

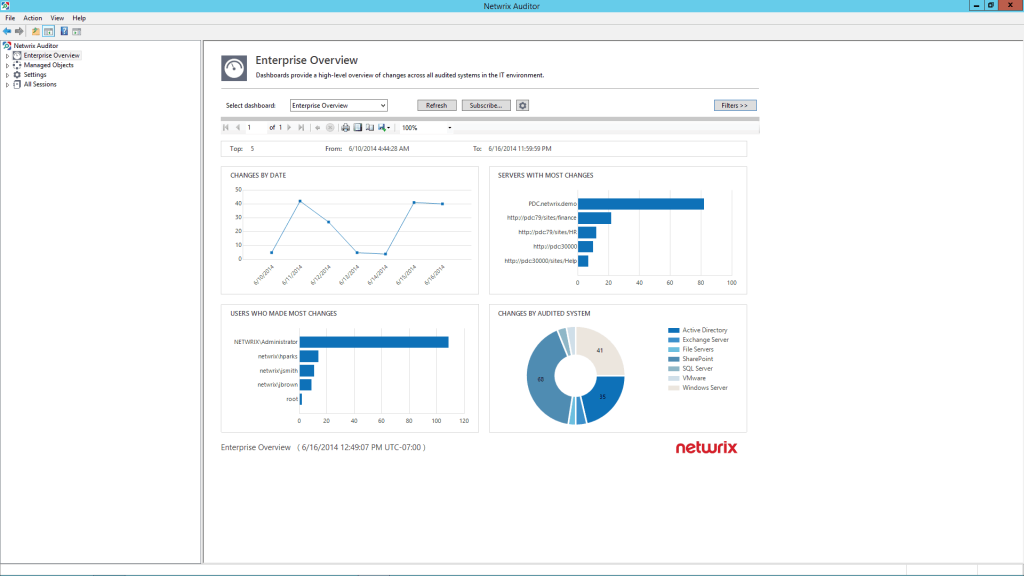

3. Netwrix Auditor para Windows Server

El siguiente en nuestra lista es Netwrix Auditor para Windows Server , una herramienta gratuita de informes de Windows Server que lo mantiene informado sobre todos los cambios realizados en la configuración de Windows Server. Puede rastrear cambios como la instalación de software y hardware, cambios en servicios, configuraciones de red y tareas programadas. Este peaje enviará resúmenes de actividad diarios detallando cada cambio durante las últimas 24 horas, incluidos los valores de antes y después de cada modificación.

Netwrix afirma que Netwrix Auditor para Windows Server es la “solución gratuita de monitoreo de Windows Server que ha estado buscando”. El producto complementa las soluciones nativas de análisis de rendimiento de Windows y monitoreo de red. Tiene varias ventajas sobre las herramientas de auditoría integradas disponibles en Windows Server. En particular, mejora la seguridad y ofrece una recuperación, consolidación y representación de datos de auditoría más convenientes. También apreciará la facilidad con la que puede habilitar la auditoría de TI continua con mucho menos tiempo y esfuerzo y controlar los cambios de manera más eficiente.

Por muy bueno que sea Netwrix Auditor para Windows Server , es una herramienta gratuita con un conjunto de funciones algo limitado. Si desea más funciones, puede probar Netwrix Auditor Standard Edition. No es una herramienta gratuita, pero viene con un conjunto de funciones muy extendido. Lo bueno es que cuando descargue el Netwrix Auditor gratuito para Windows Server, incluirá todas las características de su hermano mayor durante los primeros 30 días, lo que le permitirá probarlo.

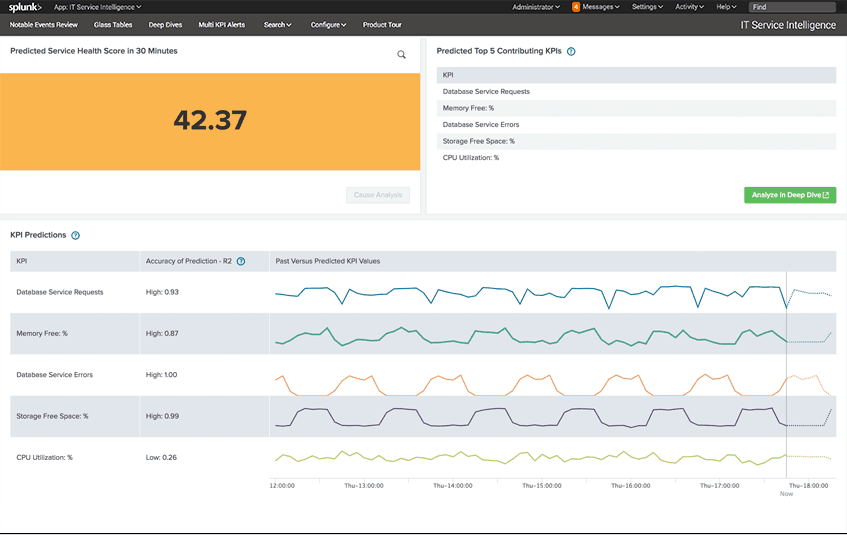

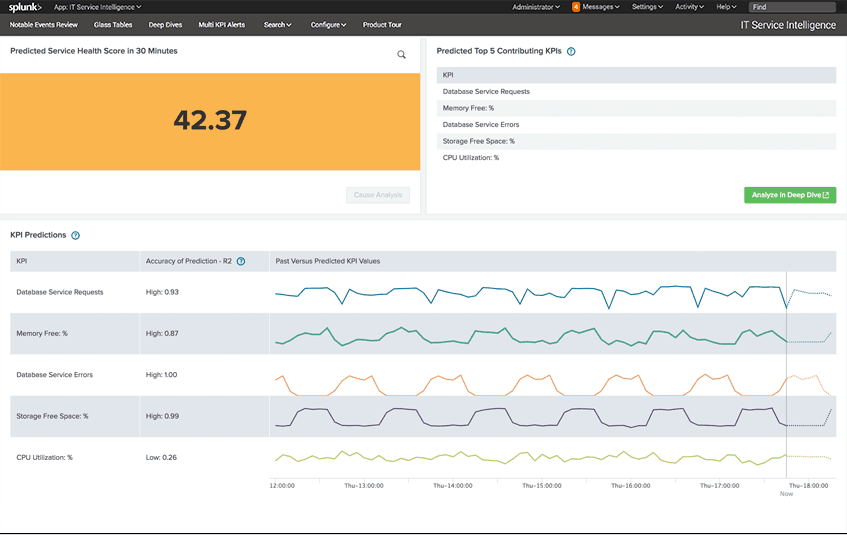

4. Seguridad empresarial de Splunk

Splunk Enterprise Security, generalmente denominado Splunk ES, es probablemente una de las herramientas SIEM más populares. Es particularmente famoso por sus capacidades analíticas y, cuando se trata de detectar violaciones de datos, esto es lo que cuenta. Splunk ES monitorea los datos de su sistema en tiempo real, buscando vulnerabilidades y signos de actividad anormal y / o maliciosa.

Además de una excelente supervisión, la respuesta de seguridad es otra de las mejores características de Splunk ES. El sistema utiliza un concepto llamado Adaptive Response Framework (ARF) que se integra con equipos de más de 55 proveedores de seguridad. El ARF realiza una respuesta automática, lo que acelera las tareas manuales. Esto le permitirá ganar rápidamente la ventaja. Agregue a eso una interfaz de usuario simple y ordenada y tendrá una solución ganadora. Otras características interesantes incluyen la función Notables que muestra alertas personalizables por el usuario y el Asset Investigator para marcar actividades maliciosas y prevenir problemas adicionales.

Dado que Splunk ES es verdaderamente un producto de nivel empresarial, puede esperar que venga con una etiqueta de precio de tamaño empresarial. Lamentablemente, la información sobre precios no está disponible en el sitio web de Splunk, por lo que deberá ponerse en contacto con el departamento de ventas de la empresa para obtener una cotización. Ponerse en contacto con Splunk también le permitirá aprovechar una prueba gratuita, en caso de que desee probar el producto.

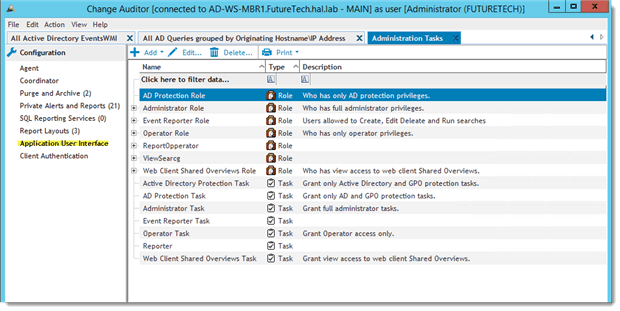

5. Auditor de cambio de misión

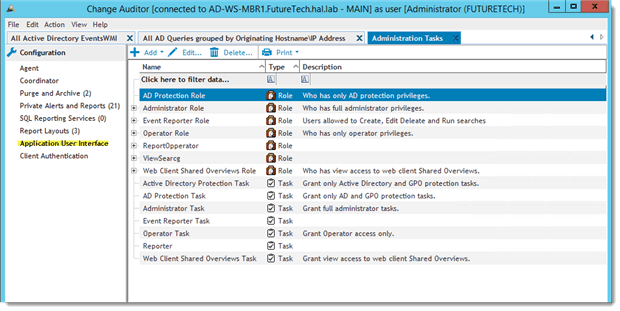

Quest Software es un conocido fabricante de herramientas de seguridad y administración de redes. Su herramienta de supervisión y auditoría de la configuración del servidor se llama acertadamente Quest Change Auditor y ofrece seguridad en tiempo real y auditoría de TI de su entorno Microsoft Windows. Lo que le brinda esta herramienta es auditoría de TI completa en tiempo real, análisis forense en profundidad y monitoreo de seguridad integral en todas las configuraciones clave, cambios de usuario y administrador para Microsoft Active Directory, Azure AD, Exchange, Office 365, Exchange Online, servidores de archivos y más. Quest Change Auditor también rastrea la actividad detallada del usuario para inicios de sesión, autenticaciones y otros servicios clave en todas las organizaciones, mejorando la detección de amenazas y el monitoreo de seguridad. Cuenta con una consola central que elimina la necesidad y la complejidad de múltiples soluciones de auditoría de TI.

Una de las grandes características de esta herramienta es Quest Change Auditor Threat Detection, una tecnología de detección de amenazas proactiva. Puede simplificar la detección de amenazas de los usuarios mediante el análisis de la actividad anómala para clasificar a los usuarios de mayor riesgo en su organización, identificar las amenazas potenciales y reducir el ruido de las alertas de falsos positivos. La herramienta también protegerá contra cambios en datos críticos dentro de AD, Exchange y servidores de archivos de Windows, incluidos grupos privilegiados, objetos de directiva de grupo y buzones de correo confidenciales. Puede generar informes completos para las mejores prácticas de seguridad y los mandatos de cumplimiento normativo, incluidos GDPR, SOX, PCI-DSS, HIPAA, FISMA, GLBA y más. También puede correlacionar datos dispares de numerosos sistemas y dispositivos en un motor de búsqueda interactivo para una rápida respuesta a incidentes de seguridad y análisis forense.

La estructura de precios del Quest Change Auditor es bastante compleja ya que cada plataforma monitoreada debe comprarse por separado. En el lado positivo, se encuentra disponible una prueba gratuita del producto para cada plataforma compatible.

En conclusión

Si bien lograr el cumplimiento de HIPAA es un desafío serio, de ninguna manera es imposible. De hecho, solo es cuestión de seguir unos pocos pasos simples pero elaborados y rodearlo de las personas adecuadas y la tecnología adecuada para que sea lo más fácil posible. Solo tenga en cuenta que algunos de los requisitos de HIPAA pueden parecer bastante ambiguos. Es por eso que solo podemos recomendarle que obtenga ayuda en forma de un consultor experto y herramientas de software dedicadas. Eso debería ayudar a que la transición sea lo más suave posible.