Si desea saber qué direcciones IP están realmente en uso en su red, su única opción es escanearlas todas. Muy a menudo, esto es algo que uno haría usando el comando ping. Ping, que ha existido casi tanto tiempo como las redes IP, es probablemente la mejor forma de probar la conectividad a una dirección IP determinada. Entonces, al hacer ping sucesivamente a todas las direcciones IP en una red, uno puede obtener una imagen bastante buena de cuáles están en uso y cuáles están disponibles.

Sin embargo, siendo la más pequeña de las redes con solo un puñado de direcciones IP, esto puede convertirse rápidamente en una tarea ardua. Afortunadamente, existen herramientas que escanean automáticamente un grupo de direcciones IP e informan sobre su capacidad de respuesta. Hoy, estamos revisando algunos de los mejores escáneres de IP para Linux que simplificarán su vida cuando tenga que escanear direcciones IP.

Para comenzar, discutiremos el escaneo de direcciones IP en general. Más específicamente, veremos por qué uno escanearía una dirección IP porque, por mucho que sea bueno saber qué direcciones IP están en uso, tiene que haber un punto para hacerlo. A continuación, veremos en profundidad la utilidad de ping. Aunque ping no es una herramienta de escaneo, esta utilidad es el núcleo de la mayoría de las herramientas de escaneo de direcciones IP. Saber cómo funciona o qué puede hacer probablemente será valioso cuando comencemos a buscar las diferentes herramientas de escaneo disponibles. Y hablando de las herramientas de escaneo, nuestro próximo orden del día será no solo enumerar, sino también revisar brevemente algunos de los mejores escáneres de IP para Linux y explorar sus principales características y factores diferenciadores.

Escaneo de direcciones IP

Aparte de la pura diversión e iluminación de saber qué direcciones IP están en uso, hay varias razones por las que uno querría escanear direcciones IP. Lo primero y más importante es la seguridad. Escanear direcciones IP en una red le permite descubrir rápidamente dispositivos no autorizados . Estos podrían, por ejemplo, ser dispositivos conectados por usuarios malintencionados para espiar su organización.

Pero incluso los usuarios bien intencionados a veces pueden causar estragos conectando sus dispositivos personales. Recuerdo a ese usuario que impidió que muchos de sus colegas accedieran a la red corporativa cuando conectó el enrutador de Internet de su hogar a ella. Solo necesitaba un par de puertos adicionales para conectar una computadora de prueba adicional y pensó que podría usar el interruptor integrado en su enrutador. Sin que él lo supiera, el enrutador comenzó a emitir direcciones IP desde su servidor DHCP integrado. Y a varios de sus colegas se les asignaron direcciones IP erróneas.

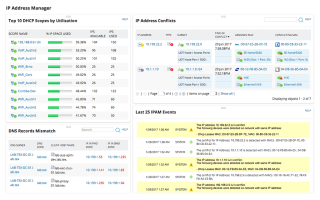

Además de por razones de seguridad, escanear direcciones IP también es el primer paso en cualquier intento de administración de direcciones IP . Si bien muchas, si no todas, las herramientas de administración de direcciones IP (IPAM) incluyen alguna forma de escaneo de direcciones IP, muchas optan por administrar la dirección IP mediante un proceso manual en lugar de una herramienta integrada. En estas situaciones, las herramientas de escaneo de direcciones IP se vuelven una necesidad.

Para las personas sin ningún tipo de proceso formal de administración de direcciones IP, el escaneo de direcciones IP posiblemente sea aún más importante. A menudo, será la única forma de asegurarse de que no haya conflictos de direcciones IP. De hecho, puede considerarse una forma bastante burda de pseudogestión de direcciones IP.

Ping en pocas palabras

Independientemente de lo que necesite para escanear direcciones IP, la mayoría de las herramientas se basan en Ping. Echemos un vistazo a esta utilidad omnipresente aunque antigua. Ping se creó por necesidad en 1983, demostrando una vez más que la necesidad es la madre de la invención. Su desarrollador necesitaba una herramienta para ayudar a depurar un comportamiento de red anormal que estaba observando. Su nombre se refiere al sonido de los ecos del sonar que se escuchan en los submarinos. Hoy en día, el ping está presente en casi todos los sistemas operativos, sin embargo, su implementación varía un poco entre las plataformas. Algunas versiones ofrecen múltiples opciones de línea de comandos que pueden incluir parámetros como el tamaño de la carga útil de cada solicitud, el recuento total de pruebas, el límite de saltos de red o el intervalo entre solicitudes. Algunos sistemas tienen una utilidad complementaria Ping6 que tiene exactamente el mismo propósito, pero utiliza direcciones IPv6.

Este es un uso típico del comando ping:

$ ping -c 5 www.example.com PING www.example.com (93.184.216.34): 56 bytes de datos 64 bytes de 93.184.216.34: icmp_seq = 0 ttl = 56 tiempo = 11.632 ms 64 bytes de 93.184.216.34: icmp_seq = 1 ttl = 56 tiempo = 11.726 ms 64 bytes de 93.184.216.34: icmp_seq = 2 ttl = 56 tiempo = 10.683 ms 64 bytes de 93.184.216.34: icmp_seq = 3 ttl = 56 tiempo = 9.674 ms 64 bytes de 93.184.216.34: icmp_seq = 4 ttl = 56 tiempo = 11.127 ms --- www.example.com estadísticas de ping --- 5 paquetes transmitidos, 5 paquetes recibidos, 0.0% de pérdida de paquetes ida y vuelta min / avg / max / stddev = 9.674 / 10.968 / 11,726 / 0,748 ms

La opción “-c 5” en el ejemplo anterior le dice a Ping que se repita cinco veces.

Cómo funciona el ping

Ping es una utilidad bastante simple. Todo lo que hace es enviar paquetes de solicitud de eco ICMP al objetivo y esperar a que envíe un paquete de respuesta de eco ICMP. Este proceso se repite un cierto número de veces: cinco de forma predeterminada en Windows y hasta que se detiene manualmente de forma predeterminada en la mayoría de las implementaciones de Unix / Linux. Una vez que finaliza el comando, se compilan y muestran las estadísticas de respuesta. La utilidad calcula el retraso promedio entre las solicitudes y sus respectivas respuestas y lo muestra en sus resultados. En la mayoría de las variantes * nix, también mostrará el valor del campo TTL (tiempo de vida) de las respuestas, dando una indicación del número de saltos entre el origen y el destino.

Para que el comando funcione, el host al que se le hizo ping debe cumplir con RFC 1122. El estándar especifica que cualquier host debe procesar las solicitudes de eco ICMP y emitir respuestas de eco a cambio. Y aunque la mayoría de los hosts responden, algunos deshabilitan esa funcionalidad por razones de seguridad. Los cortafuegos también suelen bloquear el tráfico ICMP. Para evitar esto, las mejores herramientas de escaneo de direcciones IP pueden usar un tipo de paquete diferente de ICMP para verificar si una dirección IP responde. Hacer ping a un host que no responde a las solicitudes de eco ICMP no proporcionará retroalimentación, que es exactamente como hacer ping a una dirección IP inexistente.

Los mejores escáneres de IP para Linux

Nuestra selección de herramientas de escaneo de direcciones IP incluye un poco de todo. Hay una combinación de herramientas basadas en GUI y utilidades de línea de comandos en nuestra lista. Algunas son herramientas más complejas, mientras que otras son versiones extendidas de la utilidad ping que incluyen alguna forma de escanear un rango de direcciones IP sin tener que emitir varios comandos sucesivos. Todas las herramientas de nuestra lista tienen un par de cosas en común: se ejecutan bajo el sistema operativo Linux y, dado un rango de direcciones para escanear, devolverán una lista de las direcciones IP que responden.

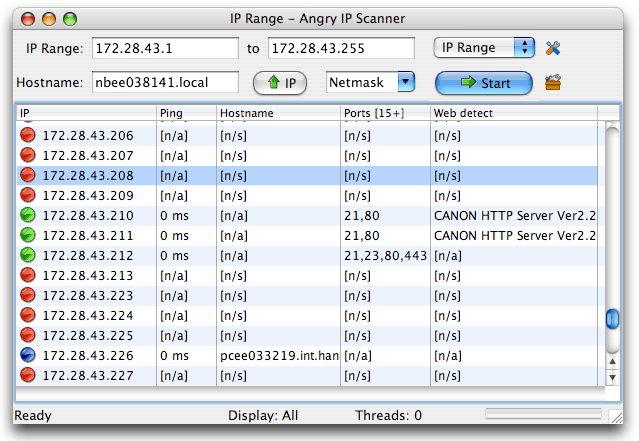

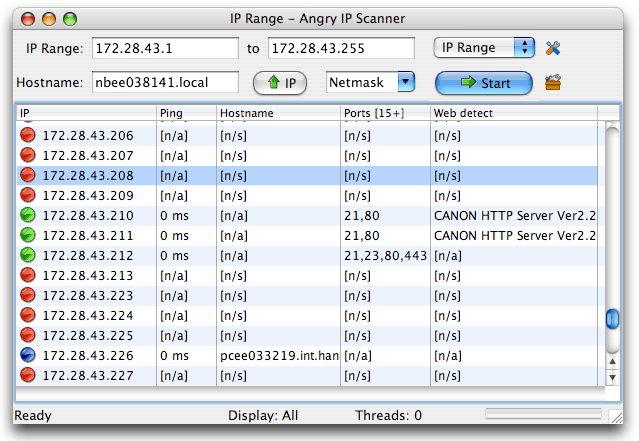

1. Escáner de IP enojado

Angry IP Scanner es una herramienta engañosamente simple que hace un uso extensivo de múltiples subprocesos. Esto la convierte en una de las herramientas más rápidas de nuestra lista. Esta es una herramienta multiplataforma gratuita que está disponible para Linux, por supuesto, Windows y Mac OS X. Esta herramienta está escrita en Java, por lo que necesitará tener instalado el módulo de tiempo de ejecución de Java para usarla. Sin embargo, la mayoría de los administradores de paquetes se encargarán de esta dependencia. La herramienta no solo hace ping a las direcciones IP, sino que también puede, opcionalmente, ejecutar un escaneo de puertos en los hosts descubiertos. Puede resolver direcciones IP en nombres de host y direcciones MAC en nombres de proveedores. Además, esta herramienta proporcionará información NetBIOS, cuando esté disponible, sobre cada host que responda.

El Angry IP Scanner puede escanear redes y subredes completas, pero también puede incluir un rango de direcciones IP o incluso una lista discreta de direcciones IP de un archivo de texto. Esta herramienta está basada principalmente en GUI, pero también viene con una versión de línea de comandos que puede usar si, por ejemplo, desea incluir la funcionalidad de la herramienta en scripts de shell elaborados en casa. En cuanto a los resultados del escaneo, se muestran de forma predeterminada en la pantalla en formato de tabla, pero se pueden exportar fácilmente a varios formatos de archivo como CSV o XML.

2. arp-scan

La herramienta arp-scan (a veces denominada ARP Sweep o MAC Scanner) es otro escáner rápido de paquetes ARP. La herramienta enumerará todos los dispositivos IPv4 activos en la subred desde la que escanea. Es una de las herramientas que no depende del ping para escanear la red. En su lugar, utiliza ARP (Protocolo de resolución de direcciones), una tecnología que se utiliza normalmente para encontrar la correspondencia entre direcciones IP y direcciones MAC. Dado que ARP es un protocolo no enrutable, este escáner solo puede funcionar en la red local (subred local o segmento de red).

La herramienta arp-scan mostrará todos los dispositivos activos incluso si tienen firewalls integrados de esquemas de filtrado que bloquean los paquetes ICMP. Los dispositivos simplemente no pueden esconderse de los paquetes ARP, ya que pueden esconderse del ping. Esto la convierte en una herramienta muy útil para entornos altamente seguros con numerosos dispositivos reforzados.

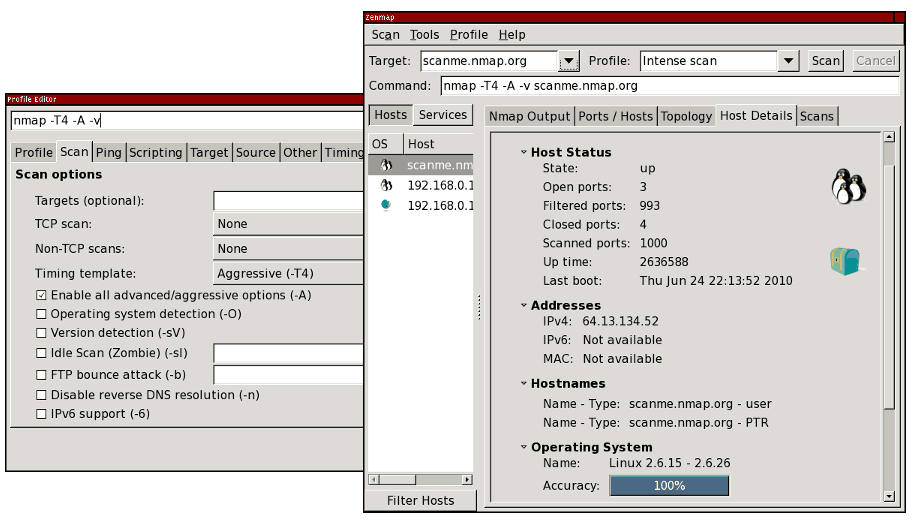

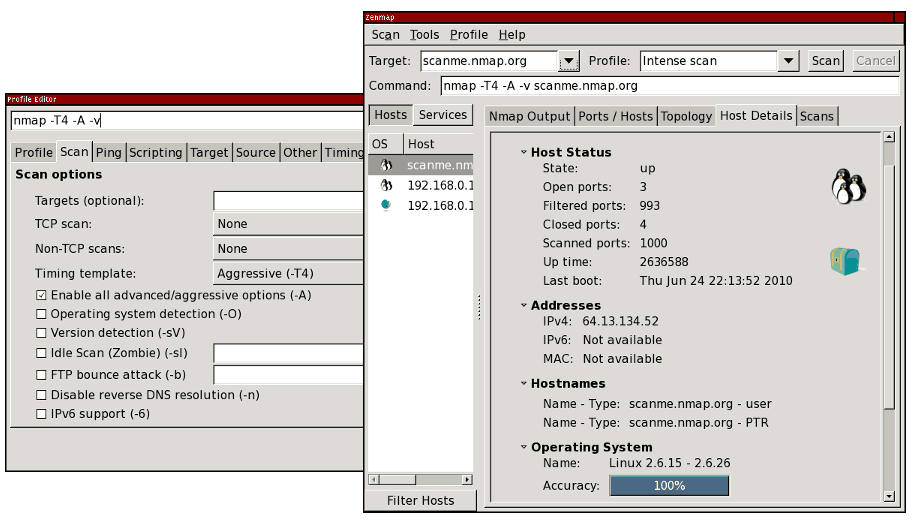

3. nmap / zenmap

Nmap, que significa Network Mapper, es una herramienta de escaneo que puede usarse para descubrir hosts y servicios, construyendo así un "mapa" de la red, de ahí el nombre. Esta herramienta funciona enviando paquetes especialmente diseñados a los hosts de destino ( algo parecido a ping pero no necesariamente usando ICMP) y analizando las respuestas que obtiene.

El uso principal de la herramienta es analizar qué servicios están disponibles en una computadora. Sin embargo, se puede utilizar como un escáner de direcciones IP. Esta herramienta puede descubrir hosts y sus servicios y también puede detectar su sistema operativo y más. Mediante secuencias de comandos, la herramienta se puede utilizar incluso para la detección avanzada de servicios, detección de vulnerabilidades y más.

Nmap, que es una herramienta de línea de comandos que comenzó como una utilidad solo para Linux, pero desde entonces se ha portado a varios otros sistemas operativos, incluidos Windows, Solaris, HP-UX, la mayoría de las variantes de BSD, incluidos OS X, AmigaOS e IRIX. Si prefiere interfaces gráficas de usuario, se han lanzado varias interfaces gráficas de usuario para Nmap. Uno de los mejores se conoce con el nombre de Zenmap y es del mismo equipo que Nmap. Por tanto, puede esperar una buena integración entre las dos herramientas. Zenmap, en comparación con Nmap, es mucho más fácil de aprender y dominar, gracias a una interfaz de usuario bien diseñada. Aunque puede que no sea la herramienta más bonita, tiene una gran funcionalidad.

4. Fping

Fping se creó como una mejora sobre ping, entonces una de las únicas herramientas de resolución de problemas de red disponibles. Es una herramienta de línea de comandos similar, pero es bastante diferente. Al igual que el ping, Fping utiliza solicitudes de eco ICMP para determinar cuáles de los hosts de destino están respondiendo, pero aquí es donde termina la similitud. Si bien ping solo acepta una única dirección IP como parámetro, se puede llamar a Fping con muchas direcciones IP de destino. Los destinos se pueden especificar como una lista de direcciones IP delimitada por espacios. La utilidad también se puede proporcionar con el nombre de un archivo de texto que contiene una lista discreta de direcciones. Finalmente, se puede especificar un rango de direcciones IP o se puede ingresar una subred en notación CIDR como 192.168.0.0/24.

Una de las grandes características de Fping es que no espera una respuesta antes de enviar la siguiente solicitud de eco. Esto ayuda en gran medida a reducir el tiempo perdido esperando direcciones IP que no responden, lo que la convierte en una herramienta mucho más rápida. Fping también tiene muchas opciones de línea de comandos que puede usar y, dado que es una herramienta de línea de comandos, puede canalizar su salida a otro comando, como grep, por ejemplo, para su posterior procesamiento.

5. Hping

Hping es otra herramienta de línea de comandos gratuita derivada de ping. Está disponible en la mayoría, si no en todos los sistemas operativos similares a Unix, incluidas las distribuciones comunes de Linux, así como en Mac OS X y Windows. A pesar de que ya no se encuentra en desarrollo activo, esta herramienta todavía está fácilmente disponible y se usa ampliamente. La herramienta se parece mucho a ping pero es bastante diferente. Por ejemplo, Hping no solo enviará solicitudes de eco ICMP. También puede enviar paquetes TCP, UDP o RAW-IP. Esto puede ayudar a escanear redes de alta seguridad. También hay un modo de seguimiento de ruta (más sobre eso en un momento) y la herramienta tiene la capacidad de enviar archivos.

Hping se puede utilizar como una herramienta de escaneo de direcciones IP, pero puede hacer más que eso. La herramienta tiene algunas funciones avanzadas de escaneo de puertos. Gracias a su uso de múltiples protocolos, también se puede utilizar para realizar pruebas básicas de red. Este producto también tiene algunas capacidades avanzadas de rastreo de ruta utilizando cualquiera de los protocolos disponibles. Esto puede resultar útil, ya que algunos dispositivos tratan el tráfico ICMP de forma diferente a otro tráfico. Al imitar otros protocolos, esta herramienta puede brindarle una mejor evaluación del rendimiento real de su red.

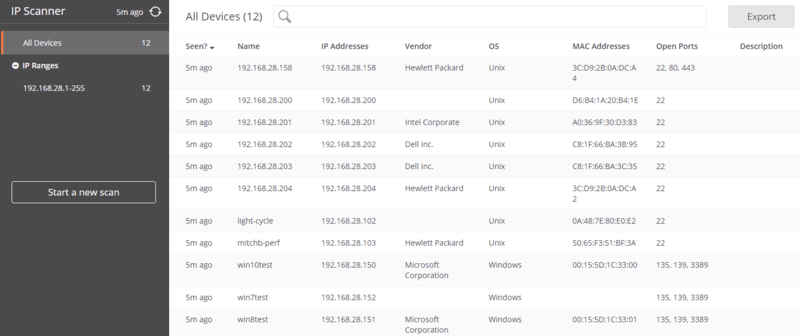

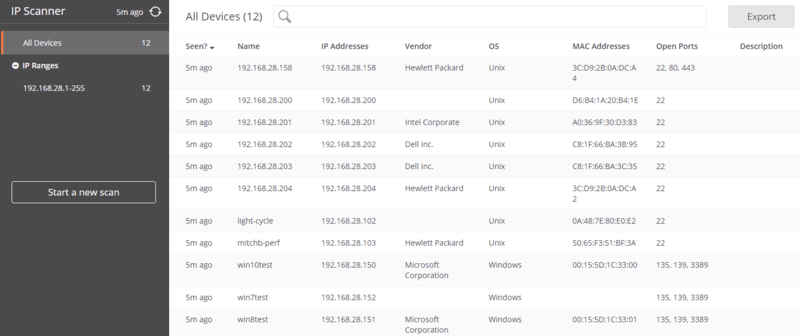

6. Escáner de IP de Spiceworks

Spiceworks comenzó en 2006 en Austin, Texas, como una red profesional para la industria de la tecnología de la información, aunque originalmente se creó para desarrollar software de administración de TI. En la actualidad, Spiceworks es una comunidad en línea que permite a los usuarios colaborar entre sí y también participar en un mercado para comprar productos y servicios de TI. Se estima que Spiceworks será utilizado por más de seis millones de profesionales de TI y tres mil proveedores de tecnología.

Pero, como indicamos, Spiceworks también es desarrollador y editor de software. La empresa tiene tres productos principales. Existe una plataforma de administración de mesa de ayuda llamada Spiceworks Help Desk, una herramienta de administración de inventario de activos de TI llamada Spiceworks Inventory y una plataforma de monitoreo de red llamada Spiceworks Network Monitor. Y aunque estas herramientas no son de código abierto, están disponibles de forma gratuita para cualquier persona.

Spiceworks también fabrica algunas herramientas útiles, una de ellas llamada escáner de IP. La herramienta le permitirá realizar un escaneo básico o uno extendido con información detallada. Puede utilizar la herramienta para descubrir los dispositivos en su red automáticamente mientras recopila información básica como el sistema operativo o la dirección MAC. Alternativamente, también puede obtener información detallada de hardware y software en sus estaciones de trabajo y servidores, como CPU, almacenamiento, memoria, software instalado, número de serie y mucho más. Esta herramienta es como un escáner de IP con esteroides.

7. MASSCAN

MASSCAN, creado por Robert Graham, afirma ser el escáner de puertos más rápido. La herramienta produce resultados que son similares a los que obtendría con Nmap, revisado anteriormente. Sin embargo, opera internamente más como scanrand, unicornscan y ZMap y, como estos, usa transmisión asincrónica. La principal diferencia es que esta herramienta es más rápida que estos otros escáneres. Además, esta herramienta es algo más flexible y permitirá, por ejemplo, rangos de direcciones y rangos de puertos arbitrarios.

MASSCAN utiliza una pila TCP / IP personalizada en lugar de la que viene con su sistema operativo. Como resultado, cualquier cosa que no sea un simple escaneo de puertos causará conflictos con la pila de TCP / IP local. PARA sortear esta limitación, puede usar la opción -S para usar una dirección IP separada, o puede configurar su sistema operativo para bloquear los puertos que usa la herramienta.

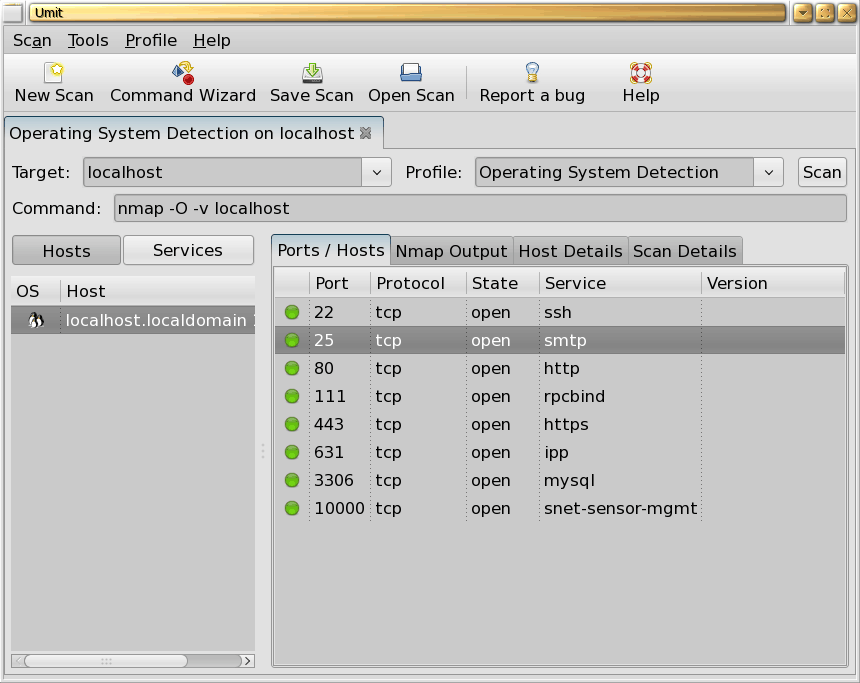

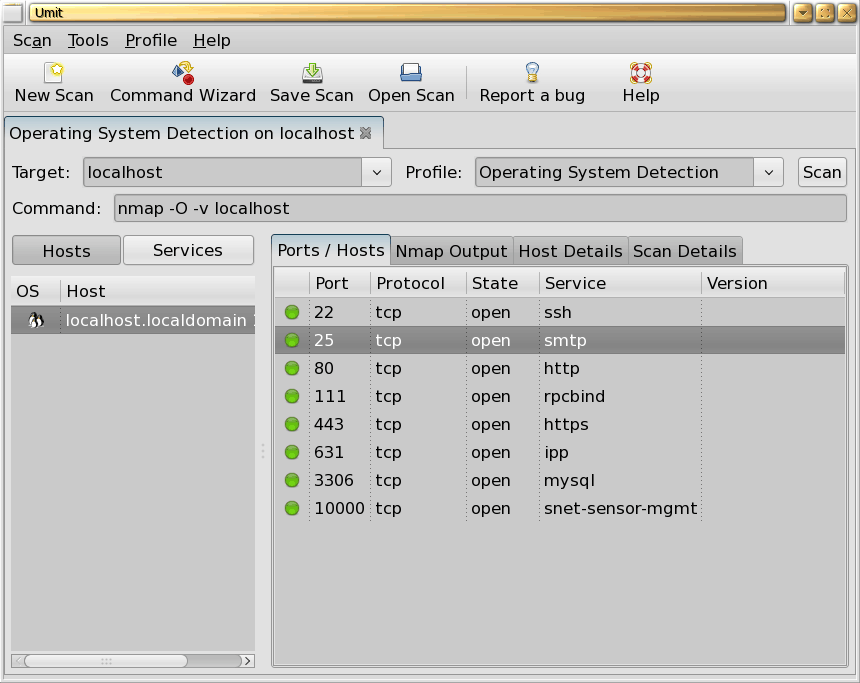

8. Umit Network Scanner

El Umit Network Scanner es otra interfaz de Nmap, muy parecida a Zenmap. La herramienta fue diseñada para acomodar y ejecutar más de un escaneo a la vez. Esta es una gran característica cuando tiene varias subredes o rangos de direcciones IP para escanear. Cada escaneo se ejecuta y sus resultados se muestran dentro de una pestaña Escaneo, que tiene un título y donde se presenta de manera ordenada toda la información obtenida como resultado del escaneo.

La idea detrás de la pestaña Escanear es tratar de hacer su vida más fácil haciendo que la información sea más fácil de navegar y facilitando la búsqueda de cualquier información específica. Escanear una red completa usando Nmap normalmente requeriría que abra su terminal favorito, escriba un comando Nmap potencialmente complejo, espere los resultados y luego pase a la siguiente subred. El Umit Network Scanner lo hace mucho más intuitivo.

En conclusión

Si bien hay toneladas de escáneres IP para Windows, hemos visto que, si bien no hay tantas opciones para Linux, hay varios productos excelentes disponibles. Por lo tanto, si su plataforma preferida es Linux, no se sienta excluido. Es posible que algunos de estos productos no tengan GUI sofisticadas como algunas herramientas de Windows, pero lo más probable es que encuentre una herramienta entre nuestra lista que se adapte perfectamente a sus necesidades.