En el mundo actual, cuando escuchamos sobre ciberataques con regularidad, la detección de violaciones de datos es más importante que nunca. Hoy, revisaremos los principales sistemas de detección de violaciones de datos.

En pocas palabras, una violación de datos es cualquier evento en el que alguien logra acceder a algunos datos a los que no debería tener acceso. Esta es una definición bastante vaga y, como verá pronto, el concepto de violación de datos es multifacético y abarca varios tipos de ataques. Haremos todo lo posible para cubrir todas las bases.

Comenzaremos por entrar en mayor detalle sobre lo que realmente significa la violación de datos. Después de todo, solo puede ayudar comenzar con el pie derecho. A continuación, exploraremos los diversos pasos involucrados en la violación de datos. Aunque cada intento es diferente, la mayoría sigue un patrón similar que describiremos. Conocer estos pasos lo ayudará a comprender mejor cómo funcionan las diferentes soluciones. También veremos las diversas causas de las violaciones de datos. Como verá, no siempre son obra de delincuentes organizados. Nuestro próximo orden del día será la protección real contra infracciones, y exploraremos las diferentes fases del proceso de detección y prevención de infracciones. Una breve pausa nos permitirá explorar el uso de las herramientas de gestión de eventos e información de seguridad como un medio para detectar violaciones de datos. Y finalmente,

Violación de datos en pocas palabras

Aunque el concepto de violación de datos varía según su industria, el tamaño de su organización y la arquitectura de la red, todas las violaciones de datos comparten algunos rasgos comunes. Una violación de datos se define principalmente como el acceso no autorizado a algunos datos que de otro modo serían privados. Las razones por las que los piratas informáticos roban datos y lo que hacen también varían mucho, pero de nuevo, la clave aquí es que la información a la que acceden esos piratas informáticos no les pertenece. También es importante darse cuenta de que las violaciones de datos pueden incluir lo que se conoce como la exfiltración de información por parte de usuarios malintencionados o datos a los que se accedió regularmente pero que se difundieron sin autorización. Obviamente, ese segundo tipo de infracción puede ser mucho más difícil de detectar, ya que se debe a una actividad regular.

Aunque existen diferentes tipos de violaciones de datos, como veremos en breve, a menudo seguirán un patrón establecido. Es importante conocer los diversos pasos que toman los usuarios malintencionados para llevar a cabo sus violaciones de datos, ya que solo puede ayudar a analizar mejor sus propias vulnerabilidades y preparar y configurar mejores defensas que pueden dificultar la penetración de los ciberdelincuentes. A menudo se dice que el conocimiento es poder y es particularmente cierto en esta situación. Cuanto más sepa sobre las filtraciones de datos, mejor podrá combatirlas.

Uso de herramientas SIEM como herramientas de detección de infracciones

Los sistemas de gestión de eventos e información de seguridad (SIEM) pueden resultar muy buenos para detectar violaciones de datos. Si bien no brindan ninguna protección, su fortaleza está en detectar actividades sospechosas. Es por eso que son muy buenos para detectar violaciones de datos. Cada intento de violación de datos dejará algunos rastros en su red. Y los rastros que quedan son precisamente lo que las herramientas SIEM son las mejores para identificar.

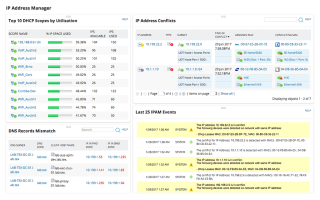

Aquí hay un vistazo rápido a cómo funcionan las herramientas SIEM. Primero recopilan información de varios sistemas. Concretamente, a menudo toma la forma de recopilar datos de registro de sus dispositivos de red, equipos de seguridad, como firewalls y servidores de archivos. Cuantas más fuentes de datos haya, mayores serán sus posibilidades de detectar infracciones. A continuación, la herramienta normalizará los datos recopilados, asegurándose de que siga un formato estándar y de que se compensen las discrepancias, como los datos de una zona horaria diferente. Luego, los datos normalizados generalmente se comparan con una línea de base establecida y cualquier desviación desencadena alguna respuesta. Las mejores herramientas SIEM también utilizarán algún tipo de análisis de comportamiento para mejorar su tasa de detección y reducir los falsos positivos.

Las mejores herramientas de detección de violaciones de datos

Existen diferentes tipos de herramientas para detectar violaciones de datos. Como acabamos de comentar, las herramientas SIEM pueden ayudarlo con eso al mismo tiempo que brindan muchas más funciones orientadas a la seguridad. No le sorprenderá encontrar algunas herramientas SIEM en nuestra lista. También contamos con algunas herramientas dedicadas a la detección de violaciones de datos que pueden manejar la mayoría de los pasos del ciclo de detección descritos anteriormente. Repasemos las características de algunas de las mejores herramientas.

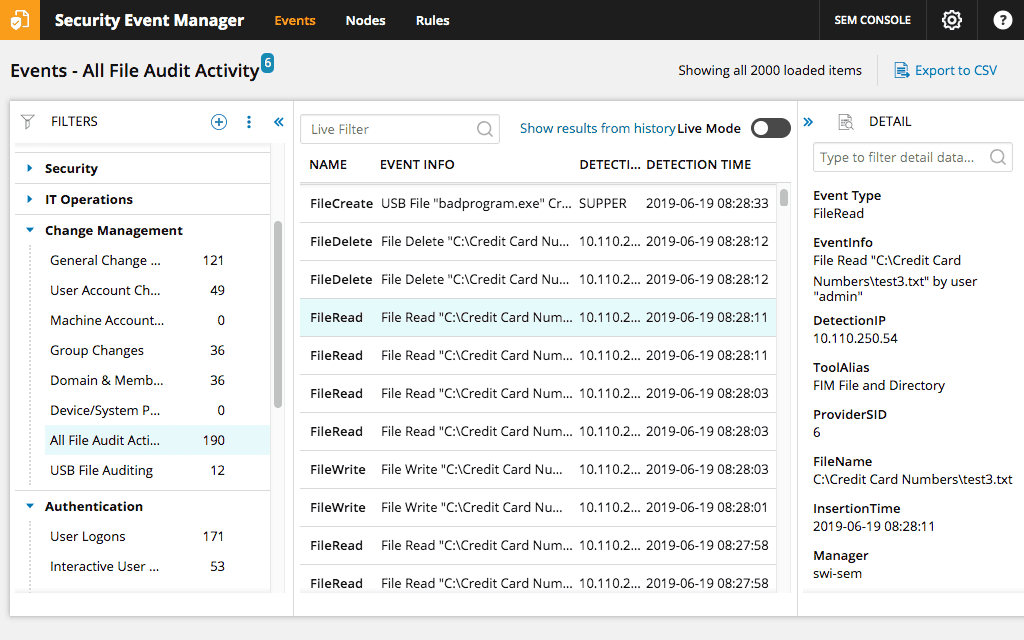

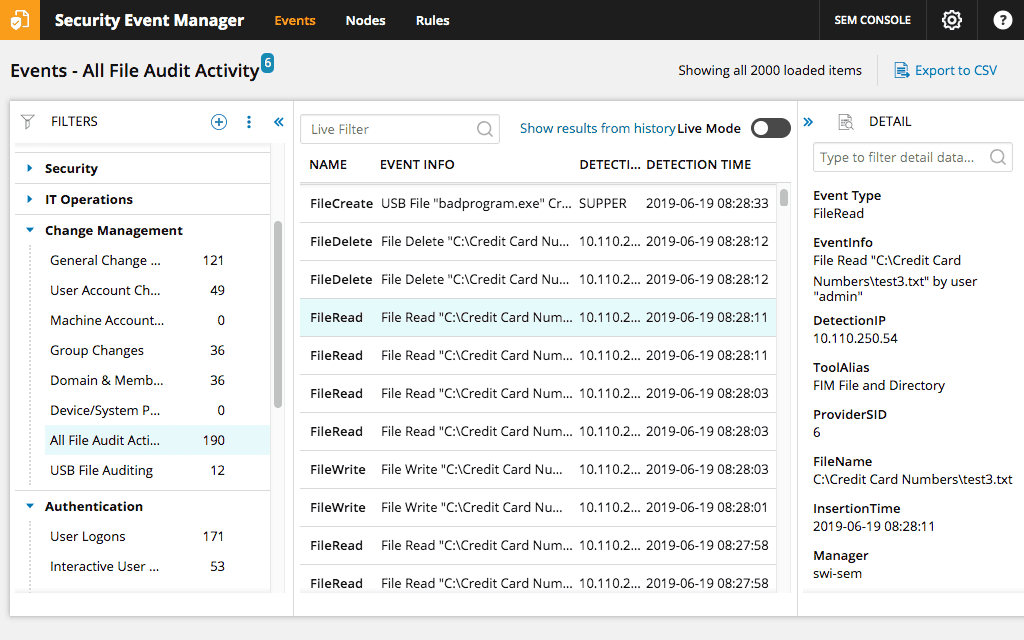

1. Administrador de eventos de seguridad de SolarWinds (PRUEBA GRATUITA)

Cuando se trata de información de seguridad y gestión de eventos, SolarWinds propone su Security Event Manager . Anteriormente llamada SolarWinds Log & Event Manager , la herramienta se describe mejor como una herramienta SIEM de nivel de entrada. Sin embargo, es uno de los mejores sistemas de nivel de entrada del mercado. La herramienta tiene casi todo lo que puede esperar de un sistema SIEM. Esto incluye una excelente gestión de registros y funciones de correlación, así como un impresionante motor de informes.

La herramienta también cuenta con excelentes funciones de respuesta a eventos que no dejan nada que desear. Por ejemplo, el detallado sistema de respuesta en tiempo real reaccionará activamente a cada amenaza. Y dado que se basa en el comportamiento más que en la firma, está protegido contra amenazas desconocidas o futuras y ataques de día cero.

Además de su impresionante conjunto de funciones, el panel de control de SolarWinds Security Event Manager es posiblemente su mejor activo. Con su diseño simple, no tendrá problemas para orientarse en la herramienta e identificar rápidamente las anomalías. A partir de alrededor de $ 4 500, la herramienta es más que asequible. Y si desea probarlo y ver cómo funciona en su entorno, una versión de prueba gratuita de 30 días completamente funcional está disponible para descargar.

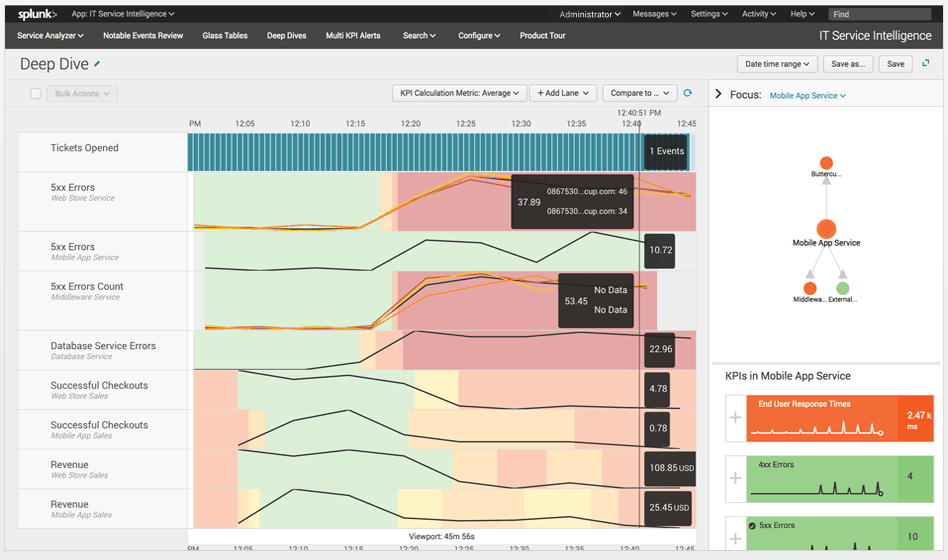

2. Seguridad empresarial de Splunk

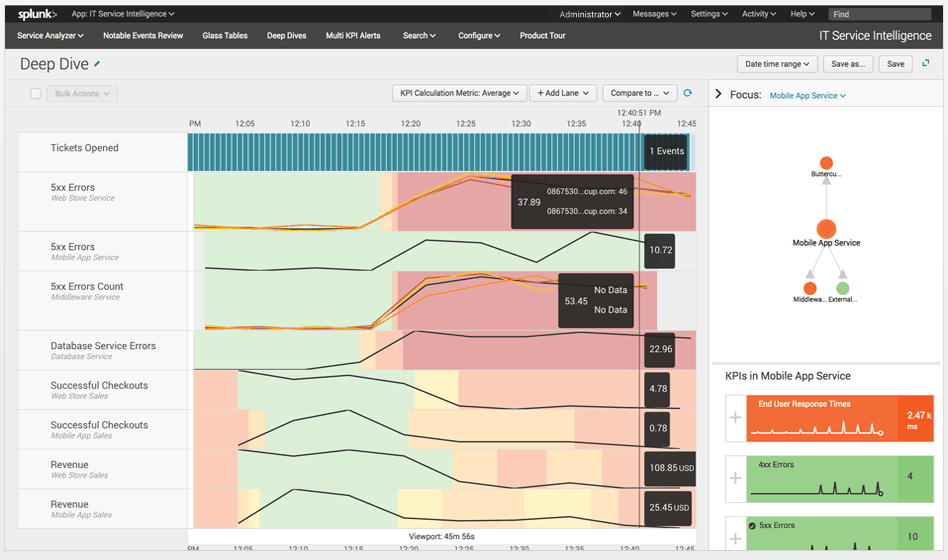

Splunk Enterprise Security , a menudo llamado simplemente Splunk ES, es posiblemente una de las herramientas SIEM más populares. Es particularmente famoso por sus capacidades analíticas y, cuando se trata de detectar violaciones de datos, esto es lo que cuenta. Splunk ES monitorea los datos de su sistema en tiempo real, buscando vulnerabilidades y signos de actividad anormal y / o maliciosa.

Además de una excelente supervisión, la respuesta de seguridad es otra de las mejores características de Splunk ES . El sistema utiliza un concepto llamado Adaptive Response Framework ( ARF ) que se integra con equipos de más de 55 proveedores de seguridad. El ARF realiza una respuesta automática, lo que acelera las tareas manuales. Esto le permitirá ganar rápidamente la ventaja. Agregue a eso una interfaz de usuario simple y ordenada y tendrá una solución ganadora. Otras características interesantes incluyen la función Notables que muestra alertas personalizables por el usuario y el Asset Investigator para marcar actividades maliciosas y prevenir problemas adicionales.

Dado que Splunk ES es verdaderamente un producto de nivel empresarial, puede esperar que venga con una etiqueta de precio de tamaño empresarial. Lamentablemente, la información sobre precios no está disponible en el sitio web de Splunk, por lo que deberá ponerse en contacto con el departamento de ventas de la empresa para obtener una cotización. Ponerse en contacto con Splunk también le permitirá aprovechar una prueba gratuita, en caso de que desee probar el producto.

3. SpyCloud

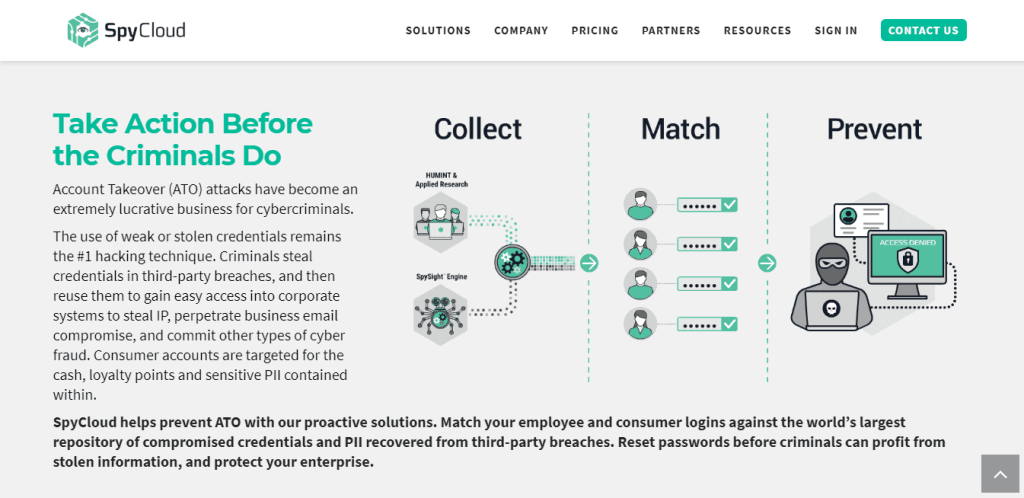

SpyCloud es una herramienta única de una empresa de seguridad con sede en Austin que ofrece a las organizaciones datos precisos y operativos que pueden utilizar para proteger a sus usuarios y su empresa de las filtraciones de datos. Esto incluye normalizar, deduplicar, validar y enriquecer todos los datos que recopila. Este paquete se usa generalmente para identificar credenciales expuestas de empleados o clientes por igual antes de que los ladrones tengan la oportunidad de usarlas para robar su identidad o venderlas a un tercero en el mercado negro.

Uno de los principales factores diferenciadores de SpyCloud es su base de datos de activos, una de las más grandes de su rey con más de 60 mil millones de objetos al momento de escribir este artículo. Estos objetos incluyen direcciones de correo electrónico, nombres de usuario y contraseñas. Aunque el sistema hace uso de escáneres y otras herramientas de recopilación automatizadas, la mayoría de los datos útiles de la herramienta, o debería decir los datos más útiles de la herramienta, provienen de su recopilación de inteligencia humana y su avanzada técnica comercial patentada.

La plataforma SpyCloud ofrece una combinación ganadora de calidad incomparable, automatización inteligente y una API súper fácil de usar para ejecutar verificaciones automáticas y consistentes de las cuentas de usuario de su organización con la base de datos de credenciales de SpyCloud. Cualquier coincidencia que encuentre activa rápidamente una alerta. Como resultado, se envía una notificación y, opcionalmente, se puede realizar una reparación forzando el restablecimiento de la contraseña de la cuenta comprometida.

Los usuarios malintencionados que buscan hacerse cargo de cuentas personales y corporativas definitivamente encontrarán su compatibilidad con este producto. Varias soluciones similares en el mercado encontrarán cuentas expuestas demasiado tarde en el proceso para permitirle hacer más que simplemente manejar las consecuencias de una violación de datos. Este no es el caso de estos productos y es obvio que sus desarrolladores comprenden la importancia de la detección temprana.

Este producto es ideal para organizaciones de cualquier tipo y tamaño y de prácticamente todas las industrias, como el comercio minorista, la educación, la tecnología, los servicios financieros, la hospitalidad y la atención médica. Cisco, WP Engine, MailChimp y Avast son ejemplos de algunos de los prestigiosos clientes que utilizan SpyCloud para proteger sus cuentas.

La información de precios no está disponible en SpyCloud y deberá ponerse en contacto con la empresa para obtener una cotización. El sitio web de la compañía indica que hay una prueba gratuita disponible; sin embargo, al hacer clic en el enlace, accederá a una página donde puede registrarse para una demostración.

4. Kount

Kount es una plataforma de detección de violaciones de datos de software como servicio (SaaS). Con sede en Boise, ID y fundada hace unos doce años, la empresa ofrece seguridad de datos además de servicios de detección de infracciones a organizaciones de todo el mundo. Su tecnología patentada de aprendizaje automático opera examinando transacciones a un nivel microscópico para detectar la detención de actividades maliciosas. Si bien el servicio parece ser especialmente adecuado para negocios en línea, comerciantes, bancos adquirentes y proveedores de servicios de pago, también puede servir a otros tipos de negocios. Previene la apropiación de cuentas, la creación fraudulenta de cuentas, los ataques de fuerza bruta y al mismo tiempo detecta múltiples cuentas y el intercambio de cuentas.

Kount puede proporcionar a su organización suficientes datos y conjuntos de herramientas para contrarrestar la mayoría de las amenazas en línea y proteger los datos de sus clientes, empleados y usuarios de todo tipo de ciberataques. El servicio tiene una enorme base de clientes de más de 6 500 empresas, incluidas algunas marcas de primer nivel que confían en el servicio para protegerse contra violaciones de datos.

Lo que tenemos aquí es una solución eficiente y fácil de implementar que se puede adaptar para abordar las preocupaciones de seguridad de varias organizaciones que operan en diferentes segmentos. Hace que toda la tarea de detección de fraudes sea mucho más sencilla. Como resultado, permite a las organizaciones manejar un mayor volumen de transacciones, lo que conduce a mejores ganancias y crecimiento general.

Kount está disponible en tres versiones. Primero está Kount Complete . Como su nombre lo indica, esta es la solución completa para cualquier negocio que interactúe con sus clientes de forma digital. También está Kount Central , un servicio diseñado específicamente para proveedores de soluciones de pago. Y luego está Kount Central para la protección de cuentas digitales. Las diversas soluciones comienzan en $ 1000 por mes, con precios que varían según la cantidad de transacciones que planea ejecutar a través del servicio. Puede obtener una cotización detallada o concertar una demostración poniéndose en contacto con la empresa.

El proceso de incumplimiento paso a paso

Echemos un vistazo a los pasos típicos de un intento de violación de datos. Si bien las actividades que se describen a continuación no son necesariamente la regla, le brindan una descripción general válida de cómo funciona su pirata informático promedio. Conocerlos te permitirá prepararte mejor para luchar contra los ataques.

Sondeo

Este primer paso en la mayoría de los ataques es una fase de sondeo. Los usuarios malintencionados a menudo comenzarán por intentar obtener más información sobre su red y el entorno digital en general. Podrían, por ejemplo, sondear sus defensas de ciberseguridad. También podrían probar contraseñas o evaluar cómo lanzar un eventual ataque de phishing. Otros buscarán software desactualizado sin los últimos parches de seguridad, una señal de que podrían existir vulnerabilidades explotables.

Ataque inicial

Ahora que los piratas informáticos han sondeado su entorno, tendrán una mejor idea de cómo llevar a cabo su ataque. Por lo general, lanzarán una primera ola de ataque. Esto podría tomar muchas formas, como enviar un correo electrónico de phishing a los empleados para engañarlos y hacer que hagan clic en un enlace que los llevará a un sitio web malicioso. Otro tipo común de ataque inicial se ejecuta corrompiendo algunas aplicaciones esenciales, lo que a menudo interrumpe el flujo de trabajo.

Ataque expandido

Después de un ataque inicial exitoso, los ciberdelincuentes a menudo cambiarán rápidamente a velocidad alta y evaluarán sus próximos pasos. Esto a menudo significará aprovechar el control que obtuvieron de sus esfuerzos iniciales para lanzar un ataque más amplio que pueda apuntar a todo el entorno para ubicar tantos datos valiosos como sea posible.

Robo de datos

Aunque lo enumeramos en último lugar, el robo real de sus datos no es necesariamente el último paso de un ataque típico. Los piratas informáticos suelen ser muy oportunistas y captarán cualquier información interesante que puedan tener en sus manos tan pronto como la encuentren. Otros, por otro lado, pueden optar por permanecer inactivos por un tiempo en un esfuerzo por evitar la detección, pero también para comprender mejor qué datos están disponibles y cómo se pueden robar mejor.

La información exacta que los ciberdelincuentes obtienen de cualquier organización varía enormemente. Pero dado que “el dinero hace girar el trabajo”, se estima que al menos tres cuartas partes de todas las filtraciones de datos tienen motivaciones económicas. Los datos robados a menudo pueden involucrar secretos comerciales, información de propiedad exclusiva y registros gubernamentales confidenciales. También podría centrarse en los datos personales de su cliente que podrían utilizarse para beneficio de los piratas informáticos. En los últimos años se han informado varias violaciones de datos muy publicitadas que involucran a gigantes como Facebook, Yahoo, Uber o Capital One. Incluso el sector de la salud puede ser objeto de ataques, lo que podría poner en riesgo la salud pública.

Causas de las infracciones

Las violaciones de datos pueden tener múltiples causas, algunas de las cuales ni siquiera sospecha. Por supuesto, existe el ciberataque obvio, pero esos solo representan una fracción relativamente pequeña de todas las violaciones de datos. Es importante conocer estas diversas causas, ya que así es como podrá detectarlas mejor y evitar que sucedan. Echemos un vistazo rápido a algunas de las principales causas.

Ataques ciberneticos

El ciberataque, en el que su organización es el objetivo directo de los piratas informáticos, es, como se imagina, una de las principales causas de las filtraciones de datos. Se estima que el costo anual del delito cibernético supera los $ 600 mil millones en todo el mundo, por lo que no es de extrañar que las organizaciones estén tan preocupadas por él. Los ciberdelincuentes utilizan un amplio arsenal de métodos para infiltrarse en sus redes y exfiltrar sus datos. Esos métodos pueden incluir phishing para obtener acceso a través de usuarios desprevenidos o ransomware para extorsionar a las organizaciones después de tomar sus datos como rehenes. La explotación de varias vulnerabilidades de software o sistema operativo es otra forma común de robar a las organizaciones sus valiosos datos.

Infracciones internas

Las infracciones internas pueden ser más insidiosas que los ciberataques. Sus objetivos son los mismos pero se llevan a cabo desde dentro de la red. Esto hace que su detección sea mucho más complicada. A menudo son el hecho de empleados descontentos o empleados que sospechan que están a punto de ser despedidos. Algunos piratas informáticos incluso se acercarán a los empleados y les ofrecerán dinero a cambio de información. Otra causa común de incumplimiento interno proviene de los empleados que han sido despedidos pero cuyas credenciales de acceso aún no se han revocado. Por despecho, podrían volverse contra su antigua organización y robar sus datos.

Pérdida de dispositivo

Aunque no es una causa tan común de filtración de datos como las anteriores, la pérdida de dispositivos sigue desempeñando un papel importante en las filtraciones de datos. Algunos usuarios son simplemente descuidados y dejarán varios dispositivos como teléfonos inteligentes, computadoras portátiles, tabletas o memorias USB en lugares inseguros. Estos dispositivos podrían almacenar datos patentados para proporcionar un acceso fácil y sin restricciones a su red. Una causa relacionada de violación de datos es el robo de dispositivos en el que personas malintencionadas robarán los dispositivos de los usuarios para obtener acceso a los datos que contienen o para usarlos como puerta de entrada a sus datos corporativos. Y no crea que el hecho de que todos estos dispositivos estén protegidos los hace menos riesgosos. Una vez que los usuarios malintencionados pongan sus manos en sus dispositivos, romper la seguridad debería ser pan comido.

Error humano

La principal diferencia entre el error humano como causa de las filtraciones de datos y las filtraciones internas es que el primero es accidental. Sin embargo, puede tomar muchas formas. Por ejemplo, es posible que algún equipo de TI haya expuesto accidentalmente datos de clientes a empleados no autorizados como resultado de una configuración incorrecta de los derechos de acceso en un servidor. Otra causa de incumplimiento relacionada con el error humano tiene que ver con que los empleados sean víctimas de ataques de phishing o ingeniería social. Ese es el tipo de ataques en los que los piratas informáticos engañan a su personal para que haga clic en enlaces maliciosos o descarguen archivos infectados. Y no debe tomarse el error humano a la ligera, ya que las investigaciones han demostrado que representa más de la mitad de las filtraciones de datos.

Protección contra infracciones

Ahora que sabemos qué son las filtraciones de datos, cómo se ven y cuáles son sus causas, es hora de que analicemos más de cerca la protección contra ellas. Con los diversos tipos y causas de filtraciones de datos, defender a sus organizaciones contra ellas puede ser una perspectiva abrumadora. Para ayudarlo, hemos reunido una lista de las fases de protección contra violaciones de datos. Juntos, forman los componentes básicos de cualquier estrategia de defensa seria. Es importante darse cuenta de que este es un proceso continuo y debe ver las etapas como parte de un círculo en lugar de un enfoque lineal de una vez más.

Descubrimiento

La fase de descubrimiento es donde los profesionales de seguridad trabajan a través de información confidencial para identificar cualquier dato desprotegido o vulnerable o expuesto. Esto es importante ya que ese tipo de información puede ser un objetivo fácil para personas malintencionadas. Por tanto, es muy importante tomar las medidas necesarias para asegurarlo. Una forma de hacerlo es revisando quién tiene acceso a esos datos y cambiando las autorizaciones para asegurarse de que solo aquellos que necesitan trabajar con ellos puedan acceder a ellos.

Detección

La siguiente fase es la fase de detección. Aquí es donde debe monitorear las amenazas de seguridad que pueden proporcionar a los ciberdelincuentes puntos de entrada fáciles a su red. Esta es una fase crítica, ya que puede ser extremadamente fácil para los piratas informáticos acceder a sus datos si no trabaja activamente en la detección y reparación de las vulnerabilidades existentes. Por ejemplo, cualquier aplicación que no se haya actualizado con los últimos parches de seguridad puede convertirse en un objetivo fácil para los atacantes que son libres de explotar cualquier vulnerabilidad que exista. Esta fase, más que todas las demás, tiene que ser un proceso continuo o recurrente.

Priorización

Una vez que haya pasado por las fases anteriores y haya identificado sus riesgos, el último paso antes de que pueda comenzar a arreglar las cosas es la fase de priorización. La idea aquí es clasificar qué activos están en riesgo para asegurar rápidamente los más expuestos o aquellos que tendrían las peores consecuencias si fueran violados. Aquí es donde normalmente usaría la inteligencia combinada de la información de seguridad y las operaciones de datos para identificar dónde está en mayor riesgo de ser atacado. Esta fase a menudo se lleva a cabo a través de auditorías que pueden ayudar a comprender qué se debe priorizar.

Remediación

La fase de remediación es donde resuelve las amenazas que ha identificado y priorizado durante las fases anteriores. El proceso exacto de reparación varía según el tipo de amenaza que se haya identificado.

Gestión de proceso

Todo este proceso debe gestionarse de manera estratégica y eficaz. Si desea que el ciclo de prevención de violaciones de datos funcione para su organización, deberá tomar el control y utilizar las herramientas adecuadas. Estas son herramientas que pueden aprovechar los datos de su red y convertirse en información útil. Como dijimos antes, se trata más de un proceso continuo que de una sola vez. Y no espere que esto sea un tipo de cosas de configurar y olvidar. Mantenerse al tanto de las filtraciones de datos requerirá esfuerzos constantes. Es por eso que vale la pena invertir en herramientas que puedan hacer todo esto más fácil.

En conclusión

La prevención de la filtración de datos es tan importante como un tema complejo. Espero que hayamos logrado arrojar luz útil sobre el tema. El punto clave para recordar de todo esto es que el riesgo es real y no hacer nada al respecto no es una opción. Ahora, si elige usar una herramienta SIEM o una solución dedicada de detección y / o prevención de infracciones, depende de usted y depende en gran medida de las necesidades específicas de su organización. Mire lo que está disponible, compare las especificaciones y características y, antes de tomar su decisión final, pruebe algunas herramientas.