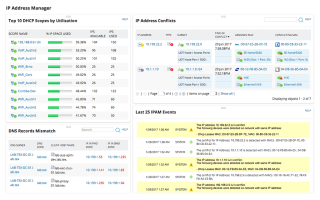

Les 7 meilleurs outils de gestion dadresses IP

Pour mettre de l

Nmap est un puissant outil d'analyse réseau pour Linux , BSD et d'autres systèmes d'exploitation. Il possède des dizaines d'excellentes fonctionnalités, telles que l'analyse des adresses IP pour les ports ouverts, la cartographie des périphériques actifs sur un réseau, l'identification des services exécutés sur les cibles d'analyse, et bien plus encore.

Dans ce guide, nous expliquerons comment utiliser ce puissant outil d'administration réseau sur Linux et expliquerons comment utiliser certaines de ses fonctionnalités les plus utiles, notamment l'analyse des hôtes, le mappage réseau et bien plus encore !

Remarque : Nmap est un outil en ligne de commande. Si vous avez besoin d'un bon outil de cartographie réseau mais que vous n'êtes pas fan du terminal, consultez Zenmap . C'est une interface graphique pour Nmap qui a les mêmes fonctionnalités mais emballée dans une interface élégante.

Scannez un seul hôte

L'une des fonctionnalités les plus basiques de Nmap est sa capacité à analyser une cible (hôte AKA) pour les ports ouverts, les informations système, etc. Pour lancer une analyse, lancez une fenêtre de terminal sous Linux en appuyant sur Ctrl + Alt + T ou Ctrl + Shift + T . À partir de là, élevez le terminal à Root avec su ou sudo -s .

su -

Ou

sudo -s

Après avoir obtenu un accès root dans le terminal, il est possible d'effectuer une analyse de base en exécutant nmap avec l'adresse IP, le nom d'hôte ou le site Web cible.

Remarque : pour que Nmap analyse les noms de domaine des sites Web distants, vous devrez peut-être ajouter https:// devant l'adresse.

nmap target-local-or-remote-ip-address

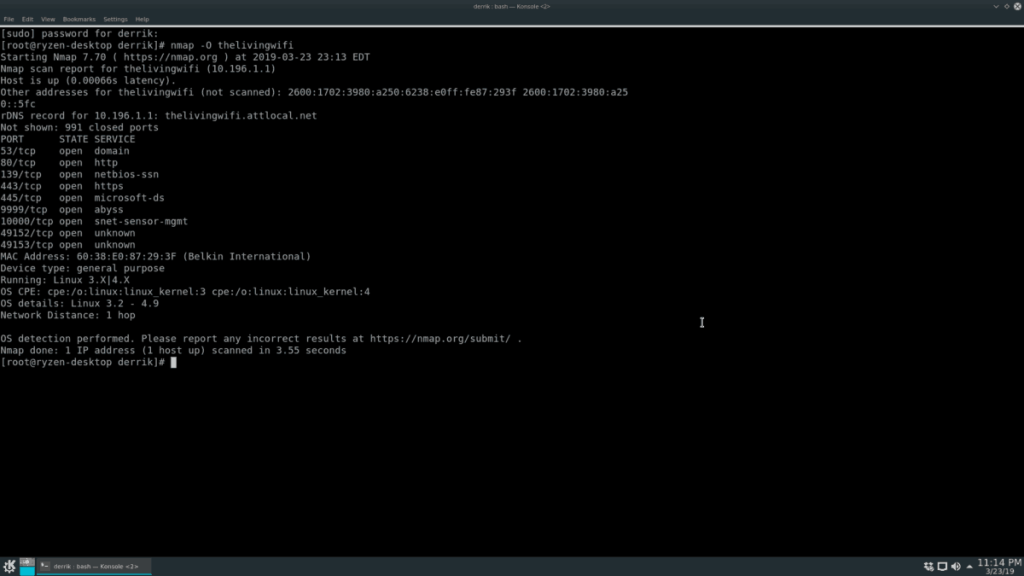

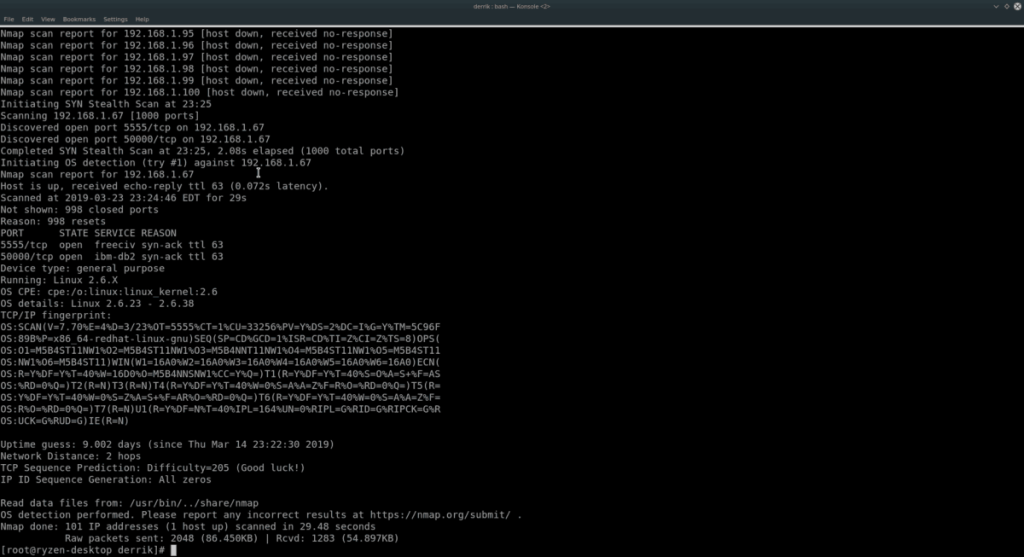

Besoin de comprendre le système d'exploitation que votre cible exécute ? Utilisez l' option O.

nmap -O target-local-or-remote-ip-address

L'exécution de l'analyse avec la commande O révèle des informations sur le système d'exploitation sur les analyses Nmap cibles, mais pour certains, ce n'est pas assez d'informations. Heureusement, le commutateur de ligne de commande V peut afficher encore plus d'informations (ports ouverts, etc.)

nmap -O -v target-local-or-remote-ip-address

Pour encore plus d'informations, n'hésitez pas à utiliser le commutateur V deux fois.

nmap -O -vv target-local-or-remote-ip-address

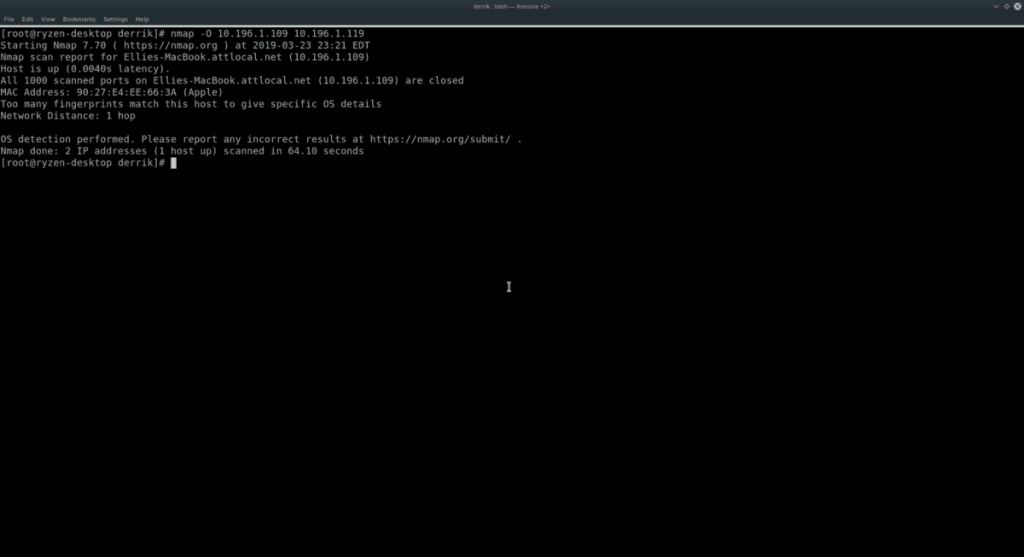

Analyser plusieurs hôtes

Avec Nmap, il est possible de scanner plusieurs hôtes à la fois. Pour ce faire, écrivez la commande que vous utiliseriez pour une seule cible, mais ajoutez d'autres adresses à la fin de la commande. Par exemple, pour vérifier quels sont les deux systèmes d'exploitation cibles distincts, vous feriez :

nmap -O target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

Pour trouver plus d'informations sur les deux hôtes analysés ci-dessus, utilisez le commutateur V.

nmap -O -v target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

ou

nmap -O -vv target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

Nmap n'a pas de limite au nombre de noms d'hôtes individuels ou d'adresses IP que vous ajoutez à la fin de la commande, alors n'hésitez pas à en ajouter autant que vous le souhaitez !

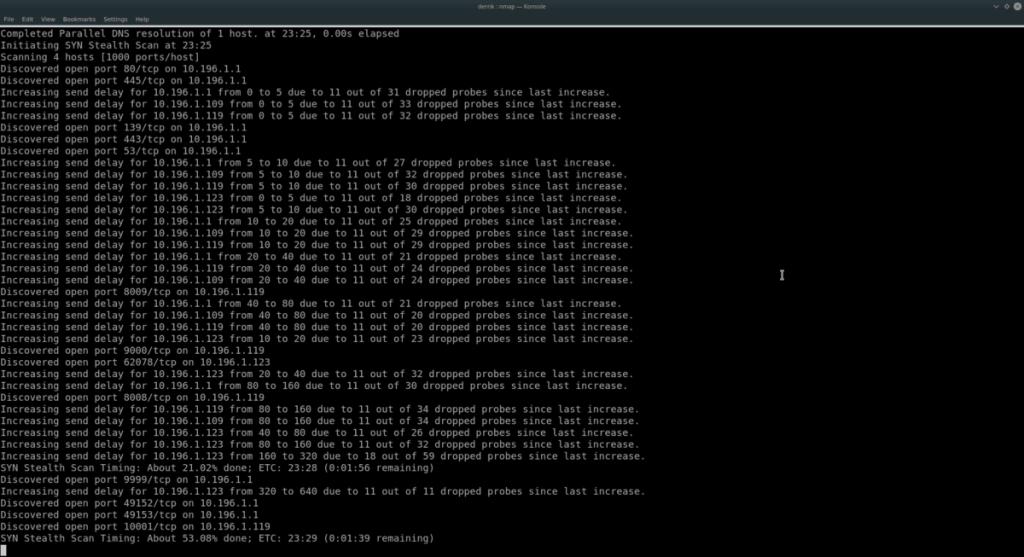

Scannez la plage IP

Analyser les hôtes individuels en les répertoriant les uns après les autres est une façon de procéder. Pourtant, si vous avez beaucoup d'ordinateurs ou de périphériques réseau à regarder, il est plus intelligent de faire une analyse de la plage IP avec Nmap.

Pour effectuer une analyse d'une plage d'adresses IP, exécutez Nmap contre une adresse IP, utilisez le commutateur sn . Par exemple, pour analyser un réseau local exécuté sur la plage 192.168.1, essayez l'exemple suivant.

Remarque : assurez-vous de remplacer le X et le Y dans la commande ci-dessous par le numéro IP maximal vers lequel numériser. Tels que 0-50, 1-100, etc.

nmap -sS 192.168.1.XY

Vous voulez avoir plus d'informations dans votre analyse de plage IP, pensez à ajouter les commutateurs de ligne de commande O et VV .

nmap -sS -O -vv 192.168.1.XY

Si votre réseau fonctionne sur 10.196.1.1, essayez :

nmap -sS 10.196.1.XY

Ou

nmap -sS -O -vv 10.196.1.XY

Vous n'utilisez pas 10.196.1.1 ou 192.168.1.0 ? Déterminez la plage d'adresses IP que vous souhaitez analyser et utilisez l'exemple suivant ci-dessous.

Remarque : Nmap peut analyser n'importe quelle plage d' adresses IP . Pour de meilleurs résultats, consultez l'IP du routeur de votre réseau local et commencez à partir de là.

nmap -sS xxxx-yy

Ou

nmap -sS -O -vv xxxx-yy

Analyser le sous-réseau

L'utilisation de l'outil Nmap pour parcourir une plage d'adresses IP est efficace. Une alternative à l'analyse d'une plage consiste à analyser tous les périphériques d'un sous-réseau. Pour ce faire, entrez l'IP de base de votre routeur (ou tout ce que vous utilisez pour fournir une connexion réseau à chaque ordinateur du réseau) et utilisez la notation /24 .

Par exemple, pour analyser chaque adresse IP sur un routeur fonctionnant à partir de l'adresse IP de base 192.168.1.1, vous feriez :

nmap -sS 192.168.1.1/24

Pour plus d'informations avec ce scan, ajoutez O et VV .

nmap -sS -O -vv 192.168.1.1/24

Ou, pour un périphérique de routeur avec l'adresse IP de base de 10.196 .1.1, essayez cette commande à la place.

nmap -sS 10.196.1.1/24

Ou, pour plus d'informations, faites :

nmap -sS -O -vv 10.196.1.1/24

Les exemples 192.168.1.1 et 10.196.1.1 devraient fonctionner pour la plupart. Cependant, ce ne sont pas les seules adresses IP de départ qui existent. Si vous devez analyser des appareils sur un sous-réseau et n'utilisez pas ces adresses IP de base, essayez l'exemple suivant :

nmap -sS xxxx/24

Ou

nmap -sS -O -vv xxxx/24

Plus d'informations sur Nmap

Dans ce guide, nous venons de gratter la surface de ce que Nmap peut faire sous Linux. Si vous souhaitez en savoir plus à ce sujet, exécutez nmap avec le commutateur –help . Il imprimera toutes les options et commandes disponibles.

nmap --help

Pour mettre de l

Découvrez les concepts clés de l\

Découvrez les meilleurs outils d

Découvrez les meilleurs outils pour tester et mesurer la qualité de service (QoS) et garantir l

Découvrez les meilleurs scanners IP pour Linux en 2023. Des outils essentiels pour les administrateurs réseau souhaitant analyser et gérer les adresses IP efficacement.

Découvrez les meilleurs outils et logiciels pour surveiller le trafic des routeurs. Que ce soit pour une analyse quantitative ou qualitative, nous avons ce qu

Les balayages de ping peuvent être utilisés à votre avantage de nombreuses façons. Continuez à lire pendant que nous discutons de la façon dont nous présentons les 10 meilleurs outils de balayage Ping que vous pouvez trouver.

Les sites Web sont importants et doivent être constamment surveillés de près pour des performances adéquates. Voici quelques-uns des meilleurs outils de surveillance des sites Web.

Le marché des logiciels de gestion de réseau est très encombré. Raccourcissez votre recherche en suivant nos recommandations des meilleurs outils de gestion de réseau.

Voici un aperçu de certains des meilleurs outils de déploiement de logiciels pour faciliter la gestion d'un nombre illimité de machines