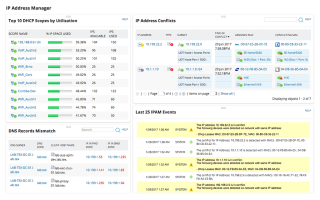

Les 7 meilleurs outils de gestion dadresses IP

Pour mettre de l

Ingress vs egress : ces termes suscitent souvent des discussions animées parmi les professionnels du réseau, car leur signification peut varier selon le contexte.

Aujourd'hui, nous allons explorer ces concepts afin de clarifier leur utilisation, surtout dans le domaine des réseaux informatiques. Ne vous inquiétez pas, nous resterons au sujet sans plonger dans des débats abstraits.

Dans un premier temps, définissons ces termes d'un point de vue linguistique.

Dans le contexte des réseaux, l'ingress désigne les données entrant dans un réseau, tandis que l'egress se réfère aux données sortantes. La confusion peut survenir selon la perspective de l'analyse.

Par exemple, un trafic d'ingress pourrait devenir un egress selon l'interface d'analyse (comme un routeur ou un pare-feu).

En considérant une passerelle internet, le trafic allant d'Internet vers un réseau local est considéré comme ingress, tandis que le trafic du réseau vers Internet est le egress.

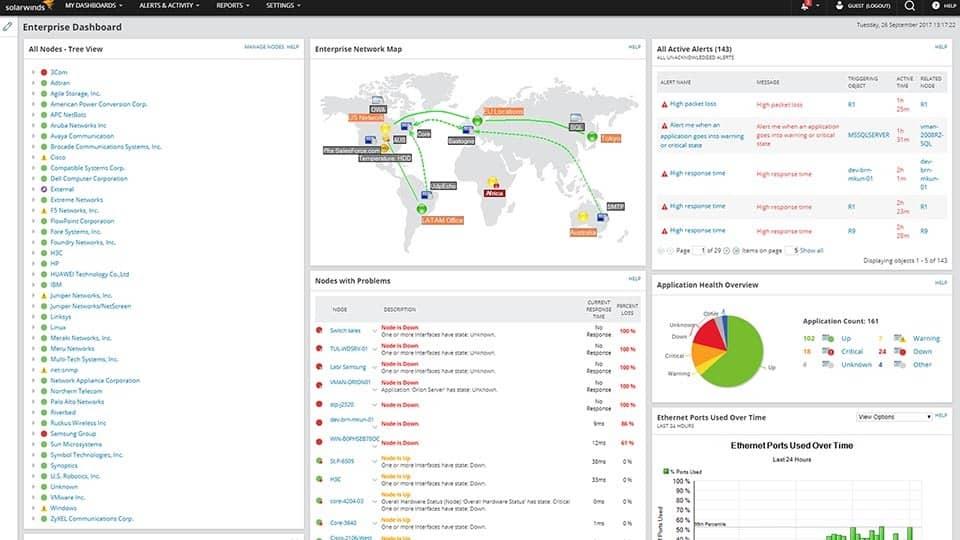

Utiliser des outils de surveillance est essentiel pour gérer le trafic réseau. Voici quelques recommandations :

| Outil | Description | Essai Gratuit |

|---|---|---|

| SolarWinds NPM | Outil de monitoring de réseau complet et convivial. | Oui |

| ManageEngine OpManager | Solution de gestion de réseau avec une interface intuitive. | Oui |

| PRTG Network Monitor | Service basé sur des capteurs pour une surveillance complète. | Oui |

Dans le cadre de la safety des données, l'egress désigne les informations quittant un réseau local. Cela inclut des éléments tels que l'envoi d'emails ou le téléchargement de données sensibles, ce qui peut poser des problèmes de sécurité si ces données sont mal gérées.

Voici quelques conseils pour éviter les fuites de données :

Les outils de gestion des informations et des événements de sécurité (SIEM) sont indispensables pour surveiller et réagir face aux menaces potentielles :

En conclusion, comprendre les notions d'ingress et d'egress est crucial pour la gestion efficace des réseaux, surtout en ce qui concerne la sécurité des données. En adoptant des pratiques de surveillance et de sécurité appropriées, vous pouvez mieux protéger votre réseau contre les menaces.

Pour mettre de l

Découvrez les concepts clés de l\

Découvrez les meilleurs outils d

Découvrez les meilleurs outils pour tester et mesurer la qualité de service (QoS) et garantir l

Découvrez les meilleurs scanners IP pour Linux en 2023. Des outils essentiels pour les administrateurs réseau souhaitant analyser et gérer les adresses IP efficacement.

Découvrez les meilleurs outils et logiciels pour surveiller le trafic des routeurs. Que ce soit pour une analyse quantitative ou qualitative, nous avons ce qu

Les balayages de ping peuvent être utilisés à votre avantage de nombreuses façons. Continuez à lire pendant que nous discutons de la façon dont nous présentons les 10 meilleurs outils de balayage Ping que vous pouvez trouver.

Les sites Web sont importants et doivent être constamment surveillés de près pour des performances adéquates. Voici quelques-uns des meilleurs outils de surveillance des sites Web.

Le marché des logiciels de gestion de réseau est très encombré. Raccourcissez votre recherche en suivant nos recommandations des meilleurs outils de gestion de réseau.

Voici un aperçu de certains des meilleurs outils de déploiement de logiciels pour faciliter la gestion d'un nombre illimité de machines

Eliott -

L'idée d'ingress et egress m'a toujours paru un peu floue, mais grâce à toi, je vois beaucoup plus clair. Merci

Pablo -

C'est bien de voir que beaucoup de gens s'intéressent à ces différences. C'est souvent négligé

Lucas -

C'est vraiment utile d'apprendre la différence, surtout dans un monde où la connectivité est essentielle pour tout le monde

Duy Sinh 6789 -

J’ai une question ! Si on parle de sécurité des données, comment cela affecte-t-il l'ingress et l'egress

Jules -

Merci pour cet article bien écrit ! J'aimerais en savoir plus sur l'impact de l'egress sur la sécurité des informations.

Remi -

C’est bien de rappeler que l’ingress et l’egress sont cruciaux pour la performance du réseau. Quelle clarté

Celeste -

Il me semble que c'est une excellente base pour ceux qui veulent comprendre les architectures réseau. Partagez plus d'articles comme celui-ci !

Inès -

Les termes techniques comme ingress et egress peuvent être intimidants. Merci de les expliquer de manière simple

Romain -

Pour ceux qui cherchent à approfondir, des livres ou des guides en ligne existents ? Je suis preneur de recommandations

Amandine -

C'est incroyable à quel point ces concepts peuvent changer notre compréhension du réseau. Continuez à écrire !

Sophie -

Merci pour cet article ! J'ai enfin compris comment ces termes sont utilisés dans le domaine de l'informatique

Quang vn -

@Duy Sinh 6789, ça dépend vraiment des systèmes utilisés pour contrôler ces flux de données. Tu parles de sécurité en IT, non

Elise -

Je suis d'accord que c'est un sujet souvent négligé, mais tellement essentiel pour le bon fonctionnement des systèmes

Flore -

L'article était vraiment enrichissant. En tant que novice, j'apprécie la simplicité avec laquelle tu as abordé le sujet

Louise -

De belles explications, mais j'aimerais voir des études de cas réels. Ça pourrait illustrer encore mieux tes propos !

Nicolas -

Le sujet est complexe, mais tellement crucial pour les professionnels de l'informatique. Merci pour ces éclaircissements

Hương Đà Nẵng -

Je ne savais pas que l'egress et l'ingress avaient autant d'importance dans le contexte du réseau. Merci pour cette révélation

Olivier -

J'adore le fait que tu aies inclus des exemples concrets pour illustrer la différence. Ça aide beaucoup à la compréhension

Phúc IT -

Mon ami me parle souvent de cette différence, mais je ne savais pas que ça pouvait avoir un impact aussi significatif sur la performance du réseau

Matthieu -

Je vois que ce sujet suscite beaucoup de discussions ! Est-ce que vous pensez que cela devrait être enseigné en classe

Manon -

Bravo pour l'article ! Vous avez réussi à rendre un sujet technique accessible à tous. J'adore !

Thùy Linh -

Super article ! J'avais toujours du mal à comprendre la différence entre ingress et egress. Merci pour ces éclaircissements

Juliette -

Wow, je viens de découvrir que l'ingress et l'egress ne se limitent pas seulement au réseau mais aussi à d'autres secteurs ! Éclaircissant

Mèo con -

Les exemples que tu as utilisés sont très clairs ! Ça aide beaucoup à saisir le concept. Bravo !

Linh mèo -

C'est vraiment intéressant ! Est-ce que cela s'applique aussi à d'autres domaines comme le réseau informatique ?

Alexandre -

Une petite question pour les experts : comment l'apprentissage supervisé pourrait influencer l'ingress et l'egress des données

Hương KT -

Il est essentiel de comprendre cela dans le cadre de la gestion des réseaux, surtout quand on parle de trafic réseau. Bien joué !

Bianca -

Je suis tellement contente d'avoir trouvé cet article, il m'aide à préparer un projet sur la gestion des flux. Milles mercis