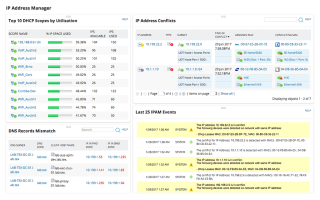

Les 7 meilleurs outils de gestion dadresses IP

Pour mettre de l

Si vous êtes dans l'industrie de la santé ou si vous êtes impliqué d'une manière ou d'une autre dans l'informatique dans cette industrie, il y a de fortes chances que vous ayez entendu parler de la HIPAA. La Health Insurance Portability Accountability Act existe depuis une vingtaine d'années pour aider à protéger les données personnelles des patients. Aujourd'hui, nous allons examiner en profondeur HIPAA et passer en revue une poignée d'outils qui peuvent vous aider à obtenir ou à maintenir votre certification HIPAA.

Nous commencerons par expliquer brièvement ce qu'est la HIPAA, puis approfondirons certains des aspects les plus importants de la norme et discuterons de certaines de ses règles principales. Ensuite, nous présenterons notre liste de contrôle de conformité HIPAA. Une liste de trois étapes que vous devez suivre pour atteindre et maintenir la conformité HIPAA. Et enfin, nous passerons en revue certains outils que vous pouvez utiliser pour vous aider dans vos efforts de conformité HIPAA.

HIPAA expliqué

La Health Insurance Portability and Accountability Act, ou HIPAA, a été introduite en 1996 pour réglementer le traitement des données médicales. Le principe sous-jacent était de protéger les données personnelles des utilisateurs du système de santé. Plus précisément, il traite des informations de santé protégées (PHI) et des informations de santé protégées électroniquement (ePHI). Lorsqu'elles ont été promulguées, des normes à l'échelle de l'industrie pour le traitement des données, la cybersécurité et la facturation électronique ont été mises en place.

Son objectif principal était – et est toujours – de garantir que les données médicales personnelles restent confidentielles et ne soient accessibles qu'à ceux qui ont besoin d'y accéder. Concrètement, cela signifie que tous les dossiers des patients conservés par un organisme de santé doivent être protégés contre l'accès par des individus ou des groupes non autorisés. Bien qu'il ne s'agisse pas de la seule règle associée à la HIPAA, c'est de loin la plus importante et l'idée sous-jacente est de protéger les données médicales contre toute utilisation malveillante ou frauduleuse.

A l'ère des systèmes distribués et du cloud computing, les points d'accès potentiels aux données médicales sont nombreux, faisant de leur protection un enjeu complexe. En un mot, toutes les ressources et systèmes physiques et virtuels doivent être soigneusement protégés contre les attaques potentielles afin de protéger pleinement les données des patients. La norme précise les pratiques à mettre en œuvre mais, surtout, elle impose la construction d'une infrastructure de réseau étanche.

De plus, toute organisation qui ne protège pas les données protégées est confrontée à de graves conséquences financières. Des amendes pouvant aller jusqu'à 50 000 $ par jour pour les mauvaises pratiques peuvent être appliquées avec un plafond annuel de 1,5 million de dollars. C'est suffisant pour creuser un trou béant dans le budget de toute organisation. Et pour compliquer encore les choses, se conformer à la réglementation ne se résume pas à remplir quelques formulaires. Des mesures concrètes doivent être prises pour protéger efficacement les données. Par exemple, la gestion proactive des vulnérabilités doit être démontrée.

Dans les sections suivantes, nous entrerons plus en détail sur les principaux éléments de la conformité HIPAA dans le but de vous aider à comprendre autant que possible cette question complexe.

La règle de confidentialité

Dans le contexte des technologies de l'information, la partie la plus importante de HIPAA est la règle de confidentialité. Il spécifie comment ePHI peut être consulté et géré. Par exemple, il exige que tous les organismes de soins de santé, les fournisseurs de plans de santé et les associés commerciaux (plus à ce sujet plus tard) des entités couvertes aient mis en place des procédures pour protéger activement la confidentialité des données des patients. Cela signifie que chaque entité, du fournisseur d'origine aux centres de données qui contiennent les données et aux fournisseurs de services cloud qui les traitent, doit protéger les données. Mais cela ne s'arrête pas là, un associé peut également se référer à tout entrepreneur offrant des services à l'organisation susmentionnée qui doit également être conforme à la loi HIPAA.

S'il est clair que l'exigence de base de HIPAA est de protéger les données des patients, il y a un autre aspect à cela. Les organisations doivent également soutenir les droits des patients sur ces données. Concrètement, il existe trois droits spécifiques en vertu de la loi HIPAA qui doivent être préservés. Le premier est le droit d'autoriser (ou non) la divulgation de leur sPHI. Le second est le droit de demander (et d'obtenir) une copie de leur dossier médical à tout moment. Et enfin, il y a le droit des patients de demander des corrections à leurs dossiers.

Pour le décomposer davantage, la règle de confidentialité HIPAA stipule que le consentement du patient est requis pour divulguer les données ePHI. Dans le cas où un patient demande l'accès à ses données, les organisations ont 30 jours pour répondre. Ne pas répondre à temps peut exposer une entreprise à des responsabilités légales et à des amendes potentielles.

La règle de sécurité

La règle de sécurité HIPAA est une sous-section de la règle précédente. Il décrit comment ePHI doit être géré du point de vue de la sécurité. Fondamentalement, cette règle stipule que les entreprises doivent « mettre en œuvre les garanties nécessaires » pour protéger les données des patients. Ce qui fait de cette règle l'une des plus complexes à gérer et à respecter, c'est l'ambiguïté qui découle des termes « garde-fous nécessaires ». Pour le rendre un peu plus facile à gérer et à respecter, cette règle HIPAA est divisée en trois sections principales : les garanties administratives, les garanties techniques et les garanties physiques. Voyons ce que chacun implique.

Garanties administratives

En vertu de la règle de sécurité HIPAA, les sauvegardes administratives sont définies comme « des actions administratives, des politiques et des procédures pour gérer la sélection, le développement, la mise en œuvre et la maintenance des mesures de sécurité pour protéger les informations de santé électroniques ». De plus, la règle précise que la gestion du comportement de la main-d'œuvre fait également partie de cette responsabilité. Il rend les organisations responsables des actions de leurs employés.

Les garanties administratives indiquent que les organisations doivent mettre en œuvre des processus administratifs pour contrôler l'accès aux données des patients et fournir toute formation permettant aux employés d'interagir avec les informations en toute sécurité. Un employé doit être nommé pour gérer les politiques et procédures HIPAA afin de gérer la conduite de la main-d'œuvre.

Protections physiques

Alors que les sauvegardes administratives concernaient les procédures et les processus, l'exigence de sauvegarde physique est différente. Il s'agit de sécuriser les installations où sont traitées ou stockées les données des patients et les ressources qui accèdent à ces données. Le contrôle d'accès est l'aspect le plus important de cette section de la spécification HIPAA.

En un mot, ce dont vous avez besoin, c'est de mettre en place des mesures pour contrôler l'accès à l'endroit où les données des patients sont traitées et stockées. Vous devez également protéger les appareils sur lesquels les données sont traitées et stockées contre tout accès non autorisé, à l'aide de méthodes telles que l'authentification à deux facteurs, par exemple, et vous devez contrôler et/ou le mouvement des appareils à l'intérieur et à l'extérieur de l'installation.

Garanties techniques

Cette section traite des politiques et procédures techniques associées à la protection des données des patients. Ces données peuvent être protégées de plusieurs manières, notamment, mais sans s'y limiter, l'authentification, les contrôles d'audit, les rapports d'audit, la tenue de dossiers, le contrôle d'accès et les déconnexions automatiques, pour n'en nommer que quelques-unes. De plus, des mesures doivent être mises en place pour garantir que les données sont toujours protégées, qu'elles soient stockées sur un appareil ou déplacées entre des systèmes ou entre des emplacements.

Afin d'identifier les facteurs de risque et les menaces pour la sécurité des données ePHI, un exercice d'évaluation des risques doit être réalisé. Et pas seulement cela, des mesures concrètes doivent être prises afin de faire face aux risques et/ou menaces identifiés. L'aspect des garanties techniques de la HIPAA est probablement le plus complexe et c'est un domaine où l'assistance d'un consultant qualifié en conformité HIPAA peut aider toute organisation à s'assurer que rien n'est laissé au hasard.

La règle de notification de violation

La prochaine règle importante de la spécification HIPAA est la règle de notification de violation. Son objectif est de spécifier comment les organisations doivent réagir aux violations de données ou à d'autres événements de sécurité. Entre autres choses, il stipule qu'en cas de violation de données, les organisations doivent aviser les individus, les médias ou le secrétaire à la Santé et aux Services sociaux.

Le rôle définit également ce qui constitue une violation. Il est décrit comme « une utilisation ou une divulgation non autorisée en vertu de la règle de confidentialité qui compromet la sécurité ou la confidentialité des informations de santé protégées ». La règle stipule également que les organisations ont jusqu'à 60 jours pour notifier les parties nécessaires. Il va encore plus loin en exigeant que ladite notification indique quels identifiants personnels ont été exposés, la personne qui a utilisé les données exposées et si les données ont été simplement consultées ou acquises. En outre, la notification doit également préciser si le risque ou le dommage a été atténué et comment.

Une autre partie intégrante de la règle de notification de violation concerne le signalement. Les petites violations (celles qui affectent moins de 500 personnes) doivent être signalées sur le site Web de la Santé et des Services sociaux sur une base annuelle. Les violations plus importantes, celles qui affectent plus de 500 patients, doivent également être signalées aux médias. Avec de telles exigences, il devient rapidement évident que la clé du succès de vos efforts de conformité HIPAA est de surveiller de près les violations.

Notre liste de contrôle de conformité HIPAA

D'ACCORD. Maintenant que nous avons couvert les bases de ce qu'est HIPAA et quelles sont ses principales exigences, nous avons compilé une liste de contrôle des différentes étapes qu'une organisation doit prendre pour atteindre ou maintenir son statut de conformité. Comme nous l'avons indiqué précédemment, il est fortement recommandé de faire appel à un professionnel expérimenté de la conformité HIPAA. Non seulement cela rendrait le processus beaucoup plus facile et moins stressant, mais ils devraient être en mesure d'auditer en profondeur vos pratiques et processus de sécurité et d'identifier les domaines qui pourraient bénéficier d'améliorations.

1. Remplissez une évaluation des risques

Le premier élément de cette courte liste de contrôle, la première chose à faire pour se préparer à la conformité HIPAA est une évaluation complète de vos risques actuels et de votre état de préparation. La raison pour laquelle vous devriez le faire en premier est que votre statut actuel dictera les mesures supplémentaires qui devront être prises pour atteindre la conformité. Une évaluation globale des risques qui déterminera la manière dont les données PHI et ePHI sont traitées vous permettra de découvrir toute lacune dans vos politiques et procédures de sécurité.

C'est le premier endroit où un consultant externe ferait des merveilles. Premièrement, il viendra généralement avec une vaste expertise dans la préparation à la conformité HIPAA mais, et peut-être plus important encore, il verra les choses d'un point de vue différent. De plus, ce consultant aura une compréhension approfondie des diverses exigences de la HIPAA et de la façon dont elles s'appliquent à votre situation spécifique.

Une fois la phase d'évaluation des risques terminée, il vous restera une liste de recommandations pour vous aider à atteindre la conformité. Vous pouvez considérer cette liste comme une liste de choses à faire pour les prochaines étapes. Nous ne saurions trop insister sur l'importance de cette étape. Ce sera avant tout le facteur de réussite le plus déterminant.

2. Remédier aux risques de conformité et affiner les processus

La deuxième étape est beaucoup plus simple que la première. Ce que vous devez faire ensuite est de prendre toutes les recommandations de la première étape et de les traiter. C'est l'étape où vous devrez modifier vos processus et procédures. C'est probablement là que vous rencontrerez le plus de résistance de la part des utilisateurs. Le degré de résistance variera bien sûr en fonction de votre proximité initiale, du nombre de modifications à apporter et de la nature exacte de ces modifications.

C'est une bonne idée d'aborder d'abord le petit problème de conformité. Par exemple, mettre en œuvre des mesures de base telles que former votre personnel aux pratiques de base en matière de cybersécurité ou leur apprendre à utiliser l'authentification à deux facteurs devrait être facile et peut vous permettre de démarrer assez rapidement et en douceur.

Une fois que vous avez terminé les tâches faciles, vous devez ensuite définir des objectifs de correction car ils vous aideront à hiérarchiser les tâches restantes. Par exemple, si les résultats des premières étapes montrent que vous devez mettre en place une forme de rapport de conformité, c'est ici que vous commencerez à acheter un outil avec des rapports de conformité automatisés. Il s'agit d'un autre domaine où un consultant externe peut vous éviter bien des soucis en vous fournissant des informations précieuses sur les changements que vous devez mettre en œuvre pour atteindre la conformité.

3. Gestion continue des risques

Vous pourriez être tenté de penser qu'atteindre la conformité HIPAA est un accord unique et qu'une fois que vous l'obtenez, vous l'avez. Malheureusement, cela ne peut pas être plus éloigné de la vérité. Bien que l'atteinte de la conformité soit un effort ponctuel, le maintenir est un effort quotidien. Vous devrez continuellement gérer les risques et vous assurer que les données des patients sont en sécurité et qu'elles n'ont pas été consultées ou falsifiées de manière non autorisée.

Concrètement, vous voudrez exécuter des analyses de vulnérabilité régulières. Vous devrez également garder un œil vigilant sur les journaux système pour détecter tout signe d'activité suspecte avant qu'il ne soit trop tard. C'est là que les systèmes automatisés seront les plus utiles. Alors qu'un consultant externe était votre meilleur atout lors des deux premières phases, les outils logiciels sont désormais ce dont vous avez besoin. Et en parlant d'outils logiciels, nous en avons quelques-uns que nous aimerions recommander.

Quelques outils pour aider à la conformité HIPAA

Différents types d'outils peuvent vous aider dans vos efforts de conformité HIPAA. Deux d'entre eux sont particulièrement utiles. Premièrement, les outils de gestion de configuration et d'audit peuvent garantir que la configuration de vos systèmes répond aux exigences de la HIPAA ou de tout autre cadre réglementaire. Mais ils peuvent également garder une veille constante sur la configuration de votre équipement et s'assurer qu'aucune modification non autorisée n'est effectuée afin que toute modification autorisée ne brise pas la conformité. Notre liste contient quelques-uns de ces outils.

Un autre type d'outil utile dans le contexte de la conformité HIPAA concerne la détection des violations de données. À cette fin, les systèmes de gestion des informations et des événements de sécurité (SIEM) vous offriront la tranquillité d'esprit que vous méritez et vous assureront d'être rapidement averti en cas de problème. Notre liste comprend également quelques outils SIEM.

1. Moniteur de configuration du serveur SolarWinds (ESSAI GRATUIT)

Lorsqu'il s'agit de surveiller et d'auditer les configurations de serveur, ce dont vous avez besoin est le SolarWinds Server Configuration Monitor ou SCM . Il s'agit d'un produit puissant et facile à utiliser, conçu pour assurer le suivi des modifications apportées aux serveurs et aux applications sur votre réseau. En tant qu'outil de dépannage, il peut vous fournir les informations nécessaires sur les modifications de configuration et leurs corrélations avec le ralentissement des performances. Cela peut vous aider à trouver la cause première de certains problèmes de performances causés par des modifications de configuration.

Le SolarWinds Server Configuration Monitor est un outil basé sur un agent, l'agent étant déployé sur chaque serveur surveillé. L'avantage de cette architecture est que l'agent peut continuer à collecter des données même lorsque le serveur est déconnecté du réseau. Les données sont ensuite envoyées à l'outil dès la remise en ligne du serveur.

Côté fonctionnalités, ce produit ne laisse rien à désirer. En plus de ce qui a déjà été mentionné, cet outil détectera automatiquement les serveurs éligibles pour la surveillance. Il est fourni avec des profils de configuration prêts à l'emploi pour les serveurs les plus courants. L'outil vous permettra également d'afficher les inventaires de matériel et de logiciels et d'en faire rapport. Vous pouvez facilement intégrer SCM dans votre solution de surveillance de système grâce à la plate-forme Orion de SolarWinds. Il s'agit d'un excellent outil qui peut être utilisé pour surveiller votre serveur physique et virtuel sur site ainsi que votre environnement cloud.

Les prix du SolarWinds Server Configuration Monitor ne sont pas facilement disponibles. Vous devrez demander un devis formel à SolarWinds. Cependant, une version d'évaluation de 30 jours est disponible en téléchargement.

2. Gestionnaire d'événements de sécurité SolarWinds (ESSAI GRATUIT)

En ce qui concerne la gestion des informations et des événements de sécurité, le gestionnaire d'événements de sécurité SolarWinds, anciennement appelé SolarWinds Log & Event Manager, est ce dont vous avez besoin. L'outil est mieux décrit comme un outil SIEM d'entrée de gamme. C'est pourtant l'un des meilleurs systèmes d'entrée de gamme du marché. L'outil a presque tout ce que vous pouvez attendre d'un système SIEM. Cela inclut d'excellentes fonctionnalités de gestion des journaux et de corrélation ainsi qu'un moteur de génération de rapports impressionnant.

L'outil dispose également d'excellentes fonctionnalités de réponse aux événements qui ne laissent rien à désirer. Par exemple, le système de réponse détaillé en temps réel réagira activement à chaque menace. Et comme il est basé sur le comportement plutôt que sur la signature, vous êtes protégé contre les menaces inconnues ou futures et les attaques zero-day.

En plus de son ensemble impressionnant de fonctionnalités, le tableau de bord de SolarWinds Security Event Manager est probablement son meilleur atout. Grâce à sa conception simple, vous n'aurez aucun mal à vous repérer dans l'outil et à identifier rapidement les anomalies. À partir d'environ 4 500 $, l'outil est plus qu'abordable. Et si vous voulez l'essayer et voir comment il fonctionne dans votre environnement, une version d'essai gratuite de 30 jours entièrement fonctionnelle est disponible en téléchargement.

3. Netwrix Auditor pour Windows Server

Le suivant sur notre liste est l' Auditeur Netwrix pour Windows Server , un outil de création de rapports Windows Server gratuit qui vous tient informé de toutes les modifications apportées à votre configuration Windows Server. Il peut suivre les modifications telles que l'installation de logiciels et de matériel, les modifications apportées aux services, les paramètres réseau et les tâches planifiées. Ce péage enverra des résumés d'activité quotidiens détaillant chaque changement au cours des dernières 24 heures, y compris les valeurs avant et après pour chaque modification.

Netwrix affirme que Netwrix Auditor pour Windows Server est la « solution gratuite de surveillance de Windows Server que vous recherchiez ». Le produit complète les solutions natives de surveillance du réseau et d'analyse des performances Windows. Il présente plusieurs avantages par rapport aux outils d'audit intégrés disponibles dans Windows Server. En particulier, il améliore la sécurité et offre une récupération, une consolidation et une représentation plus pratiques des données d'audit. Vous apprécierez également la facilité avec laquelle vous pouvez activer l'audit informatique continu avec beaucoup moins de temps et d'efforts et contrôler les changements plus efficacement.

Aussi bon que soit Netwrix Auditor pour Windows Server , c'est un outil gratuit avec un ensemble de fonctionnalités quelque peu limité. Si vous souhaitez plus de fonctionnalités, vous pouvez essayer Netwrix Auditor Standard Edition. Ce n'est pas un outil gratuit, mais il est livré avec un ensemble de fonctionnalités considérablement étendu. La bonne chose est que lorsque vous téléchargez gratuitement Netwrix Auditor pour Windows Server, il inclura toutes les fonctionnalités de son grand frère pendant les 30 premiers jours, vous permettant d'en avoir un avant-goût.

4. Sécurité d'entreprise Splunk

Splunk Enterprise Security, généralement appelé Splunk ES, est probablement l'un des outils SIEM les plus populaires. Il est particulièrement réputé pour ses capacités d'analyse et, lorsqu'il s'agit de détecter les violations de données, c'est ce qui compte. Splunk ES surveille les données de votre système en temps réel, à la recherche de vulnérabilités et de signes d'activité anormale et/ou malveillante.

En plus d'une excellente surveillance, la réponse de sécurité est une autre des meilleures fonctionnalités de Splunk ES. Le système utilise un concept appelé Adaptive Response Framework (ARF) qui s'intègre aux équipements de plus de 55 fournisseurs de sécurité. L'ARF effectue une réponse automatisée, accélérant les tâches manuelles. Cela vous permettra de prendre rapidement le dessus. Ajoutez à cela une interface utilisateur simple et épurée et vous avez une solution gagnante. Parmi les autres fonctionnalités intéressantes, citons la fonction Notables qui affiche des alertes personnalisables par l'utilisateur et Asset Investigator pour signaler les activités malveillantes et prévenir d'autres problèmes.

Since Splunk ES is truly an enterprise-grade product, you can expect it to come with an enterprise-sized price tag. Pricing information is unfortunately not readily available from Splunk’s website so you will need to contact the company’s sales department to get a quote. Contacting Splunk will also allow you to take advantage of a free trial, should you want to try the product.

5. Quest Change Auditor

Quest Software is a well-known maker of network administration and security tools. Its server configuration monitoring and auditing tool is aptly called the Quest Change Auditor and it offers real-time security and IT auditing of your Microsoft Windows environment. What this tool gives you is complete, real-time IT auditing, in-depth forensics and comprehensive security monitoring on all key configuration, user and administrator changes for Microsoft Active Directory, Azure AD, Exchange, Office 365, Exchange Online, file servers and more. The Quest Change Auditor also tracks detailed user activity for logons, authentications and other key services across organizations, enhancing threat detection and security monitoring. It features a central console that eliminates the need for and complexity of multiple IT audit solutions.

One of this tool’s great features is the Quest Change Auditor Threat Detection, a proactive threat detection technology. It can simplify user threat detection by analyzing anomalous activity to rank the highest-risk users in your organization, identify potential threats and reduce the noise from false-positive alerts. The tool will also protect against changes to critical data within AD, Exchange and Windows file servers, including privileged groups, Group Policy objects and sensitive mailboxes. It can generate comprehensive reports for security best practices and regulatory compliance mandates, including GDPR, SOX, PCI-DSS, HIPAA, FISMA, GLBA and more. It can also correlate disparate data from numerous systems and devices into an interactive search engine for fast security incident response and forensic analysis.

The pricing structure of the Quest Change Auditor is rather complex as each monitored platform must be purchased separately. On the plus side, a free trial of the product is available for each supported platform.

In Conclusion

While achieving HIPAA compliance is a serious challenge, it is by no means impossible. In fact, it’s just a matter of following a few simple yet elaborate steps and surrounding you with the right people and the right technology to make it as easy as possible. Just keep in mind that some of the requirements od HIPAA may seem quite ambiguous. This is why we can only recommend that you get some help in the form of an expert consultant and dedicated software tools. That should help make the transition as smooth as can be.

Pour mettre de l

Découvrez les concepts clés de l\

Découvrez les meilleurs outils d

Découvrez les meilleurs outils pour tester et mesurer la qualité de service (QoS) et garantir l

Découvrez les meilleurs scanners IP pour Linux en 2023. Des outils essentiels pour les administrateurs réseau souhaitant analyser et gérer les adresses IP efficacement.

Découvrez les meilleurs outils et logiciels pour surveiller le trafic des routeurs. Que ce soit pour une analyse quantitative ou qualitative, nous avons ce qu

Les balayages de ping peuvent être utilisés à votre avantage de nombreuses façons. Continuez à lire pendant que nous discutons de la façon dont nous présentons les 10 meilleurs outils de balayage Ping que vous pouvez trouver.

Les sites Web sont importants et doivent être constamment surveillés de près pour des performances adéquates. Voici quelques-uns des meilleurs outils de surveillance des sites Web.

Le marché des logiciels de gestion de réseau est très encombré. Raccourcissez votre recherche en suivant nos recommandations des meilleurs outils de gestion de réseau.

Voici un aperçu de certains des meilleurs outils de déploiement de logiciels pour faciliter la gestion d'un nombre illimité de machines