Powszechnie wiadomo, że ingerencja w prywatność w Internecie stała się raczej regułą niż wyjątkiem. Źródłem zagrożenia są nie tylko witryny wyłudzające informacje i złośliwe źródła śledzenia, ale niektóre z najbardziej zaufanych witryn i usług internetowych. Na przykład wyszukiwarki używają wielu parametrów do identyfikacji lokalizacji odwiedzających pod pozorem dostarczania użytkownikom „lepszych i bardziej spersonalizowanych wyników wyszukiwania”. Podobnie użytkownicy stali się tak ślepi na udostępnianie swoich danych osobowych online, że śledzenie kogokolwiek może po prostu oznaczać wyszukanie jego nazwiska w Google lub sprawdzenie jego profilu na Facebooku.

Na przykład WhoisLookup może dostarczyć pełne dane właściciela witryny, w tym jego adres, numer telefonu itp. (pod warunkiem, że prywatność domeny nie jest włączona). Nawet serwisy społecznościowe, takie jak Facebook, okresowo wyświetlają monity o oznaczanie, udostępnianie i udostępnianie danych osobowych, co czyni osobę bardziej podatną na oszustów internetowych i rzeczywistych. Co prowadzi mnie do pytania: dlaczego Gmail prosi mnie o podanie numeru telefonu komórkowego w celu „odzyskania konta”? Takie opcje nie powinny być wielokrotnie prezentowane podczas logowania do konta internetowego. A jeśli to nie wystarczy, niedawno odkryliśmy, że luka w zabezpieczeniach Facebooka dała reklamodawcom i innym stronom trzecim sposób na dostęp do kont użytkowników i danych osobowych (jak wyjaśniła firma Symantec Corp). To frustrujące samozadowolenie ze strony Facebooka nie jest zaskoczeniem, biorąc pod uwagę ich historię błędów. Na przykład wcześniej mieli czelność zmienić swoją politykę dotyczącą informacji o użytkownikach, przyznając sobie stałe prawa do zdjęć użytkowników, wpisów na tablicy i innych informacji nawet po zamknięciu konta przez użytkownika. Polityka ta została później przywrócona po ostrej krytyce z całego świata.

W tym miejscu warto również wspomnieć, że możesz również chcieć sprawdzić, w jaki sposób Twoja lista kontaktów jest zapisywana przez usługi sieciowe. Na przykład, gdy zaznaczysz kontakty, które mają zostać zaproszone do LinkedIn za pośrednictwem Poczty usługi Windows Live, pojawi się rozwijane pole z informacją o czasie, przez jaki LinkedIn może uzyskać dostęp do Twojej listy kontaktów. Najmniejszy czas to 1 dzień, ale nie jest to opcja wybrana domyślnie. Domyślnie wybrana opcja to 1 rok. Jakby jeden dzień dostępu do listy kontaktów nie wystarczył. Chodzi o to, że nie możesz już ufać żadnej usłudze internetowej, wyszukiwarce, rozszerzeniom online i tym podobnym, jeśli chodzi o prywatność w Internecie. Można łatwo uniknąć kradzieży danych, naruszenia prywatności i bezpieczeństwa osobistego, podejmując małe, ale ważne środki. W tym poście przedstawimy kompletny przewodnik, w jaki sposób możesz chronić swoją prywatność w Internecie. Jeśli o mnie chodzi, użytkownicy nie powinni być zmuszani ani nakłaniani do podawania danych osobowych, których nie chcą udostępniać. Żaden usługodawca nie powinien mieć prawa do wyświetlania na siłę monitów o podanie danych osobowych. Kolejnym zagrożeniem dla prywatności są rozszerzenia, które zbierają Twoje dane osobowe, a nawet działają w trybie incognito, dzięki czemu uzyskują dostęp do najbardziej prywatnych danych.

Anonimowe przeglądanie, serwery proxy i VPN

Korzystanie z anonimowego serwera proxy lub sieci VPN do przeglądania Internetu jest znacznie bezpieczniejsze, ponieważ szkodliwe strony internetowe mogą próbować rejestrować adresy IP w złośliwych celach. Niektóre aplikacje spyware i szkodliwe kody również wymagają osobistych adresów IP w celu zainicjowania ataku. Podobnie hakerzy próbują wykorzystać informacje IP w celu uzyskania adresów domowych, informacji o kartach kredytowych, numerach ubezpieczenia społecznego i danych uwierzytelniających konta bankowe. Korzystanie z anonimowego serwera proxy oszukuje takie złośliwe źródła, dostarczając im fałszywy adres IP, który chroni bezpieczeństwo komputera przed naruszeniem. Przechodzenie przez sieć strony trzeciej za pomocą VPN chroni również przed agentami śledzenia online, którzy próbują profilować działania użytkowników. Anonimowe przeglądanie może pomóc uniknąć śledzenia przez strony internetowe, złośliwe oprogramowanie, reklamodawców, itp., które wykorzystują liczne parametry do określenia Twojego wieku, lokalizacji, preferencji zakupowych, nawyków itp., aby Cię skusić. Możesz użyć niektórych z naszych zalecanych aplikacji i rozszerzeń opartych na VPN i proxy, takich jakBlue Box Proxy , Go 2 Proxy (rozszerzenia Firefoksa), Proxy Py Web Proxy (rozszerzenie Chrome), TrustConnect , TunnelBear , CyberGhost i Free VPN (aplikacje).

Użyj zapory sieciowej

Zapora ogniowa ma zezwalać na transmisję sieciową lub jej odmawiać w oparciu o zestaw reguł i służy do ochrony sieci w celu zapobiegania nieautoryzowanemu dostępowi. Chociaż pozwala na przekazywanie legalnej komunikacji, blokuje podejrzanym lub nieautoryzowanym źródłom dostęp do Twojej sieci, a tym samym do Twoich danych osobowych. Zwykle biura używają zapór sprzętowych, takich jak Pixs lub/i zapór programowych, takich jak ISA (Internet Service Acceleration Server). Użytkownicy domowi mogą łatwo korzystać z wbudowanej zapory systemu Windows lub pobrać ją z repozytorium swojego dostawcy systemu operacyjnego (np. użytkownicy Ubuntu mogą skorzystać z Centrum oprogramowania Ubuntu, aby znaleźć i zainstalować zaporę). Możesz także użyć programu antywirusowego z wbudowaną zaporą ogniową, takiego jak AVG lub Avast. Posiadanie zapory ogniowej utrudnia agentom profilowania użytkowników śledzenie Cię, ponieważ nieautoryzowane transmisje są blokowane przez zaporę sieciową. Na przykład, jeśli włączysz zaporę systemu Windows, zdasz sobie sprawę, że niektóre witryny, które wyświetlają ogólne reklamy na podstawie Twojej lokalizacji, będą miały problem z ustaleniem nazwy miasta i wyświetlają nieprawidłowe reklamy. Na przykład, jeśli mieszkasz w Londynie i odwiedzasz witrynę internetową, która wyświetla reklamy z Londynu lub reklamy zawierające słowo „Londyn” (w oparciu o wykrytą przez Ciebie lokalizację), włączenie zapory spowoduje wyświetlanie niedokładnych reklam. Na przykład w reklamie Twoje miasto może być oznaczone jako „Oxford”, ponieważ może to być obszar, z którego może pochodzić Twój dostawca usług internetowych. Chodzi o to, że agent profilowania użytkownika nie będzie w stanie ominąć wykrycia lokalizacji twojego dostawcy usług internetowych, ponieważ nie będzie mógł uzyskać dostępu do twoich danych osobowych w celu profilowania danych przeglądania. W zależności od typu i ustawień zapory możesz ściśle ograniczyć przychodzące i wychodzące transmisje danych oraz dostęp do swoich danych osobowych.

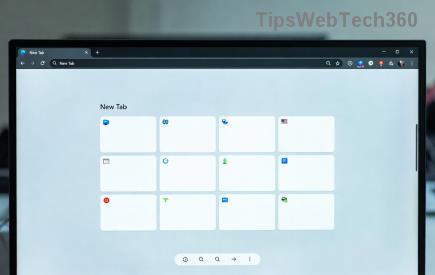

Ograniczenie dostępu do rozszerzenia przeglądarki i trybu incognito

Gdy przejdziesz w tryb incognito przeglądarki, strony, które przeglądasz nie pojawiają się w historii Twojej przeglądarki, historii wyszukiwania i nie pozostawiają śladów w postaci plików cookie na Twoim komputerze (po zamknięciu okna przeglądarki). Chociaż przejście w tryb incognito zwykle nie wpływa na zachowanie agentów profilowania użytkowników, pomocne może być pozbycie się śledzących plików cookie (które mogą być używane do śledzenia nawyków przeglądania użytkownika przez zewnętrzne źródło) i innych tego rodzaju plików tymczasowych. Należy zauważyć, że należy unikać zezwalania rozszerzeniom na dostęp do danych użytkownika w trybie incognito, ponieważ spowoduje to wyeliminowanie użyteczności tego trybu. Domyślnie rozszerzenia nie są włączone w trybie incognito, ale możesz to sprawdzić, przechodząc do menedżera dodatków w swojej przeglądarce. W Chrome można to zrobić w Narzędzia -> Rozszerzenia (upewnij się, że opcja „Zezwól w trybie incognito” jest odznaczona). W przeglądarce Firefox możesz przejść do Narzędzia -> Dodatki -> opcje (dla konkretnego rozszerzenia). Podobnie użytkownicy Opery mogą zarządzać opcjami incognito z Menu -> Rozszerzenia -> Zarządzaj rozszerzeniami -> Prywatność.

Uwaga: wyłączenie rozszerzeń z trybu incognito nie jest możliwe, dopóki nie przełączysz się z powrotem do trybu normalnego.

Użyj skanera linków

Niektóre antywirusy, takie jak Avast i rozszerzenia przeglądarki, takie jak WOT, zapewniają automatyczne skanowanie linków. Dlatego możesz użyć niezawodnego rozszerzenia, takiego jak WOT (Web Of trust) lub antywirusa ze skanerem linków, aby natychmiast zidentyfikować reputację witryny. Takie skanery linków zapewniają oceny odwiedzanych stron internetowych i ostrzegają, jeśli natkniesz się na szkodliwą stronę internetową. Niezawodne skanery linków, takie jak WOT, są dostępne dla wielu powszechnie używanych przeglądarek, takich jak Chrome i Firefox. Możesz także skorzystać z następujących usług sieciowych, aby przeskanować dowolną witrynę internetową w poszukiwaniu złośliwego oprogramowania, narzędzia Link Scanner i URL Void .

Dostosuj ustawienia sieci społecznościowych

Chociaż wiele osób lubi publicznie udostępniać swoje dane osobowe lub swobodnie udostępniać je w swoich sieciach społecznościowych, może to prowadzić do wielu problemów, w tym dostępu do danych osobowych przez nieautoryzowanego użytkownika. Włamania na konta internetowe są dokonywane nie tylko przez doświadczonych hakerów, ale także przez zwykłych użytkowników, którzy próbują odgadnąć informacje o użytkowniku na podstawie słów podanych w profilu ofiary. Co więcej, Twoje publiczne zdjęcia można łatwo zapisać, aby utworzyć klony profili, aby się pod Ciebie podszyć. Z tego powodu powinieneś bardzo dokładnie określić rodzaj informacji, które udostępniasz publicznie. Na przykład publiczne udostępnianie zdjęć osobistych i rodzinnych, adresu domowego, informacji o telefonie komórkowym itp. może nie być dobrym pomysłem. Przydatne może być również ukrycie listy znajomych dla osób, które mogą nie zostać dodane do Twojego kręgu znajomych.

Korzystaj z bezpiecznych sesji przeglądania

HTTPS Hypertext Transfer Protocol Secure (HTTPS) zapewnia bezpieczną komunikację między komputerem a serwerem internetowym. Korzystanie z protokołu HTTPS może zapewnić szyfrowanie i bezpieczną identyfikację sesji online. Z tego powodu dobrym pomysłem może być przejście do ustawień bezpieczeństwa na Facebooku i innych stronach internetowych oferujących bezpieczne przeglądanie HTTPS. Na przykład możesz włączyć funkcję bezpiecznego przeglądania, powiadomienia o logowaniu (aby otrzymywać powiadomienia o dostępie do konta na Facebooku), zatwierdzanie logowania dla nierozpoznanych urządzeń, hasła do aplikacji itp. Na Facebooku dostęp do tych ustawień można uzyskać, klikając strzałkę obok do „Strona główna” i wybierając Ustawienia konta. Aby Twoje sesje przeglądania były bezpieczniejsze, możesz również sprawdzić następujące rozszerzenia:

HTTPS Finder i HTTPS Everywhere (rozszerzenia Firefox)

Bezpieczne połączenie Facebooka (wymuszanie HTTPS i SSL) (rozszerzenie dla przeglądarki Chrome)

Zachowaj skomplikowane hasło

Utrzymywanie skomplikowanego hasła to jeden z najlepszych sposobów zabezpieczenia konta. Wiele złośliwych źródeł wykorzystuje słownikowe kombinacje słów, aby włamać się na konto. Przechowywanie hasła zawierającego kombinację cyfr, wielkich liter i słów spoza słownika utrudnia złośliwym agentom jego złamanie. Przykładem skomplikowanego hasła może być @dd!ct!v3Tip$ zamiast Tips.WebTech360.com. Ale upewnij się, że hasło jest wystarczająco łatwe do zapamiętania. Z tego powodu użycie 1 cyfry i jednego znaku innego niż szesnastkowy może być dość bezpieczne. Przykładem może być Addictivetip$ (z jednym dużym słowem i znakiem dolara).

Unikaj komputerów publicznych

Unikaj korzystania z komputerów publicznych, takich jak te w bibliotekach i kafejkach internetowych, do logowania się na swoje konto na Facebooku, ponieważ wszelkie ślady hasła mogą zostać wyodrębnione (na przykład za pomocą keyloggerów) przez osoby korzystające z tych publicznych komputerów. Ponadto w takich systemach może być zainstalowane oprogramowanie, które śledzi hasła i inne dane użytkownika. Dlatego miejsca publiczne mogą mieć jedną z najbardziej niebezpiecznych sieci i komputerów.

Nie zapisuj haseł w przeglądarce

Unikaj zapisywania haseł, używając domyślnych opcji, takich jak opcja Zapisz hasło Firefoksa. Takie hasła są łatwo widoczne dla każdego użytkownika systemu i mogą zostać wydobyte przez oprogramowanie szpiegujące. Możesz jednak użyć LastPass lub aplikacji do zarządzania hasłami, takiej jak Bezpieczne przechowywanie haseł . Podczas gdy rozszerzenia takie jak LastPass zapewniają scentralizowane zarządzanie hasłami do kont internetowych, aplikacje takie jak Bezpieczne przechowywanie haseł mogą być przydatne do bezpiecznego przechowywania danych logowania w trybie offline. W ten sposób możesz uniknąć kłopotów związanych z koniecznością zapamiętywania dużej liczby poświadczeń konta dla wielu kont, a także zapisać dane konta w bezpieczny sposób.

Korzystając z wyżej wymienionych środków ostrożności, aplikacji i rozszerzeń, możesz łatwo zabezpieczyć wszystko, od podstawowych danych po hasła do kont internetowych, historię przeglądania itp. Większość naruszeń prywatności wynika nie tylko z braku wiedzy użytkownika, ale raczej z zaniedbania i nadmiernego zaufania, jakim użytkownicy obdarzają określone usługi online. Być może najlepszym sposobem na zapewnienie bezpieczeństwa jest odwołanie tego zaufania i zachowanie większej ostrożności w zakresie wykorzystywania informacji. Nie zaszkodzi zatrzymać się na chwilę i sprawdzić odpowiednie pola wyboru i rozwijane menu, które są dostarczane przez strony internetowe proszące o podanie danych. Powszechny zwyczaj akceptowania jakiejkolwiek umowy licencyjnej użytkownika i klikania przycisku Dalej jest zdecydowanie częścią problemu. Chociaż nie można przeczytać skomplikowanych umów użytkownika, nadal możesz sprawdzić, jak długo Twoje udostępnione dane będą przechowywane przez usługodawcę i kto może mieć do nich dostęp. Podany wcześniej przykład z LinkedIn powinien wystarczyć do rozwinięcia tego punktu. Należy zauważyć, że aplikacje, rozszerzenia i środki ostrożności wymienione w tym artykule są jedynie sugestiami, których możesz użyć, aby zabezpieczyć swoje prywatne dane i prywatność w Internecie.